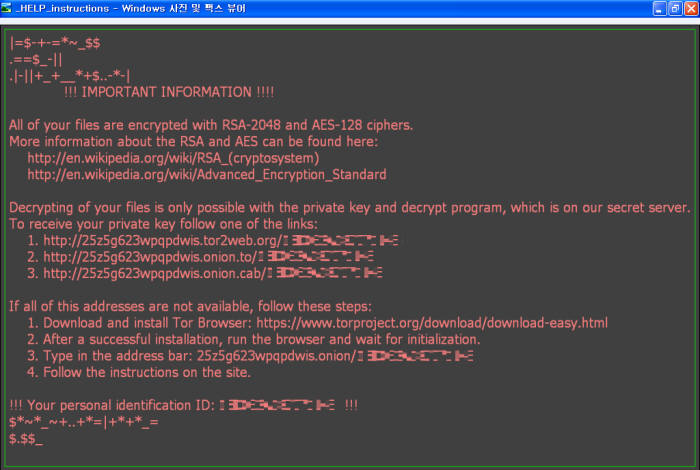

지난해 4월 유명 IT정보 온라인 커뮤니티가 악성코드 유포지로 둔갑했다. 새벽부터 오전 사이 커뮤니티에 접속한 회원 다수의 PC 속 파일이 암호화됐다. 암호를 풀어주는 대가로 금전을 요구하는 안내창도 함께 전시됐다. 해당 커뮤니티는 순식간에 해킹을 당한 피해자이자 동시에 회원을 감염시킨 가해자가 됐다. 국내 랜섬웨어 공포 서막을 연 `클리앙 랜섬웨어 사건`이다.

25일 업계에 따르면 클리앙 사건 이후 1년이 지났지만 랜섬웨어 공격 위험성은 더욱 커졌다. 보안 업계가 다양한 대응책 마련에 매진하지만 쉴 틈 없는 변종 등장과 공격 기법 진화로 피해가 끊이지 않는다.

랜섬웨어는 지난해에 이어 올해도 가장 뜨거운 보안 이슈로 부상했다. 국내외 주요 안티바이러스 백신 제품이 랜섬웨어 대응 기능을 추가했다. 지능형지속위협(APT) 방어 솔루션과 메일 보안, 콘텐츠 관리, 데이터 백업 등 다양한 분야에서 랜섬웨어 관련 기능을 핵심 요소로 내세웠다.

파일을 암호화하는 공격 특성에 맞춰 랜섬웨어 방어에 특화된 전문 제품도 출시됐다. 보안업체는 전담 센터 등을 만들어 랜섬웨어 관련 최신 정보와 예방 방안을 공유하고 피해 사례를 접수받았다. 일각에서는 공격자에게 복호화 대가를 대신 지불해주고 수수료를 받는 사설 복구대행 업체 난립 문제도 제기됐다.

대응은 늘었지만 막기는 더 어려워졌다. 올해 들어서만 대량 스팸메일로 유포되는 `록키(Locky)` 랜섬웨어와 MBR 영역을 변조해 정상적 부팅을 막는 `페트야(Petya)`, 맥 운영체제인 OS X에서 동작하는 `키레인저`, 확장자를 MP3로 바꾸는 테슬라크립트3.0 등 신·변종이 쏟아졌다. 매주 새로운 랜섬웨어가 나오는데다 보안 제품을 우회하기 위한 기능도 지속 발전했다.

사이버 범죄자 사이에 수익성 높은 사업으로 인식되면서 공격이 점차 조직화·체계화됐다. 사이버 암시장(블랙마켓)에 다단계 형태로 랜섬웨어가 판매된다. 음성안내와 전용 콜센터 등을 갖춘 랜섬웨어도 나타났다. 이미 국내 블랙마켓에 유통되기 시작한 조짐도 보인다.

서비스형 랜섬웨어(RaaS) 등장으로 높은 기술력을 가진 소수 범죄자뿐만 아니라 더 많은 이들이 랜섬웨어 유포에 가담하는 구조가 형성됐다. 일종의 랜섬웨어 제작 대행업체다.

보안 업계는 물론이고 PC 이용자 각 개인과 웹사이트 운영 관리자 등이 함께 대응에 나서야 한다.

우선 PC 운용체계(OS)와 각종 프로그램 최신 업데이트다. 업데이트가 되지 않은 프로그램은 클리앙 사건에서와 같은 `드라이브 바이 다운로드` 기법에 취약하다. 한국인터넷진흥원(KISA)에서 추진하는 `소프트웨어(SW) 원클릭 안심서비스`를 이용하면 SW 최신 버전 정보 등을 확인 가능하다. 이메일에 들어있는 첨부 파일 실행도 주의해야 한다. 최근 영문 송장 등으로 위장한 이메일을 통해 랜섬웨어 유포가 급증했다. 주기적 백업과 랜섬웨어 대응 기능을 갖춘 보안제품 구입도 권장된다.

웹사이트 운영자는 스스로 피해자이자 악성코드를 유포하는 가해자가 되지 않도록 주의를 기울여야 한다. 웹방화벽 등 기본 보안 장비 투자가 필요하다.

박정은기자 jepark@etnews.com