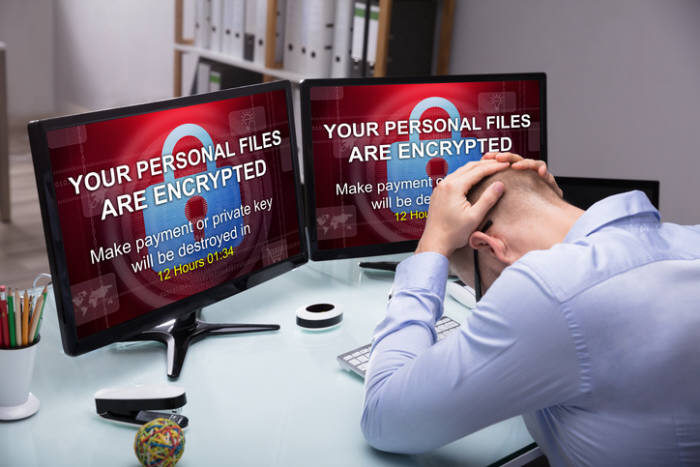

지난해 워너크라이가 세계를 강타한 후 페트야, 배드래빗, 매그니버, 갠드크랩, 샘샘까지 수많은 랜섬웨어 공격이 계속됐다. 랜섬웨어는 다양한 변종을 만들어 공격패턴을 바꿨다. 공격그룹은 새로운 랜섬웨어를 개발해 공공기설과 기업 대상으로 사이버 범죄를 일삼았다.

지난해 5월 워너크라이(WannaCry) 랜섬웨어는 150개국에 걸쳐 컴퓨터 30만대 이상을 감염시켰다. 영국 국민보건서비스(NHS)망이 감염되면서 의료시스템이 마비됐다. 스페인 텔레포니카, 미국 페덱스, 러시아 내무부, 방위부 등도 피해를 입었다. 국내서도 영화 상영관 내 광고 서버가 감염됐다.

워너크라이는 마이크로소프트 윈도 파일 공유에 사용하는 서버메시지블록(SMB) 원격코드 취약점을 악용했다. 이메일 등 첨부파일 통해 유포되는 기존 랜섬웨어 공격과 달리 네트워크 접속만으로도 감염된다. 워너크라이는 문서파일, 압축파일, 데이터베이스파일, 가상머신파일 등 다양한 파일을 암호화했다. 암호 파일을 푸는 대가로 300~600달러 비트코인을 요구했다.

워너크라이 공포가 채 가시기도 전 페트야(Petya) 랜섬웨어는 러시아와 미국 등 주요 기관과 민간 기업을 공격했다. 페트야는 러시아와 우크라이나 등에서 시작해 서부유럽, 미국까지 번져 주요 기업을 공격했다.

페트야는 세계적으로 2000곳이 넘는 기관을 공격한 것으로 알려졌다. 발생지로 알려진 우크라이나와 러시아는 막대한 타격을 입었다. 우크라이나 주요 정부부처, 국영은행, 원자력발전소 등 기간 시설이 페트야에 공격받았다. 러시아 최대 국영 석유회사 로스테프트와 러시아 중앙은행, 철강 기업 예브라즈 등도 예외는 아니었다. 다국적 로펌 CLA파이퍼, 다국적 제약사 머크, 덴마크 해운사 A.P.몰러 머스크 등 직종과 지역을 가리지 않고 무차별 공격했다.

페트야 랜섬웨어는 마이크로소프트 윈도 취약점을 이용해 정보를 빼내는 '이터널블루'를 이용한 것으로 알려졌다. 비트코인 등 암호화폐를 요구하는 방식도 워너크라이와 유사했다. 공격은 한층 강화됐다.

하드디스크(HDD)와 같이 저장매체에 저장된 모든 파일, 디렉토리 정보와 운용체제(OS) 구동과 관련 마스터부트레코드(MBR)를 감염시켰다. 부팅마저 할 수 없는 상황을 만들었다. 워너크라이 등 기존 랜섬웨어가 사진, 문서 등 저장된 파일을 개별 암호화했던 것보다 진화했다.

지난해 10월에는 배드래빗(Badrabbit) 랜섬웨어가 러시아, 우크라이나, 독일 등 유럽 국가 대상으로 활개 쳤다. 언론사, 공항, 지하철 등 시스템 피해가 발생했다.

배드래빗 랜섬웨어는 윈도 PC·서버에 설정된 SMB에 접속해 연결 시스템을 감염시킨다. 감염 시 MBR를 변조하고 컴퓨터에 저장한 문서와 압축파일 등을 암호화해 사용하지 못하게 한다.

지난해 워너크라이, 페트야 등 랜섬웨어가 물러간 후 올해 초 미국 조지아주 애틀랜타 시 정부가 샘샘(SamSam) 랜섬웨어 공격을 받아 5일간 온라인 업무가 마비됐다.

5일간 8000명 애틀랜타 시 공무원은 컴퓨터를 끄고 잉크와 펜으로 업무를 봐야 했다. 주민들은 그동안 온라인으로 해결했던 교통위반 벌금, 수도세 등 민원업무를 위해 직접 시청이나 법원을 찾았다.

미 연방수사국(FBI)과 델, 시스코 산하 보안기업 등은 샘샘이라 불리는 공격그룹이 저지른 것으로 파악했다. 샘샘은 애틀랜타 시 컴퓨터 파일을 암호화해 이름을 '미안하다(I'm sorry)'로 바꿨다. 암호화 파일을 인질로 잡고 5만1000달러가량 비트코인을 일주일 내 지불하라고 요구했다. 뉴욕타임즈(NYT)에 따르면 샘샘은 이런 방식으로 올해만 30개 기관을 공격해 100만달러를 갈취했다고 보도했다.

국내서는 워너크라이, 페트야, 샘샘 등 랜섬웨어 공격은 대부분 피했다. 그러나 지난해 6월 인터넷 호스팅업체가 에레버스(Erebus) 랜섬웨어 공격으로 큰 피해를 입었다. 해당 호스팅업체가 사용한 리눅스 서버 300여대 가운데 153대가 감염됐다. 서버가 감염되면서 서버와 연결된 웹사이트 3400여개도 줄줄이 감염됐다.

언론사, 인터넷 쇼핑몰 등 피해 분야도 다양했다. 에레버스 랜섬웨어 공격자는 리눅스 서버당 10비트코인을 요구했다. 피해 서버 규모를 감안하면 수십억원에 달하는 엄청난 금액이다. 공격자는 일부 금액을 감면해주긴 했으나 결국 13억원이라는 사상 최대 몸값을 지불해야 했다.

에레버스는 워너크라이처럼 강력한 전파성은 띠지 않았다. 국내 외 지역 피해사례도 발견되지 않았다. 공격 방식은 웹서버 운용체계(OS)인 리눅스를 공격했다. 안랩에 따르면 해당 공격에 사용한 랜섬웨어는 2017년 2월 발견된 에레버스 랜섬웨어 변종이다. 초기는 윈도 버전이었다.

악성 파일이 실행된 직후 주요 데이터 파일이 암호화되고 랜섬 노트 파일을 생성한다. 암호화된 파일명은 '(영문과 숫자 조합).ecrypt'로 변경되며 감염사실을 알린다. 실행 직후 네트워크 접속 여부와 상관없이 모두 암호화 해 감염되면 인터넷 연결을 끊더라도 서버 내 모든 파일이 암호화된다.

이외 국내서는 선다운(Sundown) 익스플로잇 킷으로 유포되는 '헤르메스' '매그니버' '갠드크랩' 등이 기승을 부렸다. 이들 공격대상은 타깃을 설정하지 않았다. 익스플로잇 킷은 악성코드를 유포하기 위해 사용하는 공격 도구로 주로 웹 브라우저 취약점을 공격해 웹 서핑 중 사용자도 모르게 PC를 악성코드에 감염시킨다.

이창훈 카스퍼키스랩 지사장은 “워너크라이 사태 후 랜섬웨어 이해가 높아져 다양한 방어책으로 랜섬웨어 숫자는 줄었다”면서 “최근 방어시스템을 우회하기 위해 정상 활동으로 보이는 랜섬웨어를 개발하는 등 공격방법이 고도화됐다”고 말했다.

정영일기자 jung01@etnews.com