북한 소행으로 보이는 병원·의료원 증명서 발급 위장 해킹 공격이 등장해 각별한 주의와 대비가 요구된다.

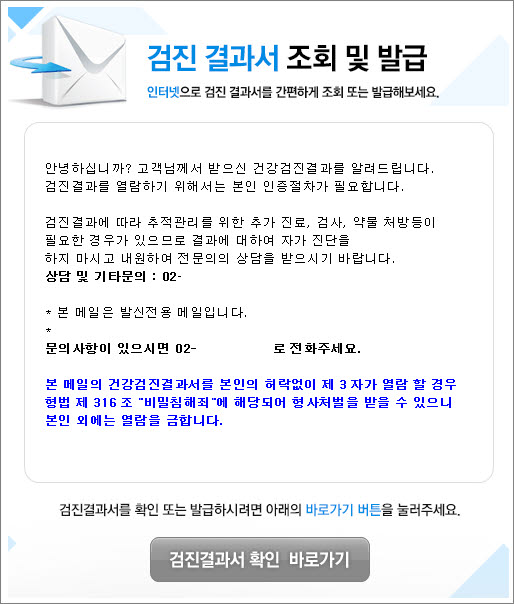

이스트시큐리티는 건강 검진 결과 인터넷 조회 및 발급 서비스로 위장한 악성 파일 유포 공격이 발견됐다고 4일 밝혔다. 이번 공격은 실제 병원 및 의료기관 증명서 발급에 필요한 정상 플러그인 프로그램을 함께 결합해 신뢰 기반 속임수를 사용한 것이 특징이다.

해당 프로그램이 설치되면 정상 병원 증명서 발급 진행이 가능하지만 사이버 보안 위협에도 노출된다.

이스트시큐리티 시큐리티대응센터(ESRC) 분석에 따르면 악성 파일은 지난달 25일 윈도(Windows) 64비트 기반으로 개발돼 이달 실제 공격에 사용됐다.

해당 파일 내부에는 각각 암호화된 형태의 리소스 2개가 존재한다. 하나는 정상 병원 증명서 발급 프로그램이고 나머지는 백도어 기능을 수행하는 악성 파일이다. 악성·정상 두 개 모듈이 동시에 설치되지만 컴퓨터 화면에는 정상 모듈 설치 화면만 보인다.

ESRC는 발견된 악성 파일의 유사도 및 연관성 조사를 통해 지난 2월 국내 공중파 방송국 기자 및 북한 전문 언론사 등에 '사내 금융업무 상세내역.zip' 파일로 수행된 APT(지능형지속위협)의 연장선상에 놓인 추가 공격임을 공식 확인했다.

당시 국내 방송사 대상 공격에서 발견된 위협 지표 중에는 북한 표기식 단어인 '현시'와 공격자가 사용한 'Freehunter' 계정, 그리고 명령 제어(C2) 서버인 'ms-work[.]com-info[.]store' 등의 고유한 흔적이 발견됐다. 특히, 해당 위협과 연결된 침해사고에서 'KGH' 이니셜이 발견된 바 있다.

이번 공격에 사용된 C2 서버는 'ms-work[.]com-pass[.]online' 도메인으로 앞서 언급한 특정 방송사 대상 공격 주소와 유사하고, 주요 함수 구조 역시 일치한 것으로 분석됐다. 아울러 2021년 7월경 발견된 변종은 웨일(Whale) 브라우저의 확장 프로그램처럼 위장했고, 'KGH_Backdoor.dll' 익스포트 함수명과 'support-hosting[.]000webhostapp[.]com' 주소가 사용됐다.

ESRC는 'KGH' 키워드가 계정 또는 폴더 이름에 사용된 여러 자료를 조사하고 있으며 모든 가능성을 염두에 두고 면밀한 위협 배후 조사를 진행하고 있다고 밝혔다. 유사 위협 중 2012년경 북한 아이피(IP) 주소에서 해외 특정 서비스에 접근한 이력이 보고된 바 있다.

문종현 이스트시큐리티 센터장은 “러시아 소행으로 알려진 데이터 파괴용 악성 파일이 우크라이나에서 다수 보고되고 있는 가운데 국내도 북한 연계 사이버 위협이 꾸준히 발견되고 있다”며 “대한민국 대통령 선거 전후로 사회공학적 해킹 공격이 등장할 수 있다며 각별한 주의와 대비가 필요하다”라고 당부했다.

최호기자 snoop@etnews.com