악성코드 유포지로 악용된 웹사이트가 꾸준히 공격자에게 `재활용`되면서 감염 피해가 증가한다. 파일을 암호화하고 돈을 요구하는 랜섬웨어뿐만 아니라 금융·개인정보 탈취를 노린 키로거, 백도어, 파밍 등도 기승을 부려 주의가 요구된다.

빛스캔에 따르면 IP 악성코드 감염기록 확인 서비스 `비트인`에 중복을 제외한 누적 감염기록이 최근 300만건을 넘어섰다. 6월 서비스 시작 당시 190만건에서 월 평균 18만여건씩 감염정보가 추가됐다.

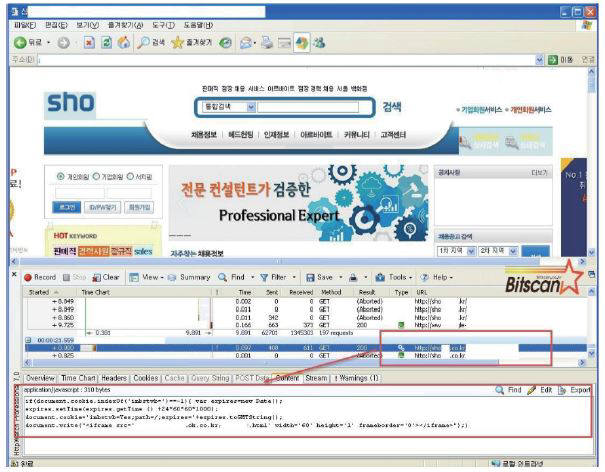

빛스캔은 자체 개발한 웹 공격·탐지 대응 플랫폼 PCDS(Pre-Crime Detect Satellite)로 국내외 410만개에 달하는 웹서비스를 관찰한다. 악의적 해커는 주로 정상 웹사이트에서 보안 취약점을 찾아 악성코드 유포를 위한 악성URI를 심는다. 이를 추적해 공격자가 보관 중인 감염자 정보를 확보한다. 이용자는 비트인 웹사이트에 접속해 본인 PC IP나 특정 IP를 조회, 누적 감염기록과 매칭 여부를 확인한다.

비트인에서는 조회한 IP 악성코드 감염 이력과 특정 정보 유출 이력, 파밍 IP 사용 현황 등을 파악해 알려준다. 공인 IP를 기반으로 네이버 계정정보 탈취 여부를 확인하는 서비스도 업데이트했다.

일반 개인 PC에서 감염기록이 발견되면 바이러스 백신 등으로 바로 검사하고 중요 자료 백업 후 OS 재설치 등이 필요하다. 기업·기관에서 사용하는 공인 IP가 감염된 것으로 조회되면 악성코드 내부망 침투까지 염두하고 대응에 나서야 한다.

웹사이트 운영 측면에서는 사이트가 악성코드 유포에 악용되지 않도록 주의를 기울여야 한다. 방문자가 많은 온라인 커뮤니티와 언론매체 등에서 랜섬웨어를 비롯한 악성코드가 유포되면 사이트 운영 주체는 피해자인 동시에 가해자가 된다. 악성 URI 차단 기능을 갖춘 보안 장비를 도입하거나 웹 서버 취약성 진단 서비스 등으로 예방 조치가 필요하다.

오승택 빛스캔 책임연구원은 “악성코드 유포에 빈번하게 악용되는 웹사이트는 잠깐 조치가 되더라도 재활용되는 곳이 많다”며 “피해는 결국 사이트를 방문하는 최종 사용자와 운영 주체에게 돌아간다”고 말했다.

박정은기자 jepark@etnews.com