백신 패턴 업데이트 시스템이나 PC보안솔루션 등 중앙 관리형 소프트웨어(SW) 보안이 시급하다. 공격자는 악성코드를 손쉽게 전파하기 위해 기업에서 주로 이용하는 중앙 관리형 SW 취약점과 기능을 악용한다.

한국인터넷진흥원(원장 백기승)이 내놓은 3분기 사이버 위협동향 보고서는 중앙 관리형 SW가 주요 사이버 표적이 됐다고 분석했다. 공격자는 기업 내 다수 PC를 감염시켜 주요 공격 대상인 시스템이나 개인정보 관리자 PC를 찾는다. 중앙 관리형 SW는 기업에 큰 피해를 입히는 경로다.

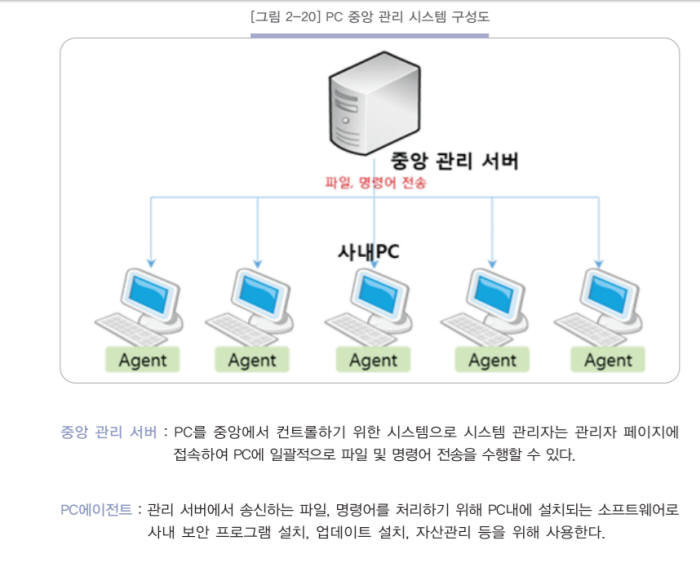

중앙 관리형 SW는 PC를 관리하는 서버와 PC에이전트로 구성된다. 백신 패턴 업데이트 시스템, 네트워크접근제어(NAC), 자산관리, 패치관리, PC보안솔루션 등이 대표 중앙 관리형 SW다. 액티브 디렉토리 플랫폼이나 메신저, 그룹웨어 등 사내에서 PC를 일괄 관리하는 SW도 포함된다.

시스템 관리자는 관리 페이지에 접속해 PC에 일괄적으로 파일이나 명령어를 전송한다. PC에이전트는 관리 서버에서 송신하는 파일이나 명령어를 처리하는 SW다. 사내 보안프로그램, 업데이트 설치나 자산관리 등을 위해 사용한다. 이 구조에서 취약점은 서버와 PC에이전트 모두에 발생한다.

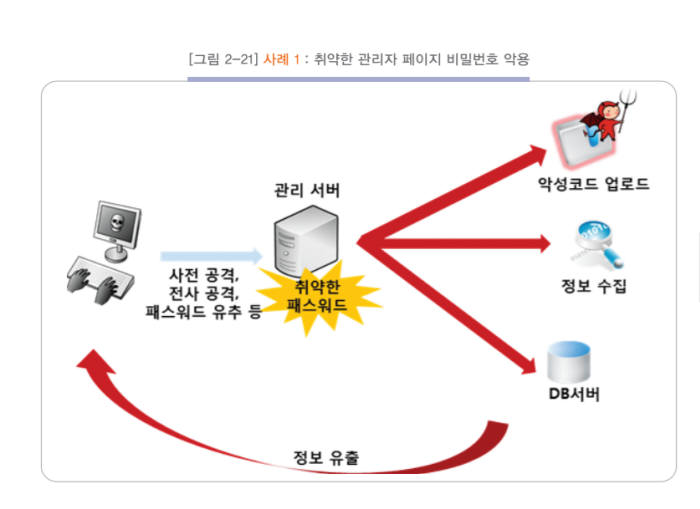

공격자는 시스템 관리자가 접속하는 관리 서버 페이지 비밀번호를 알아낸다. `admin` 등 취약한 비밀번호는 노출되기 쉽다. 공격자는 관리자 페이지에 로그인한 후 사내 PC로 악성코드를 업데이트 한다. 연결된 PC 하드디스크를 파괴하거나 시스템 관리자 PC로 DB서버에 접속해 개인정보를 탈취한다.

PC에이전트 하나가 해킹 된 후 이를 이용해 다른 PC까지 악성코드가 설치된다. PC에이전트는 실행파일이나 명령어를 전송하는 기능이 있다. 공격자는 관리 서버를 장악하지 않고도 감염된 PC에서 다른 PC로 악성코드를 전송한다. 설치하는 프로그램 파일이 변조되지 않았는지 확인하는 무결성 검증 절차가 없기 때문이다.

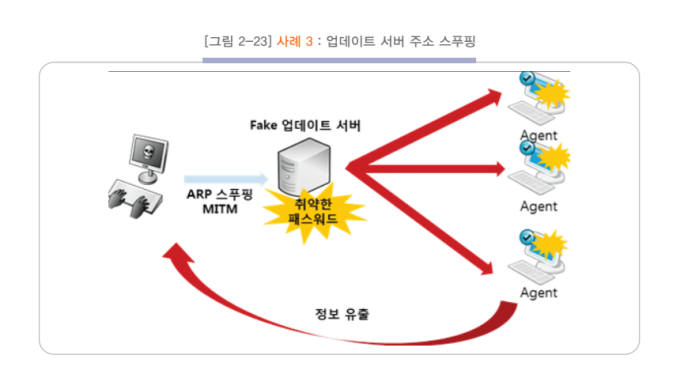

업데이트 서버 주소를 공격자가 만든 가짜 서버로 변조하기도 한다. 사용자가 업데이트 요청시 정상 서버가 아닌 악성코드 서버로 접속하게 유도한다. 공격자는 관리 서버와 에이전트 간 파일이나 명령어가 전송되는 채널에서 취약점을 발견해 악용한다. 공격에 성공하면 표적 대상을 검색한다.

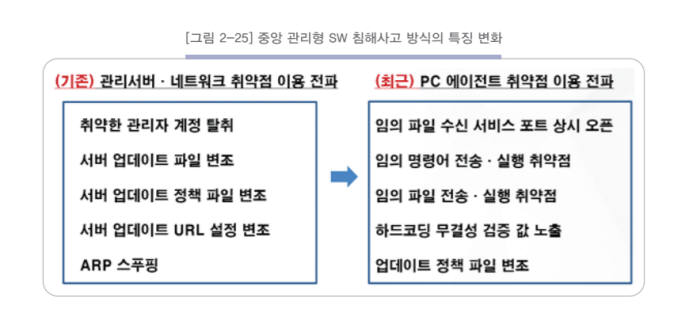

공격자는 기존에 취약한 관리자 계정을 탈취해 서버 업데이트 파일을 변조했다. 최근에는 PC에이전트 취약점을 이용하는 사례가 늘었다.

피해를 막으려면 기업 내부 PC 중앙관리형 시스템이나 SW를 목록화 한다. 중앙 관리서버 계정관리, 접근통제, 최신 패치 설정으로 보안을 강화한다. 관리자 페이지는 지정 담당자만 접속하도록 IP를 통제 한다. PC에이전트는 제조사를 통해 최신 버전을 확인해 설치한다. 파일이나 명령어를 송수신하는 파일 배포 기능이 있는지 확인한다.

김인순 보안 전문기자 insoon@etnews.com