모든 윈도를 감염시키는 것으로 알려진 아톰바밍(AtomBombing) 코드인젝션 공격도 기본 보안 수칙만 지키면 피해를 최소화할 수 있다. 코드를 주입하는 공격 자체는 막을 수 없지만 악성행위를 탐지하는 보안 솔루션이 대응한다.

모든 윈도를 감염시키는 것으로 알려진 아톰바밍(AtomBombing) 코드인젝션 공격도 기본 보안 수칙만 지키면 피해를 최소화할 수 있다. 코드를 주입하는 공격 자체는 막을 수 없지만 악성행위를 탐지하는 보안 솔루션이 대응한다.

1일 마이크로소프트에 따르면 코드 인젝션(Code injection)기술을 악용하는 악성코드가 실행되기 위해서는 사용자 시스템을 먼저 손상시키거나 악성 코드들 실행할 수 있는 상태여야 한다.

이런 악성코드에 감염되지 않으면 아톰바밍 공격도 방지할 수 있다. 한국마이크로소프트 관계자는 “웹 페이지로 연결되는 링크를 클릭하거나 알 수 없는 파일을 열 때 주의를 기울여야 한다”면서 “윈도 시스템으로 파일 전송을 수락할 때 등 온라인 작업에서 출처가 명확하지 않는 링크나 파일을 열지 말아야 한다”고 설명했다. 마이크로소프트는 아톰바밍 공격기법과 관련한 조사를 진행 중이다.

행위기반 보안 솔루션은 아톰바밍에 대응한다.

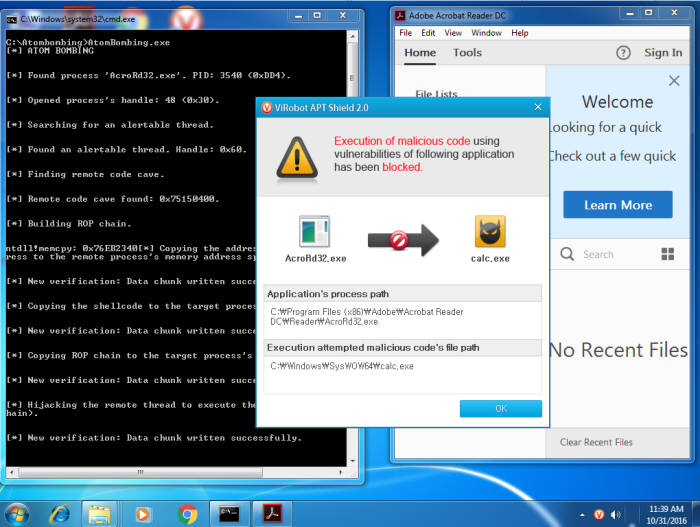

하우리(대표 김희천)는 바이로봇 APT 쉴드로 아톰바밍 공격 테스트를 수행한 결과 사전 차단된다고 밝혔다. 바이로봇 APT 쉴드는 취약점을 이용한 악성코드 감염과 해킹 공격을 사전에 차단한다. 행위기반 기술로 알려진 취약점은 물론 제로데이 등 알려지지 않은 공격에 대응한다.

최상명 하우리 실장은 “코드 인젝션 자체는 윈도 정상 기능을 이용하기 때문에 막기 어렵다”면서 “새로운 기술이라고 하지만 코드를 주입한 후 악성행위를 할 때 행위기반 보안 솔루션이 대응할 수 있다”고 설명했다.

1일 마이크로소프트에 따르면 코드 인젝션(Code injection)기술을 악용하는 악성코드가 실행되기 위해서는 사용자 시스템을 먼저 손상시키거나 악성 코드들 실행할 수 있는 상태여야 한다.

이런 악성코드에 감염되지 않으면 아톰바밍 공격도 방지할 수 있다. 한국마이크로소프트 관계자는 “웹 페이지로 연결되는 링크를 클릭하거나 알 수 없는 파일을 열 때 주의를 기울여야 한다”면서 “윈도 시스템으로 파일 전송을 수락할 때 등 온라인 작업에서 출처가 명확하지 않는 링크나 파일을 열지 말아야 한다”고 설명했다. 마이크로소프트는 아톰바밍 공격기법과 관련한 조사를 진행 중이다.

행위기반 보안 솔루션은 아톰바밍에 대응한다.

하우리(대표 김희천)는 바이로봇 APT 쉴드로 아톰바밍 공격 테스트를 수행한 결과 사전 차단된다고 밝혔다. 바이로봇 APT 쉴드는 취약점을 이용한 악성코드 감염과 해킹 공격을 사전에 차단한다. 행위기반 기술로 알려진 취약점은 물론 제로데이 등 알려지지 않은 공격에 대응한다.

최상명 하우리 실장은 “코드 인젝션 자체는 윈도 정상 기능을 이용하기 때문에 막기 어렵다”면서 “새로운 기술이라고 하지만 코드를 주입한 후 악성행위를 할 때 행위기반 보안 솔루션이 대응할 수 있다”고 설명했다.

지난달 말 이스라엘 보안기업 엔사일로 연구팀은 모든 윈도 버전에 영향을 끼치며 현존 보안 솔루션을 우회하는 아톰바밍 코드 인젝션 공격 기법을 공개했다. 아톰바밍 코드 인젝션은 윈도 `아톰테이블(Atom table)`이라 불리는 데이터 저장 영역을 이용한다. 아톰테이블은 윈도 애플리케이션 기능을 지원하는 문자열과 식별자를 저장하는 곳이다.

해커는 정상 애플리케이션이나 프로세스에 악성코드를 집어넣어(코드 인젝션) 실행되도록 유도한다. 엔실로는 아톰바밍은 모든 윈도 버전에 존재하는 아톰테이블에 악성행위를 하는 코드를 주입할 수 있다고 밝혔다.

윈도2000부터 윈도 10까지 현존하는 모든 버전이 이 공격에 취약하다. 아톰바밍 코드 인젝션 공격은 보안 취약점이나 손상된 코드를 이용하지 않고 윈도 기본 구성을 이용한다. 마이크로소프트가 윈도 기본 구성을 수정해야 한다는 지적이 높다.

지난달 말 이스라엘 보안기업 엔사일로 연구팀은 모든 윈도 버전에 영향을 끼치며 현존 보안 솔루션을 우회하는 아톰바밍 코드 인젝션 공격 기법을 공개했다. 아톰바밍 코드 인젝션은 윈도 `아톰테이블(Atom table)`이라 불리는 데이터 저장 영역을 이용한다. 아톰테이블은 윈도 애플리케이션 기능을 지원하는 문자열과 식별자를 저장하는 곳이다.

해커는 정상 애플리케이션이나 프로세스에 악성코드를 집어넣어(코드 인젝션) 실행되도록 유도한다. 엔실로는 아톰바밍은 모든 윈도 버전에 존재하는 아톰테이블에 악성행위를 하는 코드를 주입할 수 있다고 밝혔다.

윈도2000부터 윈도 10까지 현존하는 모든 버전이 이 공격에 취약하다. 아톰바밍 코드 인젝션 공격은 보안 취약점이나 손상된 코드를 이용하지 않고 윈도 기본 구성을 이용한다. 마이크로소프트가 윈도 기본 구성을 수정해야 한다는 지적이 높다.

김인순 보안 전문기자 insoon@etnews.com

김인순 보안 전문기자 insoon@etnews.com