악성코드에 감염된 CCTV·무선공유기·원격검침기 등 좀비 사물인터넷(IoT) 기기가 심각한 사이버 위협요인으로 부상했다. 최근 미국 주요 인터넷 사이트 마비에 좀비 IoT 기기가 이용됐으며 국내도 안전지대가 아니다.

24일 보안업계에 따르면 좀비 IoT 기기 공격 시작됐다. 최상명 하우리 실장은 “해커가 IoT 악성코드 소스코드와 취약점을 모두 공개했다”면서 “IoT기기는 악성코드에 감염됐는지 찾아내기 어려운데다 일괄 치료도 어렵다”고 설명했다.

좀비 IoT 공격 규모는 점점 커진다. 2014년 국내 인터넷통신사가 악성코드에 감염된 무선공유기로 인해 서비스분산거부(DDoS) 공격을 당했다. 올 8월 프랑스 인터넷 호스팅 기업 OVH는 초당 1TB에 달하는 사상 최대 규모 DDoS 공격을 받았다. 10월 21일 트위터, 페이팔 등을 웹호스팅하는 딘(Dyn)이 공격당해 서비스가 중단됐다.

대규모 좀비 IoT 공격은 예견됐다. OVH 사건 후 관련 공격을 실행하는 IoT 봇넷 소스코드가 `핵포럼(Hackfroum)`에 공개됐다. 미라이(Mirai)로 이름 지어진 악성코드는 라우터와 같은 기기용으로 특별히 설계된 비지박스(BusyBox) 시스템을 노리는 DDoS 트로이목마다. 해커는 제조사가 출고 초기에 설정한 ID와 비밀번호를 사용하는 IoT 기기를 가로채도록 미라이 악성코드를 설계했다.

아카마이가 내놓은 IoT 보안보고서에 따르면 이미 상당수 IoT 기기가 악성 트래픽을 생성한다. 해당 기기를 조사한 결과 공격자는 12년 전 발견된 Open SSH 취약점을 이용해 IoT 기기를 좀비로 만들었다. 해당 취약점을 가진 IoT 기기는 200만대에 달한다. 이 취약점을 이용하면 SSH접속 권한 없이 IoT 기기 제어권을 가질 수 있다.

미국 딘을 마비시킨 미라이 좀비 IoT 기기 중 6.2%가 한국에 있는 것으로 알려졌다. 세계 6위다. 1위는 베트남(12.8%), 브라질(11.8%), 미국(10.9%), 중국(8.8%), 멕시코(8.4%) 순이다. 해커가 맘만 먹으면 국내 주요 사이트를 마비시키는 건 순식간이다.

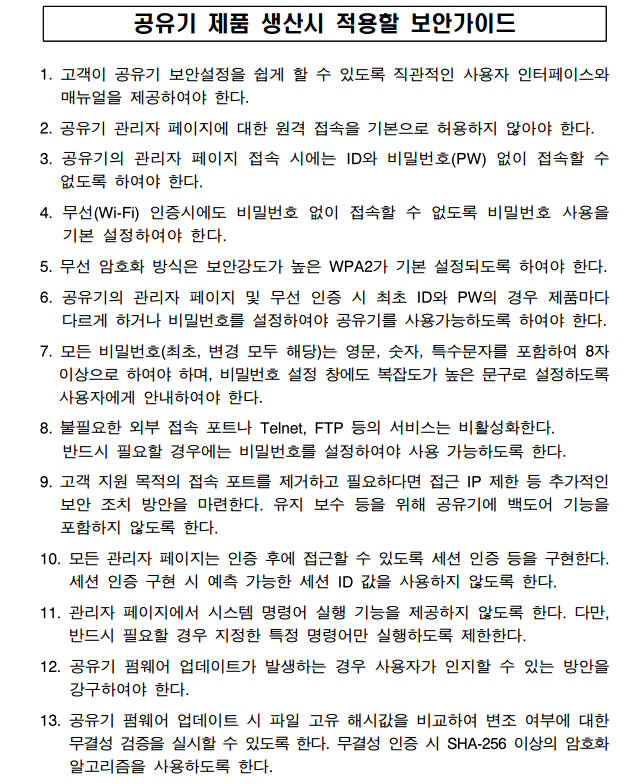

감염기기 파악과 치료는 쉽지 않다. IoT 기기는 PC와 달리 보안패치, 백신 프로그램 등 별도 보안 대책이 없다. 대부분 별도 보안 인증 없이 제작·유통됐다. 제조사는 원가 상승 등을 이유로 보안조치에 미흡하다. 대다수 IoT 기기는 제품 생산 시 보안설정이 취약한 계정이 그대로 쓰인다. 악성코드에 감염돼도 확인이 어렵고 PC와 달리 저사양, 저전력 기기로 별도 보안솔루션을 설치할 수 없어 대응도 힘들다.

최 실장은 “CCTV와 같은 IoT 기기는 대부분 보안 설정 없이 출고돼 피해가 커진다”면서 “IoT 기기 제조사가 설계단계부터 보안을 고려해야 대재앙을 막을 수 있다”고 설명했다.

김인순 보안 전문기자 insoon@etnews.com