하우리(대표 김희천)는 최근 해커가 원격데스크톱으로 시스템에 직접 접속해 수동으로 랜섬웨어를 감염시키고 가격을 협상하는 타깃형 랜섬웨어가 발견돼 주의를 요구했다.

원격데스크톱은 윈도에 기본으로 탑재되어 있는 프로그램이다. 먼 거리에 있는 다른 컴퓨터를 연결해 동일한 윈도 환경을 제공한다. 추측 가능한 쉬운 비밀번호를 사용할 경우 무차별대입공격에 취약하다.

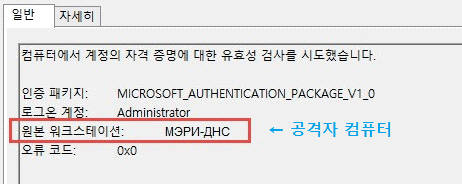

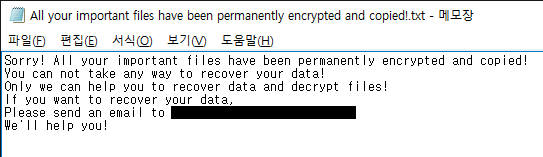

해커는 원격데스크톱 프로토콜(RDP)을 사용하는 시스템을 찾은 후 흔히 사용하는 쉬운 비밀번호를 대입해 접속한 후 랜섬웨어를 감염시키고 비트코인을 요구했다. 해커가 직접 감염시킨 랜섬웨어는 기존에 불특정다수를 대상으로 감염시키는 랜섬웨어에 비해 복호화 가격이 10배 이상 비싸다. 지난해 말부터 해외에서 발견됐는데 최근 국내서 피해 사례가 나타났다.

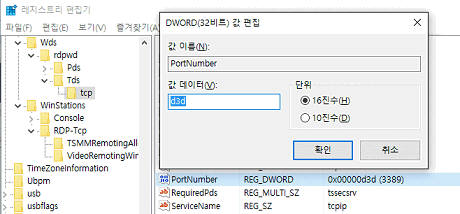

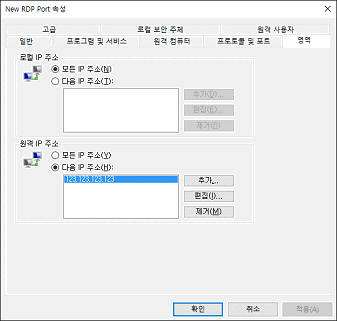

장준영 보안대응팀장은 “랜섬웨어 감염경로가 다각화되고 공격자가 시스템을 확인한 후 중요도에 따라 요구하는 비트코인이 달라진다”며 “기업 중요 자산이 외부로 유출될 수 있어 외부와 연결된 시스템은 원격데스크톱을 비활성화해야 한다”고 말했다. 그는 “꼭 필요한 경우에 RDP 포트 변경과 비밀번호를 어렵게 설정하고 IP를 제한해 허용된 사용자만 접근할 수 있도록 해야 한다”고 덧붙였다.

김인순 보안 전문기자 insoon@etnews.com