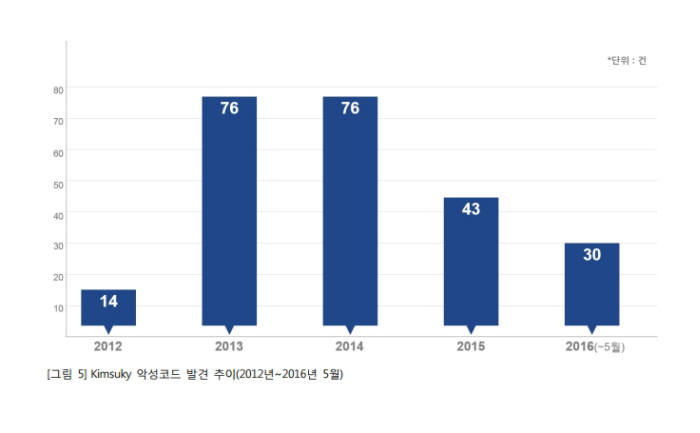

2013년 3·20 사이버테러와 한국수력원자력 PC 파괴를 일으킨 킴수키(Kimsuky) 계열 악성코드가 올해도 30건이나 발견됐다.

8일 안랩(대표 권치중)이 내놓은 `사회기반시설 공격 동향 분석 보고서`에 따르면 2012년 14건이 발견된 킴수키 악성코드는 2013년 76건, 2014년 76건, 2015년 43건, 올해 30건이 감지됐다. 사회기반 시설을 노린 사이버 공격은 진행형이다.

안랩은 2015년 1월 새로운 하드디스크 파괴 악성코드를 발견했다. 해당 악성코드는 2014년 8월 최초 작성됐으며, 2015년 8월 변종으로 만들어졌다. 악성코드는 국내 자산관리 제품 파일로 가장했다. 하드디스크 파괴 수행 전에 주요 국산 보안 프로그램 실행 중단을 시도한다. 특정 시점에 시스템 공격이 발생하도록 의도했다. 안랩은 여전히 일부 사회기반 시설에서 10년 전 제작된 악성코드가 발견되는 등 백신 프로그램으로 진단·치료하는 감염이 존재하는 경우가 많다고 덧붙였다.

사회기반 시설을 노린 악성코드 감염 경로는 △이메일 △워터링홀 기법 △업데이트 서버해킹 △USB 등 이동식 저장 매체 △설치 프로그램 변조 △협력 업체다. 공격자는 표적을 정해 악의성 이메일을 보낸다. 개인이나 업무 메일로 가장해 본문에 악성코드를 내려 받는 웹페이지 주소(URL)를 포함한다.

공격자는 표적이 주로 사용하는 소프트웨어(SW) 업데이트 서버를 해킹, 악성코드를 감염시킨다. 공격 대상 시스템 IP에서 접속할 때만 악성코드를 내려 받게 해 외부에서 감염을 파악하기 어렵다. 폐쇄망을 사용하는 곳에서 자료 전달용으로 이동식저장장치(USB)를 쓴다. 시스템 유지보수를 위해 USB를 폐쇄망으로 반입할 때 악성파일이 유입될 수 있다.

공격자는 대상 조직이 내부에서 사용하는 프로그램 제작 업체를 해킹에 배포 파일에 악성코드를 넣는다. 협력업체를 이용한 사이버 공격도 많다. 사회기반 시설도 유지 보수 업체를 이용해 시스템을 관리한다. 협력 업체에서 반입하는 SW는 별다른 검사를 하지 않는다. 공격자는 협력사를 해킹, 공격 대상 내부로 반입되는 프로그램에 악성코드를 포함시킨다.

안랩은 사회기반 시설은 여전히 보안 전담 인력이 부족하고 전문성이 떨어진다고 분석했다.

전자신문은 10일 서울 서초구 양재동 엘타워에서제 1회 산업제어시스템 보안 콘퍼런스를 열고 기반시설 보호 방안을 제시한다.

김인순 보안 전문기자 insoon@etnews.com