H경제연구원 홈페이지가 한 달여 동안 악성코드 유포 통로로 활용된 것으로 드러났다.

2일 보안업계에 따르면 H경제연구원 홈페이지에서 한 달여 동안 배포된 악성코드가 20여종에 이른다. 연구원은 홈페이지 정보보호 등 근본 대응에 나서지 않고 해당 악성코드 링크만 삭제하는 땜질 처방으로 피해를 키웠다는 지적이다.

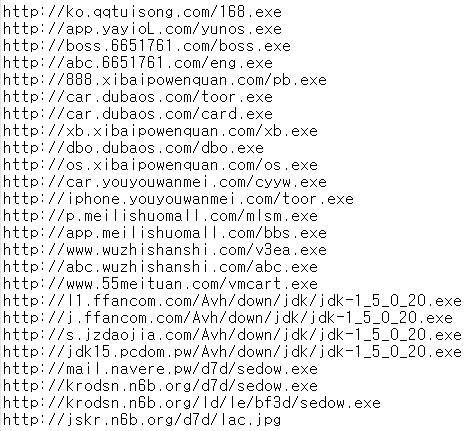

해커는 다단계 유포 방식을 사용했다. 악성코드 탐지를 최소화하는 공격법이다. 공격자는 H경제연구원과 같은 대규모 홈페이지에서 보안 취약점을 발견하면 하위 페이지에 악성 스크립트나 코드를 삽입한다.

공격자는 어도비 플래시플레이어와 자바 보안 취약점을 이용, 악성코드를 유포한다. 관련 소프트웨어(SW)를 최신으로 업데이트하지 않는 사용자가 해당 링크가 연결된 사이트에 방문하면 자동으로 감염되는 구조다. H경제연구원에 유포된 악성코드는 원격제어, 파밍, 키로깅 악성코드 등 종류도 다양하다.

이 같은 악성코드는 대형병원, 웹하드업체, 커뮤니티 사이트, 대기업, 언론사 등 방문자 수가 몰리는 웹사이트를 주요 표적으로 삼는다. 해당 기업이 자체 보안 강화와 사용자 PC 보안 수칙 준수를 병행해야 피해를 줄일 수 있다.

최상명 하우리 실장은 “H경제연구원에서 유포되는 악성코드가 계속 바뀌면서 이용되지만 근본 대응을 못했다”면서 “단순히 악성 링크만 제거하고 홈페이지 보안 취약점을 그대로 두면 문제가 해결되지 않는다”고 경고했다. 최 실장은 “홈페이지나 서버 취약점을 주기로 점검하고 실시간 모니터링 체계를 만들어야 한다”고 부연했다.

방윤성 유엠브이기술 대표는 “웹보안 책임자는 개인이 아닌 해당 서비스 기업”이라면서 “웹애플리케이션과 웹소스 코딩의 취약점을 파악하고 외부 네트워크 공격을 방어하는 웹 방화벽과 웹셸 탐지 솔루션을 도입해야 한다”고 조언했다. 방 대표는 “체계화한 프로세스에 따라 악성코드 유포지 URL 제거와 웹 프로그램 시큐어코딩 등 취약점 점검도 요구된다”고 덧붙였다.

김인순 보안 전문기자 insoon@etnews.com