피해자 데이터를 볼모로 금전을 요구하는 랜섬웨어가 `서비스` 산업 형태로 발전했다. 범죄자를 위한 랜섬웨어 제작업자가 나타나는가 하면 입금방법을 상담하는 라이브챗 기능을 탑재한 랜섬웨어도 등장했다. 다양한 편의 기능 탑재로 금전적 이득 편취를 극대화하는 전략이다.

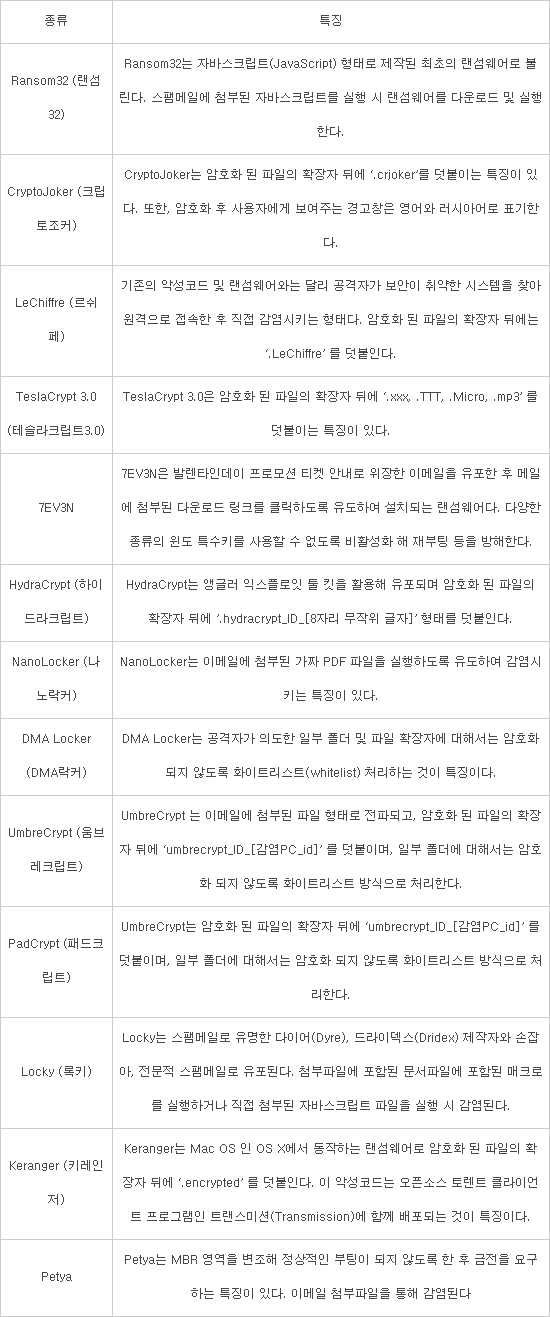

안랩(대표 권치중)은 올해 1분기 국내외에서 발견된 주요 랜섬웨어 특징과 흐름을 분석한 `1분기 랜섬웨어 트렌드`를 6일 발표했다. 대량 스팸메일로 유포되는 `록키(Locky)`와 맥OS X에서 동작하는 `키레인저(Keranger)` 등 13종이 포함됐다.

안랩은 1분기 랜섬웨어 주요 경향으로 랜섬웨어 서비스화와 함께 유포방법 `다양화`, 유포 파일 형태 `확대` 등을 꼽았다.

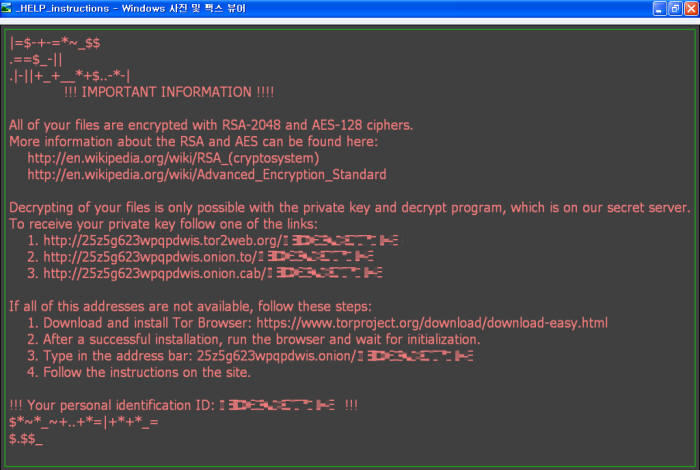

랜섬웨어는 특정 해커나 공격자가 악성코드를 유포하는 기존 형태를 넘어 일종의 지하경제 서비스 산업 하나로 발전했다. 랜섬웨어를 제작·배포하려는 사람을 대행해 제작해주는 `서비스형 랜섬웨어(RaaS·Ransomware as a service)`다. 제작자들은 랜섬웨어 전파, 감염 현황 정보도 고객에게 제공한다.

일부 랜섬웨어는 라이브챗으로 감염자를 대상으로 현재 상황과 입금방법을 상담하는 채널도 제공한다. 디자인을 정식 서비스처럼 수준 높게 구성해 피해자가 `피해 구제 서비스`를 받는 것처럼 착각하도록 제작한 랜섬웨어도 발견됐다.

유포방식은 다양화됐다. 이메일 첨부파일·메신저 전파 등 고전 기법에 각종 응용프로그램, 운용체계(OS), 웹 취약점, 토렌트 등 유포 방식을 늘렸다. 국내외 웹사이트와 연계된 광고사이트의 정상적 네트워크를 악용하는 멀버타이징(Malvertising)도 시도한다. 사용자 PC를 서버로 이용해 사용자끼리 파일을 공유하는 토렌트(Torrent)도 랜섬웨어 유포채널로 악용했다.

유포파일 형태는 확대됐다. 초기 랜섬웨어는 주로 문서파일(doc, pdf)로 위장하거나 화면보호기 파일(scr)로 유포됐다. 올 1분기에는 기존 방식에 더해 매크로와 자바스크립트 활용까지 이뤄졌다. 최근 이슈된 록키 랜섬웨어는 송장(인보이스)과 지급 등을 위장한 정상 문서파일에 악성 매크로를 포함시켜 실행을 유도, 외부에서 랜섬웨어를 내려 받았다. 이후 첨부파일에 프로그래밍 언어인 자바 스크립트를 포함시키는 변종도 발견됐다.

안랩은 신변종이 지속적으로 발생하는 랜섬웨어 피해를 줄이기 위해 △수상한 이메일 첨부파일, URL 실행 금지 △중요 데이터는 외부 저장장치로 백업 △백신 최신 업데이트 유지 △OS·소프트웨어 프로그램 등 최신 보안패치 적용 △신뢰할 수 없는 웹사이트 방문 자제 등 기본 보안 수칙 생활화를 권고했다.

박태환 안랩 ASEC 대응팀장은 “2013년부터 미국, 중국, 일본, 독일, 영국 등 글로벌 지역에서 피해를 기록한 랜섬웨어는 점점 버전 업그레이드나 다른 영역과 제휴를 하는 등 나름의 실적을 위한 `서비스 체계`를 갖춰간다”며 “앞으로 랜섬웨어는 더욱 교묘해지고 고도화할 가능성이 높아 법인 및 개인 사용자 주의가 필요하다”고 말했다.

<1분기 주요 랜섬웨어 13종 특징(자료:안랩)>

박정은기자 jepark@etnews.com