꺼진 불도 다시 봐야 하듯 이제 거래처나 협력업체에서 온 메일도 꼼꼼히 살펴야 한다. 거래처를 사칭한 해킹 메일에 회사 기밀이 유출될 수 있기 때문이다.

한국인터넷진흥원(KISA)은 거래처 직원인 것처럼 속여 기업의 중요 정보를 빼내는 해킹시도가 발견됐다고 24일 밝혔다.

이번 공격은 해커가 A업체 직원 PC에 원격제어가 가능한 악성코드를 심는 것부터 시작됐다. 해커는 감염시킨 PC에서 협력 업체 직원들의 메일 주소를 찾아냈다. 그런 후 임원들만 골라 해킹 메일을 보냈다. 기밀정보를 보유하고 있을 대상을 취사선택한 것이다.

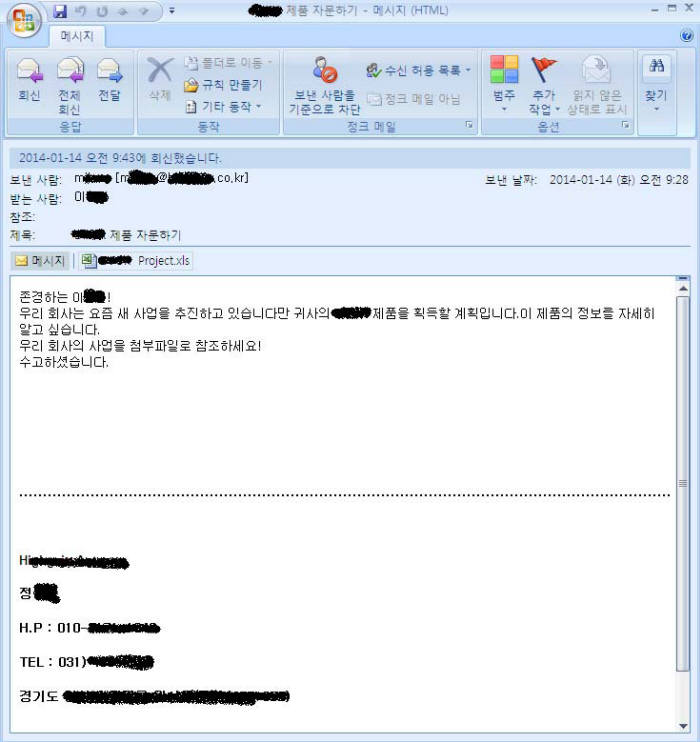

해커는 메일을 보낼 때 A업체 직원 이메일을 이용했다. 의심을 피하고 좀 더 쉽게 속이기 위해서다. 내용도 수신자가 근무하는 업체 제품을 문의하는 식으로 꾸몄다.

KISA 측은 “이 경우 상대방은 협력 업체에서 발송된 메일로 여기기 때문에 의심 없이 첨부파일을 열람할 수 있다”고 말했다.

해커는 공격에서 악성코드가 담긴 엑셀과 아래한글 문서를 이메일에 첨부했다. 최신 보안 업데이트가 되지 않은 문서 프로그램의 취약점을 파고들어 감염을 시도했다. 악성코드에는 사용자 키보드 입력 정보를 유출하는 기능과 파일 검색·서버 접속 조회 등 다양한 악성 기능이 포함돼 공격자는 장시간 모니터링을 통해 회사 기밀정보를 손쉽게 빼낼 수 있게 된다.

공격에 사용된 메일형식이나 한글내용이 다소 어색하지만 메일을 유심히 보지 않으면 알아채기 어렵다. 이번 공격은 지난 1월 중순 국내 항공·위성 개발 업체를 대상으로 이뤄졌다. 또 다른 기술 기업을 상대로도 유사 수법이 이용될 가능성을 배제할 수 없다.

KISA는 피해 예방을 위해 사내 사용하는 문서 프로그램과 윈도우 보안 패치를 항상 최신 상태로 유지하는 것이 가장 중요하다고 밝혔다. 또 사내 업무망 분리 등 철저한 보안 관리와 함께 지인으로부터 발송된 메일이더라도 첨부파일은 백신 검사 후 열어보는 습관이 중요하다고 강조했다.

윤건일기자 benyun@etnews.com