북한 연계 해킹조직으로 알려진 '코니(KONNI)'가 인공지능(AI)을 이용해 만든 파워셸(PowerShell) 백도어 악성코드를 실제 공격에 사용한 사실이 확인됐다.

26일 이스라엘 보안업체 체크포인트에 따르면 코니는 AI로 생성된 정황이 뚜렷한 파워셸 백도어를 활용해 블록체인·가상자산 분야 개발자와 엔지니어를 노린 피싱 공격을 진행하고 있다. 이러한 공격은 일본, 호주, 인도 등 아시아·태평양 지역에서 이뤄진 것으로 분석됐다.

코니는 최소 2014년부터 활동해온 북한 연계 해킹 조직이다. 그동안 한국을 주요 표적으로 외교·안보·학계·정부 관계자를 노린 피싱 공격을 반복해왔다. 최근에는 정치·외교 분야를 넘어 블록체인과 가상자산 등 기술·자산 중심 영역으로 공격 대상을 넓히고 있다.

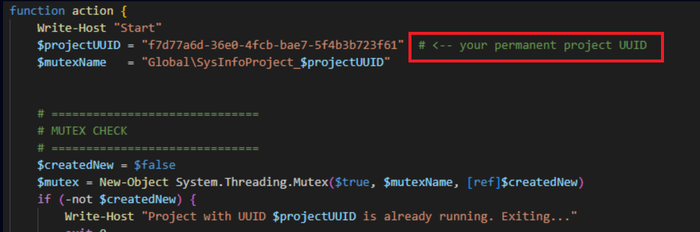

체크포인트는 가장 큰 특징으로 악성코드 제작에 AI가 직접 활용됐다는 점을 꼽았다. 파워셸 백도어에는 스크립트 기능을 설명하는 정돈된 문서형 주석과 함께 '여기에 프로젝트 UUID를 입력하라'는 안내 문구가 그대로 남아 있었다.

체크포인트는 이러한 표현과 코드 구조가 대규모언어모델(LLM)이 생성한 코드에서 흔히 발견되는 특징이라고 설명했다.

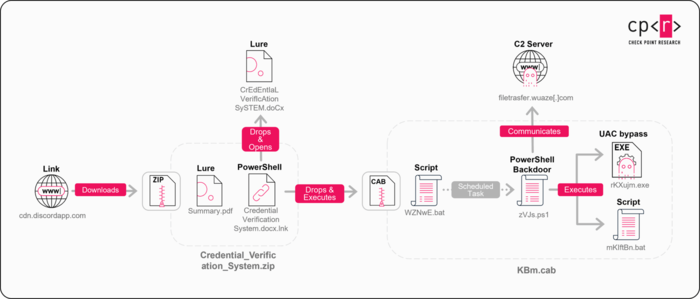

공격은 디스코드 링크를 통해 정상 프로젝트 문서로 위장한 파일을 배포하는 방식으로 이뤄졌다. 사용자가 파일을 열면 정상 문서가 표시되는 동시에 파워셸 백도어가 메모리에서 실행된다.

코니는 파워셸이 윈도우에 기본 탑재된 정상 관리 도구여서 보안 솔루션의 탐지를 피하기 쉽다는 점을 악용했다. 백도어는 이후 외부 서버와 통신하며 추가 명령을 받아 실행하고 권한에 따라 장기 원격 접근까지 시도하는 것으로 조사됐다.

체크포인트는 “AI는 사이버 공격 체인에서 더 이상 실험적 기술이 아니다”며 “이미 운영 단계에 들어섰다”고 경고했다.

박진형 기자 jin@etnews.com