IT기업 정보 빼낸 뒤 고객 노려

北 라자루스 45건 배후자 확인

“공개된 취약점, 패치 안해 심각”

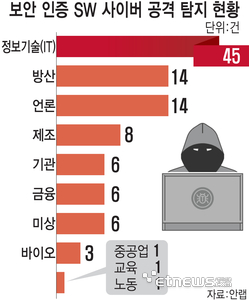

관련 통계자료 다운로드 보안 인증 SW 사이버 공격 탐지 현황

관련 통계자료 다운로드 보안 인증 SW 사이버 공격 탐지 현황 북 해킹조직이 국내 인증 소프트웨어 약점을 악용해 정보기술(IT) 분야에 가장 많은 사이버 공격을 벌인 것으로 나타났다.

IT 솔루션 제조 기업을 해킹, 얻은 정보를 바탕으로 해당 솔루션 이용 고객을 공격하는 게 효과적이라고 판단한 것으로 보인다. IT기업이 신뢰도 향상을 위해 공개한 고객 레퍼런스가 해킹조직엔 유용한 정보가 될 수 있어 주의가 필요하다.

안랩은 라자루스의 매직라인 취약점 악용에 대한 7개월간 추적과 분석을 담은 '오퍼레이션 드림 매직(Operation Dream Magic)' 보고서를 최근 발표했다. 보고서에 따르면 북한 정찰총국 산하 해킹조직으로 알려진 라자루스가 국내 보안 인증 소프트웨어 매직라인(MagicLine4NX) 취약점을 악용해 정보기술(IT) 분야에서 가장 많은 사이버 공격을 벌인 것으로 확인됐다.

지난 1월부터 7월까지 라자루스가 매직라인의 취약점을 악용해 총 40개 기업·기관에서 105건의 악성행위를 벌였다. 안랩은 라자루스의 과거 공격과 비교해 △파일리스 악성코드 복호화 후 메모리에서 실행 가능하도록 재구성하는 과정의 코드와 △'.sys' 악성코드 생성 방식이 동일하다는 점을 들어 라자루스라고 판단했다.

악성행위를 분야별로 살펴보면 IT가 45건(42.9%)으로 가장 많았으며 방산과 언론(각각 14건), 제조(8건) 등이 뒤를 이었다.

공격자가 해킹 대상을 직접 노리는 것보다 IT 솔루션 제조 기업을 해킹, 습득한 정보를 통해 최종 해킹 대상을 공격하는 방식을 택하고 있음을 알 수 있는 결과다. 해킹 성공률을 높일 수 있기 때문이라는 관측이다.

고객 해킹에는 IT 솔루션 제조 기업을 공격해 얻은 IT솔루션 취약점·운영방식·소스코드 등 정보가 악용됐다. 실제 올해 상반기에도 라자루스가 금융 보안 프로그램 '이니세이프'의 취약점을 이용해 국내외 주요 기관 60여곳의 개인용컴퓨터(PC) 210여대를 해킹한 사실이 확인되기도 했다.

이번에 매직라인 취약점이 탐지된 IT 솔루션 기업 중 5곳은 자사 홈페이지에 고객 레퍼런스를 공개하고 있는 것으로 확인됐다. 안랩은 고객이 공격대상이 될 수 있는 만큼 레퍼런스 공개를 최소화하는 방안을 고민해야 한다고 제언했다.

라자루스는 IT 솔루션 제조 기업뿐만 아니라 계열사 IT 인프라 관리 기업도 대상으로 삼았다. 해킹 대상 기업에 IT 서비스를 제공하는 등 IT 인프라를 잘 아는 기업을 해킹하는 게 효과적이기 때문이다.

임종인 고려대 정보보호대학원 석좌교수는 “북한 라자루스는 제로데이 공격과 함께 알려진 취약점이라도 업데이트하지 않은 SW를 타깃하는 등 IT시스템을 이용한 공격을 가장 많이 벌였다”면서 “공개된 취약점도 패치를 하지 않아 피해가 발생하는 등 국내에서 사이버 안보에 대한 인식을 크게 높여야 한다”고 말했다.

조재학 기자 2jh@etnews.com