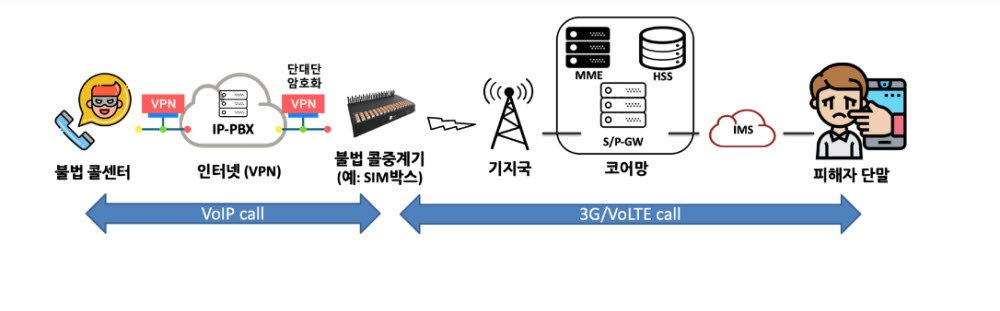

보이스피싱은 2006년부터 급증했다. 피해액은 2011년 437억원에서 2021년7700억원으로 10년 동안 17.6배 증가했다. 예방·방지·수사 기법이 개발됐지만 그에 따라 보이스피싱 기법도 진화했다. 보이스피싱 해결을 위해서는 기술적 이해가 선결될 필요가 있어 최근 몇 년 동안의 기술적 변화를 요약했다. 지난해까지 가장 일반적 형태의 보이스피싱은 인터넷전화 통화를 국내 이동통신 통화로 변환시켜 주는 '심박스'를 통해 이뤄졌다. 심박스는 인터넷 전화를 이용해 국경을 통과할 때 이통 과금을 피할 수 있어 유럽에서는 주로 과금 회피사기(Bypass Fraud)에 많이 사용됐다.

보이스피싱 범죄자는 해외에 콜센터를 두고 국내에는 심박스를 설치한다. 콜센터와 심박스 통신은 인터넷전화를 통한 유선통신, 심박스와 보이스피싱 피해자끼리 통화는 이통으로 이뤄진다. 초기에는 64회선 등 다수 회선을 포함한 심박스 장비가 주로 사용되다가 시간이 가면서 작은 회선 수를 갖는 심박스를 이용하고 있다. 이 과정에서 '쉽게 돈 벌 수 있는 부업'으로 속여 심박스를 가정에 설치하는 사례가 급증했다.

심박스 동작을 위해서는 심카드가 필요하다. 초기에는 심박스에 심카드를 꽂아 쓰는 경우가 많았지만 최근에는 '심뱅크'라는 장비를 해외에 설치해 심카드·심박스 통신을 대체하기 시작했다. 이는 심박스가 적발될 때 심카드 압수를 막기 위한 수법으로 보인다.

보이스피싱 피해자 선정과 대화 시나리오 간에도 분명한 '관계'가 있다. 예를 들어 저축은행의 고금리 대출자 개인 정보가 유출됐을 때는 저금리 대출 전환을 빌미로 피싱을 한다. 중소기업인 대상으로는 코로나19 정부 지원금 시나리오 등 유출되거나 선정된 개인 정보에 부합하는 시나리오를 준비해서 의심을 피한다. 이렇게 준비된 시나리오와 함께 피해자의 의심을 피하게 하는 두 번째 수단은 악성 앱에 구현된 통화 하이재킹 기능이다. 이 기능은 지금은 통신사 권한이 있는 앱만 쓸 수 있는 기능으로 개선됐지만 과거 API를 이용하면 지금도 구현할 수 있다. 보이스피싱에 속아 악성 앱을 설치하면(예를 들어 재난지원금을 받고 싶으면 이 앱을 설치해 달라고 한다) 앱 설치 이후에는 오고 가는 모든 통화에 대해 제어가 가능하다.

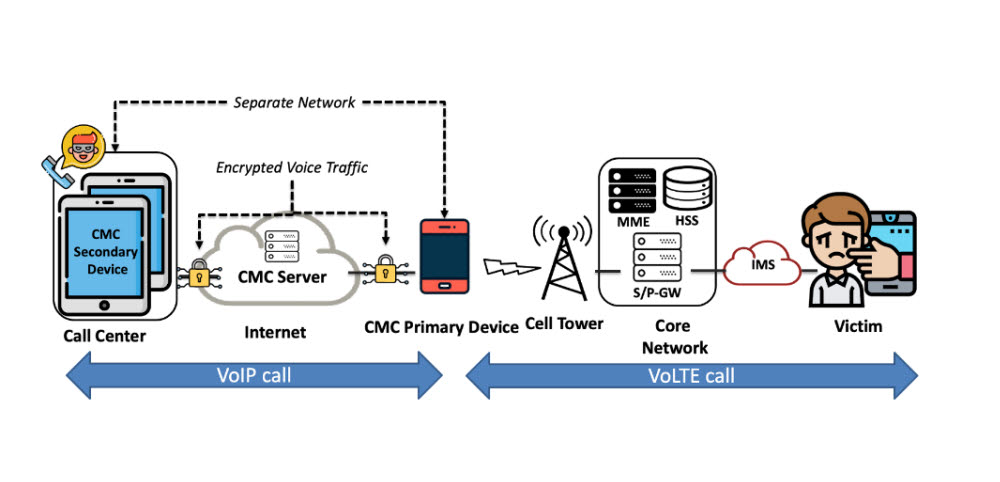

은행, 경찰, 검찰에 전화해도 모두 보이스피싱 해외 콜센터로 연결된다. 피해자가 아무리 의심해도 이때부터는 속수무책이다. 은행, 경찰, 검찰과 통화했다고 생각하면 의심이 안심으로 바뀐다. 경찰의 대대적 단속으로 보이스피싱 조직은 심박스 대신 휴대폰을 중계기로 이용하기 시작했다. 패드 등 다른 기기를 해외에 두고 국내 휴대폰을 이용해 전화·문자를 보내는 기능(CMC·COD)을 활용한 것이다.

3세대(3G) 통신 기반의 심박스는 이제는 3G 기기가 거의 없어 LTE를 사용하는 다른 기기나 3G 주파수의 전파 탐지를 통해 추적할 수 있었다. 하지만 CMC·COD를 사용하는 경우 LTE 또는 5G 신호를 이용하기 때문에 다른 기기와 주파수 측면에서 구분하기 어려운 점이 있다. 언급한 것과 같이 보이스피싱은 매우 복잡하고 다양한 기술을 통해 이루어지고 있다. 예방, 탐지, 수사 또한 한 가지 기술로 해결할 수 없음을 시사한다.

휴대폰 영역에선 최근 비약적으로 발전한 자연어 처리 기술을 활용, 보이스피싱 시나리오를 미리 탐지하고 경고할 수 있다. 악성 앱 탐지를 하고 악성 앱의 동작을 방해할 수도 있다. 조금 더 확실한 방법은 통화를 콜센터로 전환하는 기능을 안드로이드가 금지하는 것이다. 이는 구글과의 협의가 필요하지만 내려받아서 설치하는 솔루션보다 단말기에 기본 반영돼 누구나 보호받을 수 있다는 점에서 필요해 보인다.

보이스피싱은 이통·유선통신을 이용하기 때문에 네트워크 관점에서도 몇 가지 솔루션이 떠오른다. 심박스는 휴대폰과 다른 통신 모뎀을 사용한다. 통신사가 빅데이터 솔루션을 이용해 심박스를 탐지할 수 있다.

이통 신호는 무선으로 전송되고 각각의 무선 신호는 이통 표준을 따른다. 피해자의 신고가 있으면 이통사는 공격에 이용된 휴대폰(CMC·COD의 경우) 또는 심박스 이통 신호를 식별할 수 있다. 단말기에서 기지국으로 송신하는 내용은 암호화됐지만 단말기 송신 시점 정보는 기지국에서 할당하며, 암호화돼 있지 않다. 이 신호에 대한 방향 탐지 기술을 개발하면 휴대폰과 심박스, 즉 공격 단말기의 위치를 추적할 수 있다.

심박스의 경우 인터넷전화를 통해 해외로 전화를 연결하며, CMC·COD의 경우 삼성과 애플 클라우드를 통해 해외로 전화를 연결한다. 전자의 경우 인터넷의 국경인 인터넷 교환노드(KIX) 양 끝단의 인터넷 주소가 식별될 수 있으며, 후자의 경우 두 제조사의 클라우드에서 이통 식별자 등을 식별할 수 있다. 보이스피싱은 다양한 관련 기업, 연구자의 노력을 결집해야만 해결할 수 있는 문제라 할 수 있다.

김용대 KAIST 전자공학부/정보보호대학원 교수 yongdaek@kaist.ac.kr

〈필자〉 김용대 교수는 30여년 동안 보안 연구를 수행했다. 국가보안기술연구소 전신인 한국전자통신연구원(ETRI)의 부호기술부를 거쳐 미국 미네소타대 교수를 지냈다. 2012년에 귀국해 KAIST 전자공학부 및 정보보호대학원에서 보안 연구를 이어 가고 있다. 주요 연구 분야는 자율주행차, 드론, 이동통신, 블록체인 등 미래에 각광받을 신기술의 보안 취약점이다. 김 교수는 세계 보안 최우수 학회 가운데 하나인 ACM CCS를 한국에 유치하는 등 한국과 전 세계 각국의 보안 연구 연결에 노력하고 있다.