국내 문서보안업체 유효한 디지털서명이 탑재된 악성코드가 URL을 통한 유포가 발견 돼 주의가 요구된다.

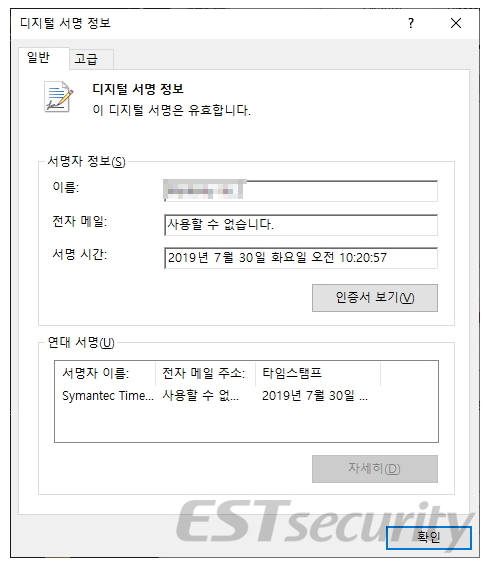

이스트시큐리티시큐리티대응센터(ESRC)에 따르면 해당 악성코드는 국내 보안업체 디지털서명을 악용해 문제가 없는 파일인것처럼 위장했다. 디지털서명이 있는 모듈은 일반적으로 해당업체 서명이 포함된 위변조되지 않은 무결성을 가진 프로그램이라고 인식한다. 화이트리스트 기반 솔루션, 보안장비 등을 우회하기에 용이하다. 공격자는 이점을 노려 정상적 보안업체 디지털서명을 탈취해 공격에 악용하려 했다.

악성코드에 감염되면 스케쥴러에 'Jav Maintenance64'라는 이름으로 자신을 등록하고 매일 주기적으로 재실행이 이뤄지도록 설정하는 봇을 설치한다. 공격자는 봇에 감염된 PC에 임의 추가 악성행위를 수행한다.

ESRC는 “이번 공격은 2016년과 2017년에 걸쳐 국내 공공기관·금융기관을 대상으로 지능형지속위협(APT)공격을 수행했던 조직이 사용한 커스텀 암호화 알고리즘을 그대로 사용하고 있는 점이 확인됐다”면서 “보안업체 정상 디지털서명을 탈취해 악용한 점까지 고려했을 때, 발견된 악성코드와 악성URL이 대규모 APT캠페인 초기 단계를 구성하는 것을 추정 가능하다”고 말했다.

공격에 악용된 디지털서명 인증서는 공격이 발견된 어제(30일) 즉각 폐기 조치됐다. 해당 기업은 “현재 문제된 인증서는 폐기 완료돼 더이상 문제는 발생하지 않을 것으로 예상한다”면서 “향후 발생가능한 모든 문제에 대해 면밀한 검토를 진행하고 있다”고 말했다.

이어 “인증서 유출 경로, 원인에 대해 한국인터넷진흥원(KISA)과 협력해 조사 진행한다”고 덧붙였다.

정영일기자 jung01@etnews.com