‘여기 한번 보세요. 며칠 전에 원전 공격한 해커들인 듯한데 자료도 일부 공개했네요. ㅋㅋㅋ http://blog.naver.com/000000’

지난 15일 21시 09분 네이트 판에 올랐던 게시글이다.

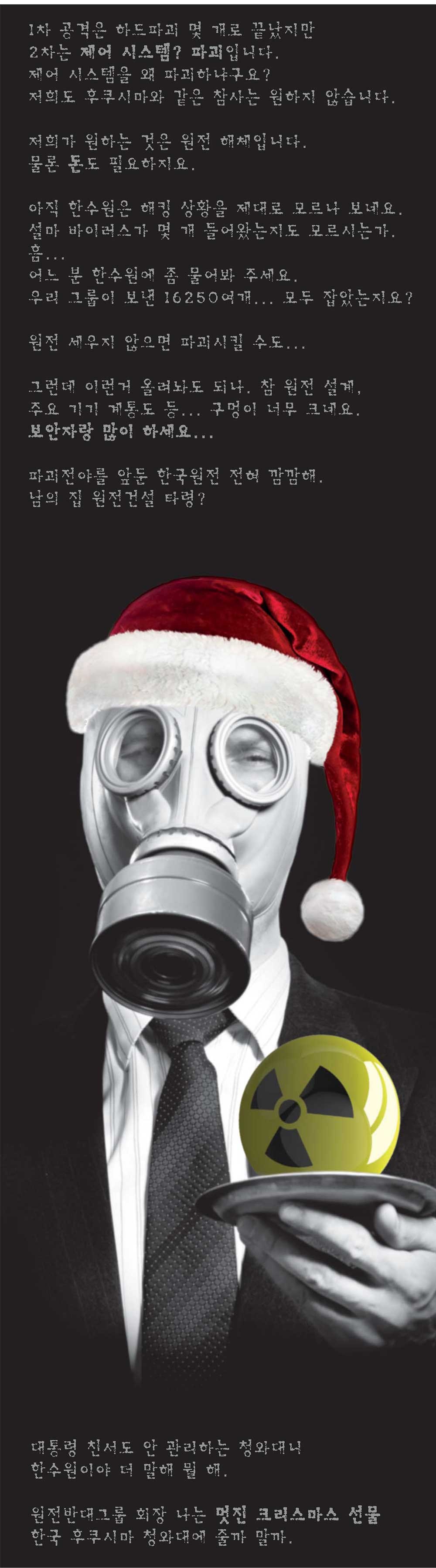

공격자는 15일부터 본격적으로 국내외 포털과 소셜네트워크를 중심으로 국내 원자력발전소 보안 이슈를 문제 삼기 시작했다. 그 이후 18일 본지에 ‘원전해킹추가자료’란 메일을 보내 한수원에서 빼낸 도면과 설계도 등을 공개했다.

관련 글은 아직도 포털에 게시된 상태다. 자료를 올려둔 네이버 블로그는 수사가 진행되며 비공개로 바꿨다. 여전히 해외 SNS와 자료 공유 사이트는 차단되지 않았다. 보안 전문가들은 공격자가 의도적으로 한수원 문건을 인터넷에 올리며 원전 보안 이슈몰이를 시작했다고 분석했다.

왜 공격자는 은밀히 진행해야 할 작전을 언론에 알렸을까. 지난해 3·20 사이버테러 등 대형 사고 발생과 전혀 다른 형태다.

한 보안 전문가는 “이번 한수원 문건 유출 사고 알림은 최근 발생한 소니픽처스 해킹 후 동영상 유포와 유사한 형태를 보인다”며 “빼돌린 문서를 조금씩 공개하며 한수원이나 우리 정부에 돈을 요구한다”고 말했다. 그는 “이런 행위는 고도의 심리전일 수 있다”며 “원전에 대한 사회적 불안을 조장해 관련 그룹이 원하는 다른 뭔가를 얻어내려는 방법”이라고 분석했다.

여기서 주목해야 할 점은 이번 한수원 정보 유출 사고가 소니픽처스와 유사하다는 점이다. 한수원은 해킹 흔적을 찾지 못했다고 발표했지만 이미 11월 말 한수원 직원을 노린 지능형지속위협(APT) 공격이 진행됐다. 공식적으로 피해 여부가 확인되지 않았지만 한수원 직원 한 명이라도 APT 악성코드에 감염됐다면 해커는 내부망에 침입했을 가능성이 높다.

김용대 KAIST 교수는 “한수원 직원 중 단 한명이라도 악성코드에 감염됐다면 해커에게 내부망이 장악된 것이나 다름없다”며 “중요 내부 문서를 체계적으로 분류하고 클라우드에 저장했다면 이런 사고를 미연에 방지할 수 있었다”고 설명했다.

김인순기자 insoon@etnews.com