국내 사용자 노린 악성코드, 구글코드서 유포

국내 인터넷뱅킹 사용자를 노린 악성코드가 구글코드(Google Code) 오픈 소스 프로젝트 호스팅 서버를 통해 유포되고 있다. 구글코드 오픈소스 프로젝트 서버는 세계 개발자들이 자신이 만든 개발코드를 공유하는 사이트다.

19일 보안업계에 따르면 새벽 4시 악성파일 변종이 구글코드 오픈 소스 프로젝트 호스팅 서버로 유포되는 것이 발견됐다. 해당 악성파일은 지난 16일 23시 서버에 처음 등록됐으며 지금도 계속 배포되고 있는 것으로 파악되고 있다. 이번 변종은 호스트파일 변조로 국내 금융권 사이트 접속 시 파밍공격 시도를 한다. 잉카인터넷 엔프로텍트 제품군과 안랩 V3 제품군 등 금융권에서 주로 사용되는 안티바이러스 제품의 업데이트 방해 기능도 갖고 있다.

문종현 잉카인터넷 시큐리티대응팀 팀장은 “국내 인터넷뱅킹 사용자를 노린 악성코드가 지속적으로 출현하고 있다”며 “만약 해당 악성코드에 감염되면 정상적인 은행 홈페이지로 접속해도 감염된 사용자 PC는 공격자가 만든 가짜 홈페이지로 유인돼 계정정보를 입력하는 즉시 해커에게 노출될 수 있다”고 말했다.

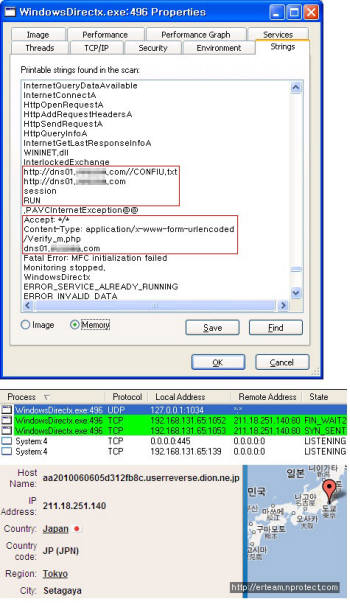

악성파일은 `aax.exe`라는 파일명이며 윈도 서비스로 등록돼 윈도OS 부팅 시마다 자동으로 실행된다. 수십 초 간격으로 일본의 특정 C&C 호스트로 접속을 시도하며 명령제어 서버와 정상적으로 통신이 된다. `CONFIU.txt`라는 파일로 접속하고 내부에 포함된 명령어에 따라 추가 악성파일을 설치한다.

감염동작이 수행되면 호스트파일을 변조, 금융권 및 보안업체 등 정상적인 접속을 가로챈다. 가짜 인터넷뱅킹 피싱사이트는 `보안승급서비스` 요청 등으로 사용자 사용자의 중요 금융정보를 입력하도록 유도해 가로채는 방법을 이용한다.

문 팀장은 “악성파일에 의해 변경된 호스트 파일은 `마이크로 소프트 픽스 잇 50267` 프로그램을 이용, 문제를 해결할 수 있다”며 “국민은행은 정상적인 실제 웹 사이트는 https로 서비스되고 있다는 것을 유의해야 한다”고 전했다. 가짜 웹 사이트는 http를 사용하고 있기 때문에 육안으로 구분 가능하다.

호스트파일 변조 :호스트(hosts) 파일이란 DNS(Domain Name Service)를 이용하지 않고, 윈도 OS가 인터넷 통신을 할 때 DNS보다 호스트 파일을 먼저 참조하는 기능을 이용, 내부에 설정된 IP주소와 도메인 호스트로 접속하도록 설정된 파일이다. 다만 악성파일들이 이러한 정상적인 기능을 악용하여 보안업체 사이트로 접속을 방해하거나 조작된 허위 사이트로 접속하도록 하여 개인 정보 탈취에 사용하고 있어 문제가 되고 있다.

장윤정기자 linda@etnews.com