국내 1위 게임사 넥슨 해킹은 누가 왜, 어떤 수법을 사용했을까. 현재로서는 인터넷진흥원, 보안전문가 등으로 구성된 사고조사단의 조사결과를 지켜볼 수밖에 없다. SK커뮤니케이션즈를 수사했던 경찰청 사이버수사대도 투입됐다.

사고조사단에 의하면 넥슨 메이플스토리 게임 백업 서버가 해킹당했으며 백도어 악성코드 2종이 사용된 것으로 드러났다. 관리자 서버와 백업 DB에 악성코드가 설치돼 개인정보가 유출된 것으로 파악됐다. 또 패스워드, 주민번호, 성명 등과 게임 사용 정보가 유출된 것으로 확인됐다. 하지만 해커 위치나 방법, 악용된 서버 등은 정확히 파악되지 않았다.

사고조사단은 26일 디스크 2개를 확보해 분석에 들어갔다. 경찰과 사고조사단은 개인정보가 유출된 게임 백업 서버 이미지 파일 등을 넘겨받아 악성코드 샘플 등을 분석하고 본격 수사에 착수했다.

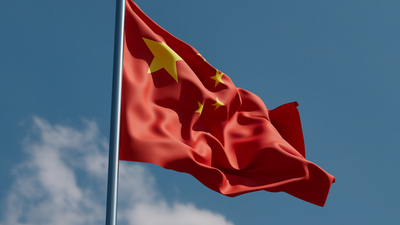

백업 서버에 침입하게 된 최초 경로는 지난 18일 넥슨 내부 운영관리 팀장 PC에 심어진 악성코드 때문이다. 그간 온라인 해킹은 주로 해커가 중국 IP를 이용했지만 이번 사고는 국내 IP를 사용한 것으로 사고조사단은 밝혔다.

또 SK커뮤니케이션즈 해킹사고가 이스트소프트 공개용 알집 업데이트 서버가 해킹돼 정상 업데이트 파일을 악성파일로 바꿔치기한 수법이 사용되었던 것과 유사하다는 분석도 조심스레 흘러나온다. 알집 업데이트 서버와 비슷한류의 셰어웨어 프로그램을 내부 직원이 내려받아 사용하던 중 악성코드에 감염됐다는 정황이 포착됐기 때문이다.

이에 관련 전문가들은 “SK커뮤니케이션즈를 타깃한 신종 공격에 당한 것처럼 넥슨을 타깃한 지능형 위험공격(APT)일 가능성이 높다”고 추측하고 있다.

안철수연구소로부터 보안관제를 받았던 SK커뮤니케이션즈처럼 넥슨도 지난 11월 1일부터 안철수연구소로부터 보안관제를 받았다. 시만텍 백신을 사용한 것도 두 회사가 유사하다. 여러모로 보안 환경이 SK커뮤니케이션즈와 비슷한 넥슨을 타깃한 것이 아니냐는 가정이다.

SK커뮤니케이션즈 사고 때는 중국IP가 사용된 것으로 확인됐지만 IP는 충분히 위조가 가능하기 때문에 중국에서 국내 IP를 위장했을 가능성도 배제할 수 없다.

정석화 경찰청 사이버수사대 실장은 “현재 넥슨 사건을 넘겨받아 조사에 착수했으며 유출경로, 침입경로, 악성코드 감염경로 등 제반 사항을 확인 중”이라며 “SK커뮤니케이션즈 사건처럼 결과 발표까지 2주가량이 소요될 전망”이라고 말했다.

장윤정기자 linda@etnews.com