클라우드 SIEM 전문기업 로그프레소가 2024년 4월 CTI(Cyber Threat Intelligence) 월간 리포트를 발행했다고 25일 밝혔다.

CTI는 사이버 공격 관련 정보를 수집하고 분석해 사이버 위협에 신속하고 정확하게 대응하고자 가공한 형태의 정보다. 로그프레소는 올 3월 1일부터 31일까지 수집한 데이터를 기반으로 리포트를 작성했다.

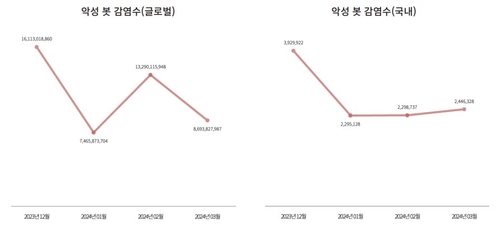

로그프레소는 4월 CTI 리포트에서 3월 국내 악성 봇 감염이 전월 대비 6.42% 증가했으며, 이는 글로벌 트렌드에 비해 높은 수준이라고 전했다.

로그프레소 측은 “최근의 악성 봇 감염을 위한 공격 시도는 보안 솔루션 탐지를 우회하는 형태로 이루어진다”며 “이는 패턴 기반의 탐지 및 차단을 수행하는 기존 안티바이러스 솔루션이 한계에 직면한 것”이라고 설명했다.

장상근 로그프레소 연구소장은 “보안솔루션 설치만으로 악성코드 감염을 완벽하게 차단할 수 있다는 고정관념을 버려야 한다”며 “CTI 서비스 등을 활용해 C2 서버의 IP, 도메인과 통신하는 단말을 효과적으로 관리하고 악의적인 통신 시도를 차단해야 할 것”이라고 말했다.

로그프레소는 CTI 리포트에서 최근 아시아 지역의 악성 봇 감염이 증가하는 추세에 맞춰, 일본에서 최근 발생했던 APT(Advanced Persistent Threat, 지능형 지속 공격) 사례를 다뤘다.

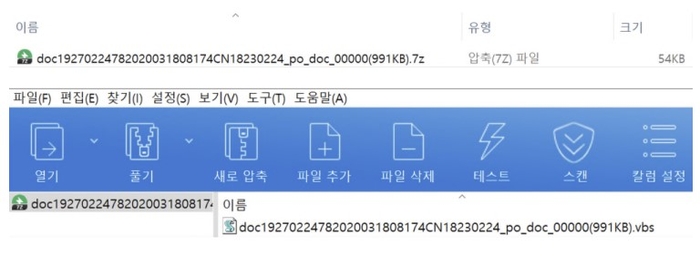

공격자는 소모품 견적서 요청 이메일로 위장해 APT 공격을 실시했으며, 악성코드를 정상적인 문서 파일로 위장하기 위해 파일명에 doc 문자열을 사용했다. 해당 공격에 사용한 악성코드에는 상당량의 정크코드를 섞어 분석에 혼선을 주고자 했으며, 사용자의 브라우저 데이터 정보, FTP, 메일 계정 정보, 메신저 관련 데이터 등을 수집한 것을 확인했다.

또한 로그프레소는 일본인들이 가장 많이 사용하는 공공 및 민간 서비스 100개를 선정하고, 악성 봇 감염으로 인한 크리덴셜 유출 실태를 공개했다.

일본에서는 크리덴셜을 유출하는 APT 공격과 스피어 피싱 공격이 많이 발견됐으며, 일본의 전체 인구수를 고려했을 때 민간 서비스 유출 비중이 매우 높았다.

일본 민간 서비스의 크리덴셜 유출 현황을 살펴보면 지메일, 핫메일, 야후와 더불어 도코모(Docomo), 이즈웹(EZweb), 소프트뱅크(Softbank) 등 통신사에서 제공하는 이메일 서비스, 그리고 애플의 아이클라우드(iCloud) 서비스의 사용자 계정정보가 많이 노출된 것을 확인했다. 일본 공공 분야의 경우, 유출 비중은 높지 않으나 공공기관 VPN에 접속 가능한 크리덴셜이 상당수 노출돼 주의가 필요하다고 분석했다.

로그프레소는 현재 누적 침해 지표(IoC) 3억200만건 이상, PI(Privacy Intelligence) 1280억건 이상의 CTI 정보를 보유하고 있으며, 실시간으로 전 세계를 대상으로 보안 위협 정보를 수집하고 추적 중이다.

또한 수집한 정보를 자사 통합보안관제(SIEM) 및 보안운영자동화(SOAR)과 동기화해 실시간으 활용할 수 있도록 지원하고 있다.

조정형 기자 jenie@etnews.com