탈북자와 북한 인권운동가, 언론인 등을 주로 해킹하는 '레드아이즈(Red Eyes)' 공격 그룹 활동이 활발하다. 해외에 보고되지 않은 플래시 제로데이 취약점을 이용하며 이메일과 모바일 메신저로 표적에 악성코드를 감염시킨다.

안랩(대표 권치중)은 3일 '레드아이즈 해킹 그룹 분석보고서'를 내고 2016년까지 활발하게 활동하다 사라진 공격자가 다시 돌아왔다고 밝혔다.

레드아이즈 공격이 처음 확인된 것은 2016년 가을이다. 이들은 2015년과 2016년 봄까지 왕성하게 활동하다 자취를 감췄다. 레드아이즈는 지난해 말부터 다시 국내외를 중심으로 사이버 공격을 시작했다.

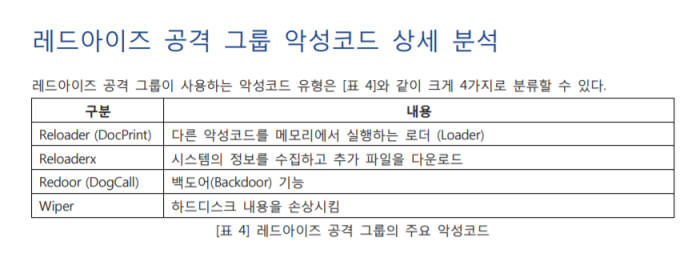

레드아이즈는 이메일 스피어 피싱이나 모바일 메신저로 공격 대상에 악성코드가 포함된 문서를 보낸다. 문서파일에 실행 가능한 VBS, EXE 등의 파일을 삽입하는 방식을 이용한다. 한국에서 주로 사용되는 한글 파일(HWP) EPS 취약점을 이용한다. 마이크로소프트 오피스 문서도 공격에 이용했다. 2017년 10월 MS워드 DDE(Dynam1ic Data Exchange)를 이용해 악성코드를 감염시켰다.

2월에는 MS엑셀 문서에 플래시플레이어 제로데이(CVE-2018-4878) 취약점을 이용한 파일을 첨부한 사례가 확인됐다. 실제 공격이 진행된 시점은 지난해 11월이었다. 레드아이즈는 플래시 제로데이 등 고난도 취약점을 이용해 공격을 감행했다. 레드아이즈는 국내 인터넷 환경을 분석해 PC용 카카오톡 메신저를 공격 통로로 활용했다. 공격 대상에 플래시 제로데이 취약점이 들어있는 엑셀 파일을 카카오톡으로 전송했다. 3월에는 공격 대상에 모바일 악성코드도 전송했다.

레드아이즈는 하드디스크 내용을 파괴하는 악성코드도 사용한다. 악성코드를 실행하면 하드디스크 내용을 파괴하고 시스템을 재부팅한 후 'Are you happy?' 메시지를 출력한다.

해외 보안 기업도 레드아이즈 그룹에 주목한다. 올해 초 시스코 탈로스는 해당 조직을 '그룹123'이라고 명명했다. 2월 파이어아이는 'APT37'이란 이름으로 부르며 한국과 미국을 넘어 세계를 위협하는 해킹 조직이라고 분석했다. 파이어아이는 APT37을 북한 해커라고 발표했다.

이스트시큐리티는 레드아이즈를 금성121이라고 부른다. 이들은 최근 안드로이드 기반 모바일 기기를 대상으로 스피어 피싱 공격을 수행했다. 공격자는 가짜 포털사이트 화면을 만들고 비밀번호 입력을 요구하는 고전 피싱 공격을 했다. 공격자는 특정 대상에게 국내 유명 포털 사이트의 개인 정보 보안 위협이 발생한 것처럼 가짜 안내 메일을 발송했다. '네이버 백신 앱'으로 위장된 악성 APK 파일을 설치하게 유도했다.

이메일 수신자가 가짜 안내 메일에 속아 첨부된 '네이버 백신 앱 설치' 링크를 통해 APK 앱을 설치하면 'Naver Defender'라는 이름과 특정 포털사 대표 아이콘을 사용하는 악성 앱이 각종 악성 행위를 수행한다.

김인순 보안 전문기자 insoon@etnews.com