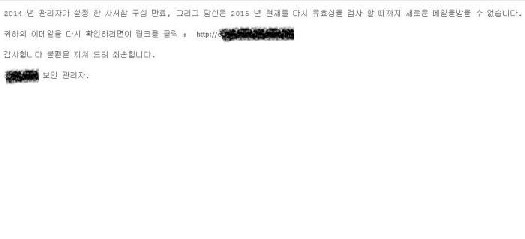

“2014년 관리자가 설정한 사서함 구성 만료, 그리고 당신은 2015년 현재 다시 유효성을 검사할 때까지 새로운 메일을 받을 수 없습니다. 귀하의 이메일을 다시 확인하려면 링크를 클릭하세요. 보안 관리자”

보안관리자로 위장해 기업 이메일 주소과 비밀번호를 빼돌리는 계정 탈취 공격이 발생했다.

25일 보안업계는 공공기관과 언론사 계정 탈취 공격이 연이어 일어나 주의를 당부했다. 공공기관이나 언론사에서 탈취한 계정으로 제3자에게 또 다른 이메일을 발송할 가능성이 크다. 대부분의 사람은 공공기관이나 언론사에서 온 이메일을 신뢰한다. 지난해 말 발생한 한국수력원자력 자료 유출 사고 역시 탈취된 전직 직원 계정에서 악성코드가 첨부된 이메일이 발송됐다. 공격자는 많은 사람이 안심하고 열어볼 만한 이메일 계정을 수집한다.

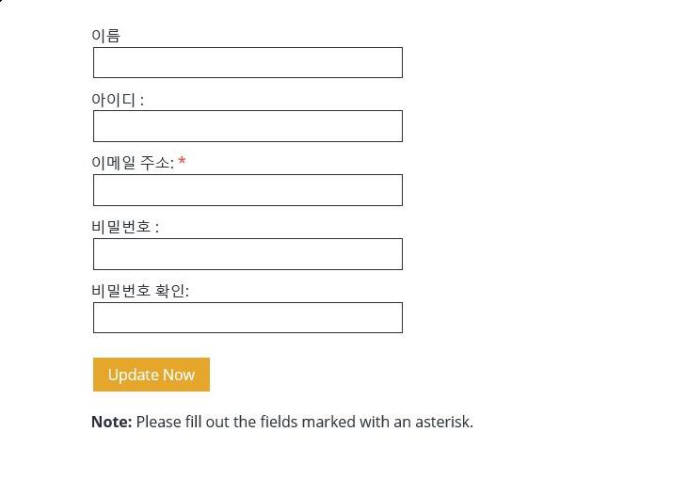

공격자는 해당 기업 보안 관리자처럼 위장했다. 어드민(admin)과 같이 관리자가 주로 쓰는 형태 가짜 계정을 만들어 직원에게 ‘이메일 설정을 갱신하라’는 공지를 보냈다. 메일에 포함된 URL을 누르면 해당 기업 로고까지 넣은 계정 확인 페이지가 등장한다. ‘00기업 테크니컬 서포트’라는 문구가 보이며 이름, 아이디, 이메일주소, 비밀번호, 비밀번호확인 순으로 입력을 유도한다.

이메일 계정과 비밀번호를 고스란히 공격자 손에 넘겨주는 과정이다. 해당 기관 내 직원 한 사람이라도 URL링크를 눌러 계정과 비밀번호를 입력할 경우 기업 네트워크가 위험에 빠질 수도 있다. 공격을 분석한 결과, 입력된 이메일 주소와 비밀번호 등이 공격자에게 자동으로 전송됐다. 공격자는 탈취된 계정으로 들어오는 메일 내용과 파일을 모두 빼돌릴 수 있다. 이메일로 오가는 중요 문서를 확보하는 방법이다. 관련 계정을 이용해 또 다른 이메일을 보내는 등 2차 공격도 수행한다. 이미 공격자는 탈취한 계정으로 또 다른 공격 메일을 발송했다.

공공기관과 언론사를 노린 해커는 동일 조직으로 파악된다. 메일에 쓰인 문구와 방법이 동일하며 인터넷주소(IP) 역시 인도 특정 지역이었다.

한 보안전문가는 “최근 특정 공공기관과 언론사에 동일한 수법 공격이 확인됐다”며 “계정을 수집하는 것은 물론이고 이 과정에서 내부에 침투해 백도어 등을 숨겨 놓을 수 있어 철저한 확인이 필요하다”고 설명했다.

김인순기자 insoon@etnews.com