스마트폰을 이용한 분산서비스거부(DDoS) 공격은 그동안 국내외에서 발생하거나 피해가 보고되지 않은 사례다.

지금까지 디도스 공격은 감염된 PC(좀비PC) 기반으로 이뤄진 것이 절대 다수였다. 특정 시스템에 짧은 시간 내 대량의 트래픽을 집중시키기 위해서는 잘 갖춰진 네트워크 인프라와 PC 성능이 뒷받침돼야 했기 때문이다.

디도스가 스마트폰으로 옮겨간 것은 무선 통신망이 발달하고 고성능 휴대폰인 스마트폰 확산이 배경으로 풀이된다.

디도스 공격에 필요한 전제 조건이 모바일에서도 충족됐다고 판단했기 때문에 신원을 알 수 없는 공격자가 디도스 기능을 담은 악성 파일을 만들어 유포시킨 것으로 유추된다.

국내에 얼마나 많은 스마트폰들이 감염됐는 지는 확인되지 않았다. 이번 파일은 안드로이드를 운용체계(OS)로 사용하는 스마트폰만을 대상으로 하는 한계도 있다.

하지만 악성파일 유포 시도가 지난 수 개월 동안 지속된 점과 PC보다 스마트폰이 악성파일에 노출되기 쉽다는 점을 감안하면 긴장을 놓을 수 없다.

한국인터넷진흥원 이응재 코드분석 팀장은 “스마트폰은 감염이 쉬워 공격자 입장에서는 공격하기가 더 수월하다”고 전했다.

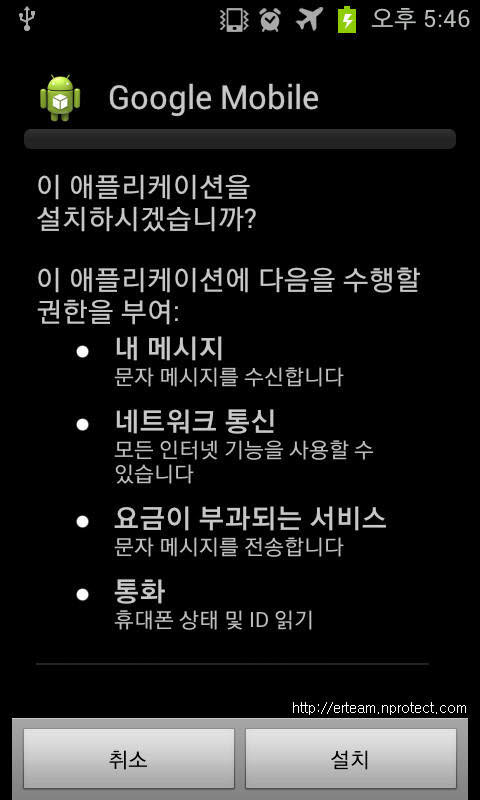

백신 등 보안 체계가 PC보다 덜 하고 문자메시지 속 링크만 클릭하면 사용자가 인지하지 못하는 상태에서 파일이 설치되기 때문에 더 쉽게 위협에 노출될 수 있다는 설명이다.

실제 이번 악성파일도 설치가 끝나면 마치 국내 보안 업체의 정식 프로그램이 배치된 것처럼 보여준다.

전문가들은 이번 유포 시도가 국내 이용자를 타깃으로 계획적으로 이뤄지고 있다는 데 주목하고 있다.

문종현 잉카인터넷 대응팀장은 “국내 사정에 맞게 문자메시지를 작성하는 것과 실제 공격은 시작되지 않았지만 좀비 스마트폰의 개체수를 확보하기 위한 공격자의 시도가 지난해 말부터 최근까지 꾸준히 발견되고 있어 사전에 치밀하고 의도적인 공격 준비가 수행되고 있을 가능성이 높다”고 말했다.

무선 네트워크 인프라가 발달하고 스마트폰 사용자가 급증하고 있는 국내 환경과도 무관치 않아 보인다.

현재 모바일 디도스 공격 예상 시나리오는 이동통신사 기지국이나 무선 통신망 방해다. 시스템에 과부하를 발생시켜 혼란을 주는 것이다. 전원이 켜 있는 시간이 많고 이동이 자유로운 스마트폰의 특성을 이용한 공격이 예상되고 있다.

국내 대표적인 디도스 공격은 지난 2009년 7월 7일 사건이 꼽힌다. 당시 청와대, 국방부, 금융기관 등 22개 국내 주요 인터넷 사이트가 디도스 공격을 받아 일부 사이트는 최장 72시간 동안 마비됐다. 피해액은 500억원을 넘은 것으로 추산됐다.

윤건일기자 benyun@etnews.com