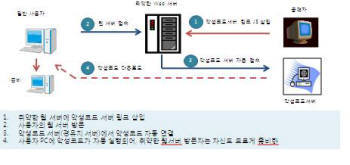

관련 통계자료 다운로드 취약한 웹서버를 통한 악성코드 배포 흐름도

관련 통계자료 다운로드 취약한 웹서버를 통한 악성코드 배포 흐름도 ‘분산서비스거부(DDoS) 공격이 대단위로 발생한 지난 3월 3일, 과연 DDoS 공격만 일어났을까’

3·3 DDoS 공격은 DDoS 공격 자체가 목적이 아니라 게임계정, 사이버머니 등을 탈취하는 데 필요한 악성코드 유포를 은폐하려는 교란작전이었다는 주장이 제기됐다.

KAIST 사이버연구센터는 3·3 DDoS 공격 당시 국내 상위 150여개 P2P(파일공유) 사이트를 분석한 결과, DDoS 공격을 감행한 이들의 진정한 목적은 ‘돈’이었다고 14일 밝혔다.

전상훈 KAIST 사이버연구센터 팀장은 “지난 3월 4일 150개 P2P 사이트 샘플을 채취해 전수조사를 실시한 결과, 사이트에 방문하기만 해도 게임계정 등이 탈취할 수 있는 악성코드가 무차별로 배포되고 있었다”며 “미상의 공격자들은 이 중 상위 2개 사이트를 DDoS 공격용으로 노출시켜 추적자를 따돌리려 한 것으로 보인다”고 말했다.

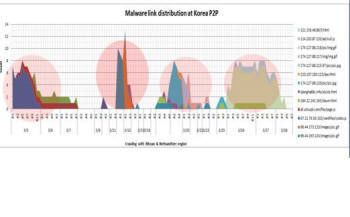

DDoS에 관심이 쏠린 사이 해커들은 게임계정 탈취, 개인정보 습득, 백도어 설치 등 금전적인 이익을 챙기는 데 필요한 물밑작업을 벌였다는 설명이다. 특히 사이버연구센터는 지난 3월 3일 이후 현재까지 매주 금요일 오후면 P2P 사이트를 통해 악성코드가 유포되고 일요일 새벽 사라지는 공격 패턴이 반복되고 있다고 분석했다.

전상훈 팀장은 “백신 회사들이 새로운 공격에 대응하려면 최소한 3일의 시간이 필요하다”며 “금요일 밤 공격을 시작하면 백신회사들이 샘플을 채취해 분석, 방어방안을 만들려고 해도 이미 월요일 업무를 시작할 무렵 공격은 흔적조차 남지 않고 사라진다”고 말했다.

KAIST 측 분석에 따르면 주말마다 8~10개 P2P 사이트에서 악성코드가 발견됐다. 또 단순 사이트 방문자만으로 방문자들이 이 악성 공격코드에 감염될 확률은 50% 이상으로 추산된다. 국내 P2P 사이트의 평균 방문자가 하루 10만명 이상이라는 점을 감안하면 매일 40만~50만명이 악성코드 감염에 무방비로 노출된 셈이다.

이처럼 웹 사이트를 매개로 한 악성코드 공격이 계속되고 있는 것에 대해 KAIST 측은 스팸메일, 피싱 등의 공격 성공률은 0.01%에 불과한 데 비해 웹 애플리케이션의 공격 성공률은 20~30%에 달하기 때문이라고 밝혔다. 특히 중소규모 인터넷 쇼핑몰, 사행성게임, 채팅사이트, P2P 등 접속자가 많으면서도 상대적으로 보안에 취약한 사이트가 공격자들의 주 타깃이라는 설명이다.

전 팀장은 “취약한 웹 서버를 이용해 악성코드가 대량으로 살포되는 상황에서 이를 방치한다면 인터넷뱅킹 피해, 기반시설 공격 등으로 피해가 확산될 가능성도 높다”며 “주기적으로 웹 사이트 취약성을 보완할 수 있는 정부, 통신사업자, 기업 등의 적극적인 관심과 주의가 필요하다”고 말했다.

장윤정기자 linda@etnews.co.kr