북한 해킹그룹 김수키가 한국을 주요 거점으로 지능형지속위헙(APT) 공격을 이어오고 있다. 특히 김수키는 강연의뢰서 등으로 위장한 악성파일(문서)로 국내에서 활동하는 북한 전문가를 타깃으로 스피어 피싱 공격을 벌여 왔다.

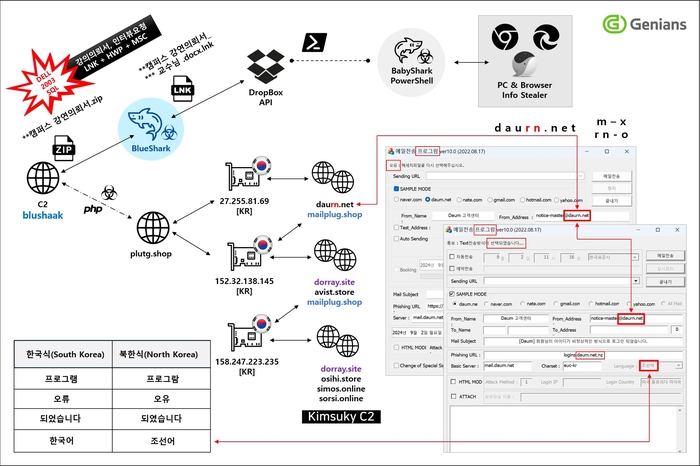

지니언스 시큐리티 센터(GSC)는 최근 이 같은 내용을 담은 “김수키 그룹의 '블루샤크(BlueShark)' 위협 전술 분석” 보고서를 발표했다. GSC는 이번에 포착한 김수키의 활동에서 악성파일이 'blushaak' 사이트에 등록된 것을 확인하고 패밀리명을 블루샤크로 명명했다.

블루샤크는 전형적인 스피어 피싱 공격 시나리오를 사용했다. 기관·기업 등을 사칭해 특장을 의뢰하는 것처럼 접근한 뒤 회신이 오는 일부 수신자가 선별되면, 사전에 준비된 후속 공격을 진행한다.

블루샤크 메일에 첨부된 강연의뢰서 압축파일(zip)엔 '○○○○○ 강연의뢰서_○○○교수님.docx.lnk' 바로가기 악성파일이 포함됐다. 블루샤크는 바로가기 유형 악성파일과 함께 이메일 계정정보 피싱 등 다양한 공격 수법을 구사했으며, 정상 docx 문서파일을 속임수용 미끼로 적절히 연결하기도 했다. 또 한국에서 발행하는 특정 영자신문사 칼럼니스트의 인터뷰 질의 사칭한 공격도 발견됐다.

GSC 측은 “일상적인 정상업무 내용처럼 접근해 올 경우 수신자 입장에서 위험성을 판단하기 어려울 수 있다”면서 “공격자는 이점을 노리고 있으며, 회신과 반응에 따라 본격적인 단말 침투 공격에 돌입한다”고 분석했다.

아울러 블루샤크는 피싱 공격뿐만 아니라 워드문서(doc), 한글문서(hwp), 마이크로소프트 관리 콘솔(msc) 등 다양한 종류의 악성파일을 사용한다. 특히, 최근에 유효 디지털 서명이 탑재된 정상 유틸리티 'VbsEdit' 프로그램을 악용한 기술이 눈에 띈다. 이 공격 기술은 hwp 내부에 삽입된 '개체 연결 삽입(OLE)' 방식과 msc 파일 모두에서 찾아볼 수 있었다.

GSC 측은 “기관·기업은 촘촘한 보안망을 바탕으로 내부정보 유출 피해를 방지하고, 정보시스템을 안정적으로 운영하기 위해 체계적인 보안시스템 구축·운용이 필요하다”고 밝혔다.

조재학 기자 2jh@etnews.com