차세대 사이버 보안 핵심 키워드로 제로 트러스트와 소프트웨어(SW) 공급망 보안이 떠오르고 있다.

클라우드 서비스 활용 증가와 코로나19 펜데믹 이후 원격·재택근무 활성화로 인해 방화벽을 사이에 두고 내부망과 외부망을 구분한 전통적인 네트워크 경계가 무너졌다. 점점 늘어나는 사용자와 수많은 단말과 장비, 이에 따라 복잡해지는 권한 관리 등은 각 기관·기업에 사이버 보안 관리 과제를 안겼다.

특히 최근 침해사고 유형을 보면 내부자 공모나 권한탈취 등 경계보안이 갖는 암묵적 신뢰 정책의 허점을 파고들고 있다. 게다가 고도화하는 해킹·랜섬웨어 공격의 경우, 피해가 사이버 공간에 머무르지 않고 국가 안보와 인프라에 직접적인 위협이 되고 있다. 제로 트러스트라는 새로운 네트워크 보안 패러다임이 부상한 이유다.

제로 트러스트는 '절대 믿지 말고, 계속 검증하라(Never Trust, Always Verity)'는 원칙 하에 기존 경계형 보안을 보완하는 새로운 보안 패러다임이다. 기존 경계 기반 보안 체계는 네트워크 내부 접속 요구는 어느 정도 신뢰할 수 있다는 가정에서 시작해, 침입자가 한 번 접속하면 데이터 등 모든 보호 자원에 접근하고 이를 유출할 수 있다. 반면 제로 트러스트는 해커가 네트워크 내·외부 어디든 존재할 수 있다고 전제하고 대응한다. 모든 데이터와 컴퓨팅 서비스 등 보호 자원을 각각 분리해 보호한다.

제로 트러스트를 도입하면 지난해 발생한 '랩서스 해킹 기법'에 충분히 대응할 수 있다는 평가다. 랩서스 해킹은 블랙마켓 등을 활용해 사용자 자격증명을 도용, 글로벌 대기업의 기업망 내부에 침투하고 횡적이동과 권한상승 등을 통해 소스코드 등 기밀데이터를 유출했다. 제로 트러스트 도입 시 특정 사용자·기기의 의심스러운 활동에 대해 검증하고 인증 강화 및 내부자원 이동을 제한하는 등 대응이 가능하다.

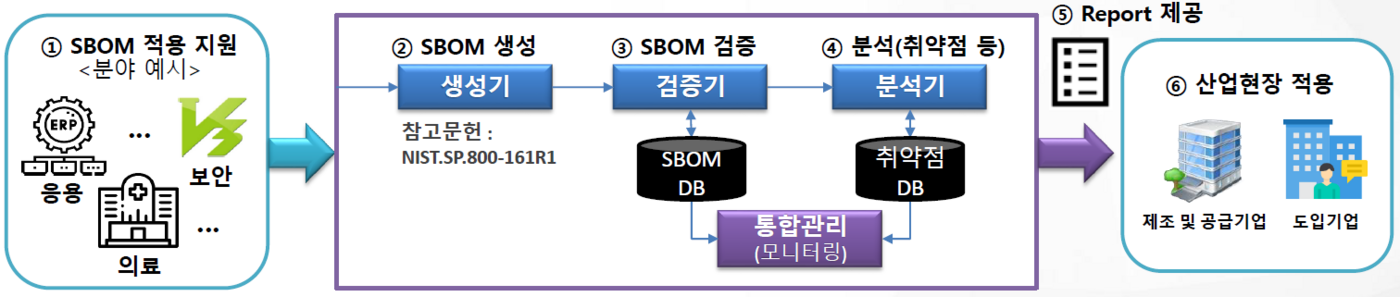

SW 공급망 보안으론 SW 자재명세서(S-BOM)가 각광받고 있다.

디지털전환(DX) 가속화로 인해 SW 이용이 증가하고 여러 참여자가 공동으로 설계·구현하는 오픈소스 SW가 늘고 있다. 공격자가 의도적으로 악성코드를 오픈소스 SW에 주입할 수 있는 등 취약성이 드러나면서 S-BOM이 대두됐다.

실제 글로벌 보안 기업 시놉시스의 '오픈소스 보안 및 위험 분석 보고서'에 의하면 검증한 코드 베이스의 98%가 오픈소스를 활용하고 있다. 특히 하나 이상의 보안취약점이 발견된 경우는 84%에 달하며, 라이선스 충돌은 65%에 이른다. 또 가트너 보고서에 따르면, 2025년엔 전 세계 조직의 45%가 SW 공급망에 대한 공격을 경험할 것으로 보고 있다.

미국의 경우 솔라윈즈, 카세야(Kaseya), 로그4제이(Log4j) 등 SW 공급망에서 보안 위협 사례가 증가하면서 연방정부가 2021년 5월 조달 SW제품에 대한 S-BOM을 제출하도록 요구하는 행정명령을 내렸다.

우리 정부도 지난해 10월 제로 트러스트·공급망 보안 포럼을 발족하고 사이버 보안 패러다임 대비에 나섰다. 포럼은 제로 트러스트 보안기술 연구·개발과 가이드라인 발간, S-BOM 체계 도입 등 추진전략 마련 등을 수행하고 있다.

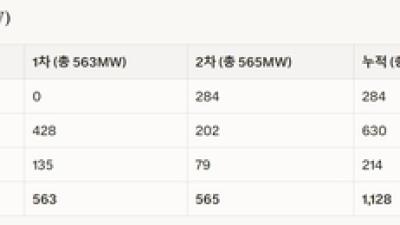

나아가 정부는 올해 제로 트러스트와 SW공급망 실증 사업을 진행하고 있다. 제로 트러스트 실증사업엔 SGA솔루션즈 컨소시엄과 프라이빗테크놀로지 컨소시엄이, SW 공급망 보안 실증사업엔, 핀시큐리티, 스패로우, 레드펜소프트가 참여한다.

올해 실증 사업 결과를 바탕으로 제로 트러스트 가이드라인 1.0을 고도화하고, SW 공급망 보안 가이드라인을 마련하는 등 국내 기업·기관이 차세대 사이버 보안 패러다임에 대응할 수 있는 길잡이 역할을 할 방침이다.

특히 정부는 내년 제로 트러스트와 SW 공급망 보안 실증 사업을 통해 본격적으로 한국형(K) 제로 트러스트를 구체화하고 SW 공급망 위협 대응 체계를 구축해나갈 계획이다.

조재학 기자 2jh@etnews.com