2018년 2월 9일 평창 동계올림픽 개막식 축포가 터지던 오후 8시. 모두가 환호했지만 행사장 뒤편 평창동계올림픽 사이버침해대응팀(CERT)은 비상이 걸렸다. 인증(AD) 서버, 데이터베이스(DB) 서버 등에서 이상 징후가 포착됐다. 사이버 공격이 시작됐다. 순식간에 서버 50여대 작동이 멈췄다. 대회관리, 경기관리시스템, IPTV, 와이파이까지 평창동계올림픽 조직위원회 정보 서비스 대부분이 먹통이 됐다.

올림픽 CERT는 즉각 응급 피해 복구 체계를 가동했다. 개막식 종료 후 숙소와 미디어센터로 돌아가는 인원을 생각해서 일부 와이파이와 IPTV를 복구했다. 밤 10시였다. 이튿날 새벽까지 비상은 이어졌다. 당장 10일 오전 9시부터 동계올림픽 경기가 시작되기 때문이다. 10일 새벽 4시 10분, 조직위와 CERT가 협조해 시스템 복구를 완료했다.

사후 공격 방어를 위해 새벽 5시 안랩이 백신을 만들었다. 악성코드 백신 적용까지 1시간 반 이상 걸렸다. 올림픽 시작까지 불과 4시간도 채 남지 않았다.

위기는 계속됐다. 시스템 보강 과정에서 해커가 조직위 계정을 탈취한 것을 발견했다. 그대로 둔다면 올림픽 기간 내내 해커 공격 반복이 예상됐다. 결국 모든 시스템 패스워드를 변경했다. 이용자 패스워드 변경과 시스템 관리자가 많아 시스템 부조화까지 일어났다. 10일 오전 6시 30분이었다.

피해 복구는 멈추지 않았다. 추가 공격에 대비해 백업을 마련해 두고 악성코드 치료에 모두 성공했다. 멈춰 선 정보 시스템도 모두 정상 가동 상태로 만들었다. 10일 7시 50분, 사이버 공격 발발 12시간 만이었다.

9시 5분, 미국과 중국이 맞대결한 컬링 믹스더블 경기는 문제없이 진행됐다. 평창 동계올림픽에서 발생한 사이버 공격은 브라질 리우올림픽, 영국 런던올림픽과 비교해 지금껏 볼 수 없던 치밀한 공격이었다. 그러나 평창 동계올림픽 CERT의 대응력은 빛을 발했고, 문제없이 올림픽을 마쳤다.

오상진 평창동계올림픽 정보통신국장은 “이번에 발생한 사이버 공격은 리우올림픽 지방정부 서버 해킹, 런던올림픽 디도스(DDoS) 공격과 차원이 달랐다”면서 “지능형지속공격(APT) 성향으로 상당히 오래 준비한 것으로 파악했고, 악의성 공격이었다”고 말했다.

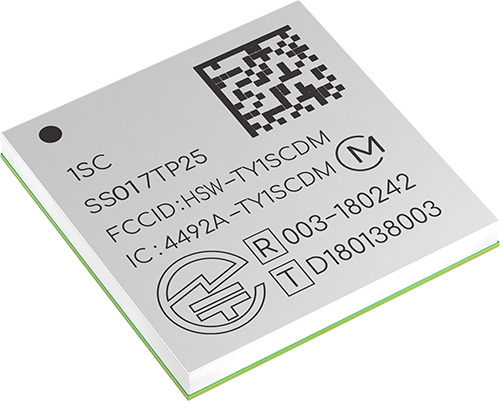

조사 결과 사이버 공격자는 지난해 12월부터 조직위 파트너 기업을 대상으로 계정 정보를 탈취하기 시작했다. 동계올림픽 준비에는 70개 소프트웨어(SW)와 인프라를 만들어야 한다. 참여하는 업체도 12개사가 넘는다. 참여 방식도 인하우스 방식뿐만 아니라 해외에서 원격 접속해 작업하기도 한다. 사이버 공격 대비를 위해 참여사에 높은 보안 수준을 요구했지만 100% 확인은 어렵다. 공격자는 이 틈을 노렸다.

오 국장은 “침투 받는 훈련을 세 차례 했으며, 국내 화이트해커를 통해 화이트 테스트 2~3회, 정보 보호 사전 진단, 디제스터 리커버리 훈련도 2회 실시하는 등 철저하게 준비했다”면서 “실제 발생한 공격은 연습보다 심각했지만 실제를 가정한 연습이 공격 대응에 큰 도움이 됐다”고 말했다.

일각에서 주장하는 '북한 공격설'은 선을 그었다. 수사가 진행되고 있지만 '북한은 아니다'라는 입장이다. 다만 공격자를 특징짓기는 어렵다고 설명했다.

표 : 평창동계올림픽 사이버침해대응팀(CERT) 사이버 공격 대응 과정

정영일기자 jung01@etnews.com