안랩(대표 권치중)은 정상 유틸리티 프로그램을 악용해 파밍 공격을 하는 악성코드를 발견했다.

해당 악성코드는 취약점을 가진 프로그램을 이용하는 사람이 해킹된 웹사이트에 방문하면 자동으로 PC에 다운로드된다. 특히, 공격자는 정상 유틸리티 프로그램 취약점을 악용해 악성 행위 파일을 실행시킨다. 감염 이후에는 정상적인 홈페이지에 접속해도 가짜 사이트로 연결하는 파밍으로 금융정보를 탈취한다.

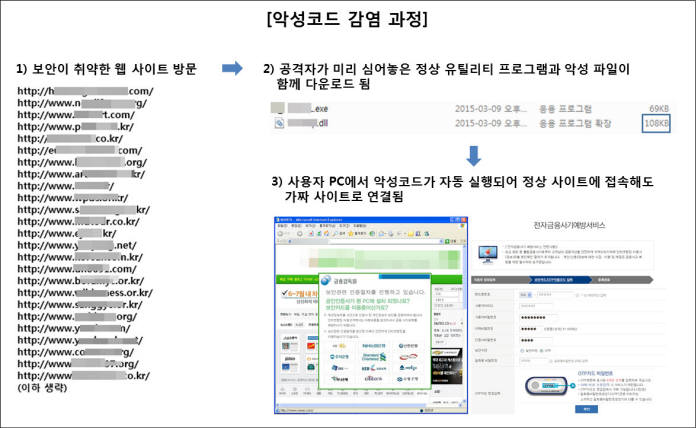

공격자는 보안이 취약한 웹 사이트를 해킹해 ‘드라이브 바이 다운로드(Drive-by-Download)’ 방식으로 악성코드를 유포했다. 사용자가 특정 소프트웨어의 업데이트를 하지 않은 상태에서 해당 사이트를 방문하기만 해도 공격자가 미리 웹사이트에 삽입해 놓은 볼륨 조절 관련 정상 유틸리티 프로그램과 악성 dll 파일이 동시에 다운로드 된다.

이후 유틸리티 프로그램이 자동 실행되면서 함께 다운로드된 악성 dll 파일을 불러와 악성행위를 시작한다. 해당 정상 유틸리티 프로그램이 dll 파일을 실행할 때 파일의 진위 여부를 검증하지 않는 점을 노렸다. 함께 다운로드된 dll 파일이 정상 파일과 이름만 같으면 진위여부를 검증하지 않고 실행한다.

해당 악성코드는 공인인증서를 유출한다. 정상 포털이나 금융기관 사이트를 방문해도 가짜 사이트로 연결한다. 구분이 어려울 정도로 정교한 가짜 사이트에서 보안카드 등 정보를 입력하도록 유도한다.

박태환 안랩 ASEC대응팀장은 “공격자는 악성코드 유포를 보다 쉽게 하기 위해 다양한 취약점을 노린다”며 “사용자는 백신을 비롯해 사용하고 있는 모든 소프트웨어를 최신 버전으로 유지하는 등 기본 보안수칙을 생활화하는 습관을 가져야 한다”고 말했다.

김인순기자 insoon@etnews.com