민관군 합동대응팀이 북한의 소행이라고 발표한 근거는 북한의 과거 공격방식과 유사하다는 점이다. 특히 해커들이 기술적 문제로 수 초, 수 분 동안 원격 명령제어(C&C)서버와 통신한 흔적이 발견됐다는 게 핵심 배경이다.

◇어떻게 공격했나

합동 대응팀에 따르면 현재까지 파악된 공격 경유지는 총 49개(국내 25, 해외 24)다. 공격자들은 지난해 6월 28일부터 이 경유지에 수시로 접속하며 공격을 준비해왔다.

공격은 목표 기관 내부 PC나 서버를 장악한 뒤 실행하는 방법을 취했다. 기업 내부 망에 접근할 수 있는 권한을 손에 쥐고 난 뒤, 공격자는 자료 절취 및 전산망 취약점 등을 파악했다.

이 과정에서 보안 등 프로그램상의 취약점이 발견됐고, 중앙 배포 서버를 통해 PC 파괴용 악성코드를 내부 전체에 일괄 유포, 피해를 입힌 것이 이번 공격의 골자다.

정부 조사 결과 북한 내부 PC 최소 6대가 1590회 공격 경유지에 접속한 것으로 파악됐다. 지난 2월 22일에는 북한 내부 인터넷주소(175.45.178.xx)에서 감염PC 원격조작 등 명령 하달을 위한 국내 경유지에 시험 목적으로 처음 접속한 사실도 확인했다.

공격자는 치밀했다. 방송국과 금융사 전산망이 마비된 다음날 해당 공격경유지를 파괴, 흔적 제거까지 시도했다. 이번 공격에 이용된 악성코드는 현재까지 76종에 달한 것으로 집계됐다.

◇북한 내부 IP 확인

특징적인 건 북한 IP가 확인됐다는 점이다. 해킹은 최초의 시발점을 철저히 숨긴다. 추적을 피하기 위해서다. 국내외 여러 경유지를 통해 해킹을 시도하는 이유다.

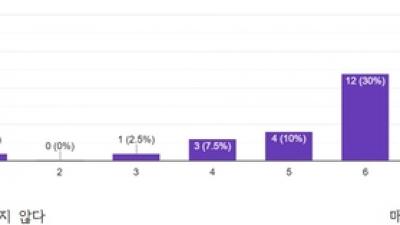

하지만 이번에는 달랐다. 의도적인지, 실수인지 알 수 없지만 경유지를 통한 접속 1590회 중 13회에서 북한의 IP가 드러났다. `175.45.178.xx`는 북한의 인터넷 주소다.

대응팀은 해커가 방화벽과 웹서버를 거치면서 남긴 로그를 모두 지웠지만 원격 터미널에 접속한 로그가 일부 남아있었다고 전했다.

정부는 이 IP가 위조된 것일 가능성을 염두에 두고 조사를 진행했다고 밝혔다. 하지만 이번 공격이 단방향 공격이 아니라 양방향 통신을 바탕으로 한 공격이라는 점에서 위조 가능성은 낮다는 결론을 내렸다.

디도스(DDoS, 분산서비스거부) 공격처럼 공격자가 명령을 내리기만 하면 되는 공격에서는 IP를 위조할 수 있다. 하지만 이번 공격은 공격자가 명령을 내리고 나서 답을 받아야 하는 방식이기 때문에 IP를 위조했을 가능성은 극히 낮다는 게 정부의 판단이다.

전길수 한국인터넷진흥원 팀장은 IP주소 위·변조 가능성을 묻는 질문과 관련, “(다른 세력이 북한 IP주소로)세탁 가능성은 0%다. IP를 위변조 하면 통신 자체가 이뤄지지 않는다. 양방향은 위조 자체가 없다”고 설명했다.

하지만 보안 전문가들은 여권을 위조하듯 IP주소 위조 및 가상 프락시 서버를 통한 우회공격 가능성을 여전히 열어두고 있다.

보안 업계 관계자는 “명확한 증거가 나와야 한다. 그러지 않고서는 공격주체가 북한일 수도 있고, 아닐 수 있다”며 의문이 쉽게 해결되지 않을 것이라고 말했다.

해커 출신 보안 업체 관계자는 “추적을 못하도록 우회하는 게 해킹 기술인 데, 정부 발표대로라면 이번에는 내가 누군지 다 알려준 꼴”이라고 말했다.

윤건일기자 benyun@etnews.com