전 세계 시판되고 있는 무선공유기들의 연결 핀번호 방식에 심각한 취약점이 있어, 해커들의 무제한 공격(brute-force attacks)에 무방비 상태라는 보고서가 나와 업계에 충격을 주고 있다. 특히 이번 실험에 사용된 무선공유기들은 D링크, 넷기어, 링크시스, 버팔로 등 모든 브랜드의 제품들에서 취약점이 발견됐으며, 다른 제품들 역시 잠재적인 공격 대상으로 확인된 상태다.

27일(현지시각) 미국 통신보안전문가 그룹 `US-CERT`는 무선랜 공유기와 무선랜 기기를 손쉽게 연결시켜 주는 WPS(Wi-Fi Protected Setup)이 심각한 보안 위협이 있다고 공식 경고했다. US-CERT는 자료에서 "현재까지 이를 해결할 알려진 방법이 없다"며 "WPS 기능을 쓰지 말라"고 조언했을 정도다.

>공식 경고문 http://www.kb.cert.org/vuls/id/723755

WPS 기능은 국내 출시되는 대부분의 무선랜 공유기와 무선랜 기기들에 기본적으로 채택되는 보안연결 방식이다.

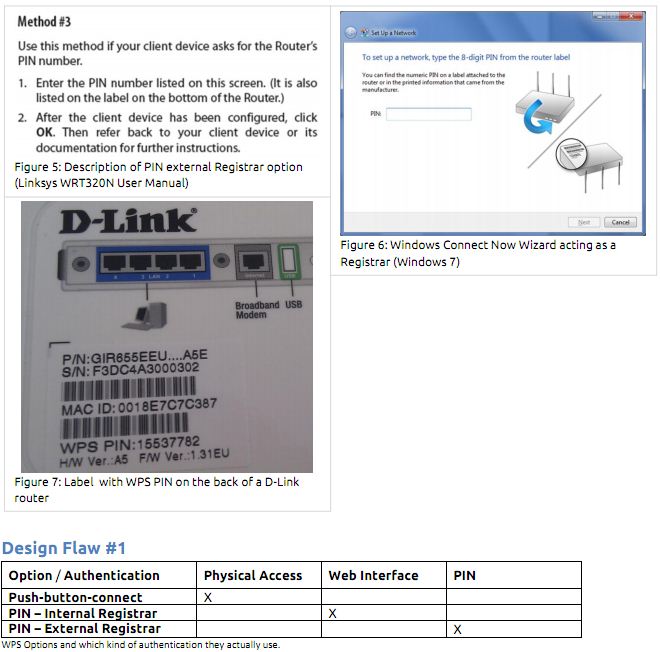

스테판 비보크(Stefan Viehbock) 연구원은 이날 자신의 블로그에서 "무제한 공격 연습을 하는 도중에 WPS 연결에 사용될 PIN코드를 추출할 수 있는 소프트웨어로 추측이 가능했다"고 밝혔다.

만약 PIN번호를 추측할 수 있는 방법이 단순화되면 임의 번호를 마구잡이로 자동 입력해 얻어걸리기를 바라는 크래킹 공격 시간이 확 줄어든다.

보통 8자리 숫자로 구성되어 있는 PIN 번호는 1억가지 보안 조합이 나올 정도로 안전하다고 알려져 있다. 그러나 그는 1만1000가지 이하의 조합으로도 PIN번호를 손쉽게 추출해 낼 수 있었다는 것. 그는 첫번째 4자리 PIN번호가 다르면 마지막 PIN 번호 마지막 자리를 체크섬으로 밝혀낼 수 있다는 로직을 응용했다. 이렇게 밝혀낸 PIN번호만 있으면 외부에서 막힌 무선랜 시스템에 손쉽게 침투가 가능해진다.

그는 "일부 무선랜 공유기들은 이러한 무제한 공격에 시스템을 방어하는 어떤 종류의 보안시스템도 내장되어 있지 않았다"며 "주요 기업의 공유기 뿐만 아니라 테스트하지 않은 중소기업들의 제품들도 같은 문제가 있다"고 지적했다.

이에 따라 국내외 무선공유기 제조 기업들은 펌웨어 업데이트를 통해 PIN번호 로직을 가급적 빨리 보완해야 할 상황이다.

보고서 원문은 http://sviehb.files.wordpress.com/2011/12/viehboeck_wps.pdf 에서 내려받으면 된다.

공식 발표자료

http://sviehb.wordpress.com/2011/12/27/wi-fi-protected-setup-pin-brute-force-vulnerability/

전자신문미디어 테크트렌드팀 서명덕 기자 mdseo@etnews.com