팀티파이브 "국내 VPN 1위 취약점 활용"

원자력硏·KAI 등 400여곳 사용 확인

국가 차원 보안 점검 필요성 지적에

국정원 "패치 권고 등 선제 조치 중"

북한으로 추정되는 해킹 조직이 국내 가상사설망(VPN) 1위 업체의 취약점을 활용해서 침해 기관과 기업에 '백도어'를 설치했다는 보안업체의 분석 결과가 나왔다. 북한 해킹 조직은 백도어 서버를 침해 조직 내부망에 설치, 국가 차원의 보안 점검 없이는 전체 피해 규모를 파악조차 할 수 없는 상황이다.

7일 보안 인텔리전스업체 팀티파이브에 따르면 북한 해킹 조직 '김수키'는 최근 한국원자력연구원, 한국항공우주산업(KAI) 등 국내 주요 기관 해킹 시 VPN의 취약점 활용에서 나아가 내부망에 백도어를 설치한 것으로 드러났다. 알려진 VPN의 취약점 외에 백도어 설치를 위한 두 가지 실행 파일이 추가로 발견됐으며, 아직 국내에 유통되고 있는 것으로 나타났다.

팀티파이브 측은 김수키가 일회성 정보 탈취가 아니라 향후 공격을 위한 전진기지를 구축한 것으로 보고 있다. 팀티파이브는 분석 보고서에서 “(공격자가) 새로운 백도어와 VPN 기술을 구사한 점, 일반 VPN 시스템을 활용해 정보를 탈취한 점을 고려할 때 가까운 미래에 대규모 공격이 펼쳐질 가능성이 있다”고 경고했다. 실제로 일부 침해 기관에 설치된 백도어는 현재까지 활성화된 상태다. 백도어는 공격자에게 내부망 진입 통로를 열어줄 뿐만 아니라 원격 삭제도 가능하다. 공격자가 원격으로 내부망을 자유롭게 오갈 수 있는 데다 필요 시 흔적을 지울 수 있다는 의미다.

공격자는 명령제어(C2) 서버를 침해 조직 내부망에 설치하는 과감함과 정교함도 보였다. 내부망에 C2 서버를 두면 인가된 이용자에 의한 정당한 로그로 식별되기 때문에 정보 유출 등 공격이 어디까지 진행됐는지 파악하지 못한다. 외부 공격자에 의한 무단 접속 내역을 인터넷프로토콜(IP) 접속 기록으로 판단할 수 없기 때문이다.

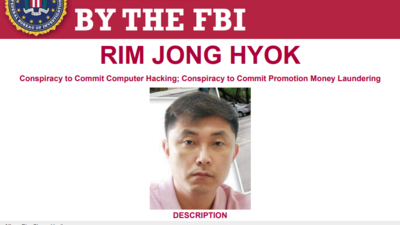

팀티파이브는 원자력연을 비롯한 국내 항공·우주 분야 해킹 공격 배후를 북한 해킹 조직으로 지목했다. 팀티파이브는 김수키를 '클라우드드래곤'이라는 명칭으로 부르고 있다. 김수키는 보안업체에 따라 '탈륨'으로 칭하기도 한다.

국내 VPN 시장점유율 1위 업체인 ○사는 현재 홈페이지 운영을 중단했다. 보안업계는 ○사가 북한 해킹 조직의 집중 공격을 받고 있는 것으로 추정하고 있다. 원자력연과 KAI 해킹은 ○사의 VPN이 최초 진입 경로가 됐다. ○사 VPN을 쓰는 국내 기관과 기업은 400여개사인 것으로 알려졌다. ○사 관계자는 “해킹 대응에 관한 부분은 답변할 수 없다”고 말했다.

해외에서 솔라윈즈·카세야 사태 등으로 불거진 공급망 공격이 국내에서도 본격화하는 모습을 띠고 있다. 솔라윈즈는 세계 1위 네트워크 관리 소프트웨어(SW)이다. 러시아 해킹 조직은 백도어를 유포하기 위한 플랫폼으로 이 SW를 악용했다. 카세야는 미국 보안 관리 솔루션으로, 약 1500곳의 랜섬웨어 감염 발판이 됐다.

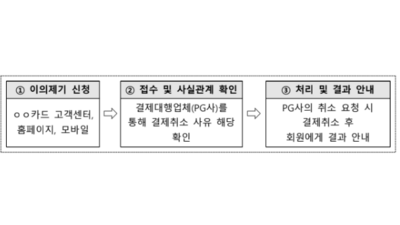

공급망 공격에 관한 대책은 사실상 전무한 실정이다. ○사 VPN을 쓰는 기관과 기업 대상으로 백도어 설치 유무를 전격 조사해야 할 필요성이 제기된다. 보안 전문가는 “원자력연 해킹 사고로 불거진 VPN의 취약점 공격은 전형적인 공급망 공격에 해당된다”면서 “국가 차원의 전면적인 보안 점검이 시급하다”고 강조했다. 국가정보원은 VPN 취약점 침해사고와 관련해 별도 조사를 벌이는지에 대해 “선제적으로 조치하고 있다”는 답변을 내놨다. 이보다 앞서 국정원은 지난 4월 국가사이버위협정보공유시스템(NCTI)을 통해 진료정보침해대응센터(의료ISAC) 등 국내 주요 단체에 VPN 취약점을 패치하라고 권고한 바 있다.

오다인기자 ohdain@etnews.com