최근 해킹 공격을 받은 것으로 알려진 한국원자력연구원 직원의 이메일 주소, 개인 휴대폰 번호, 사내 아이디·비밀번호가 포함된 계정정보가 북한 해커 사이에 공유된 것으로 확인됐다. 북한 해킹조직이 주고받은 이메일에는 원자력연 직원의 재택근무 여부까지 포함됐다.

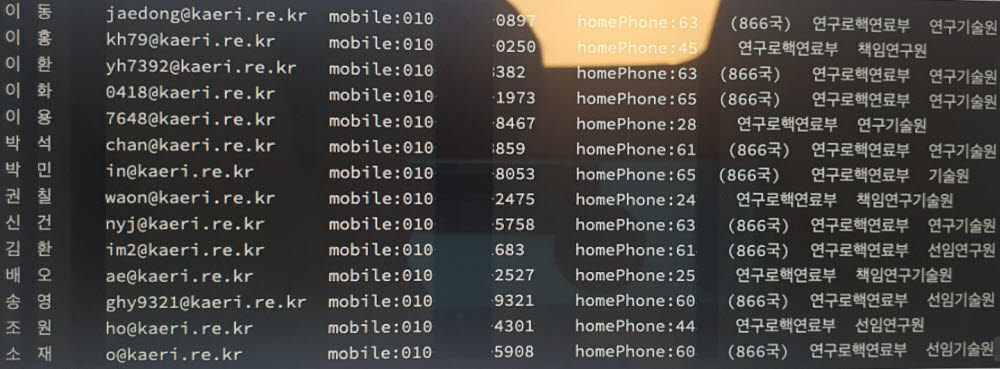

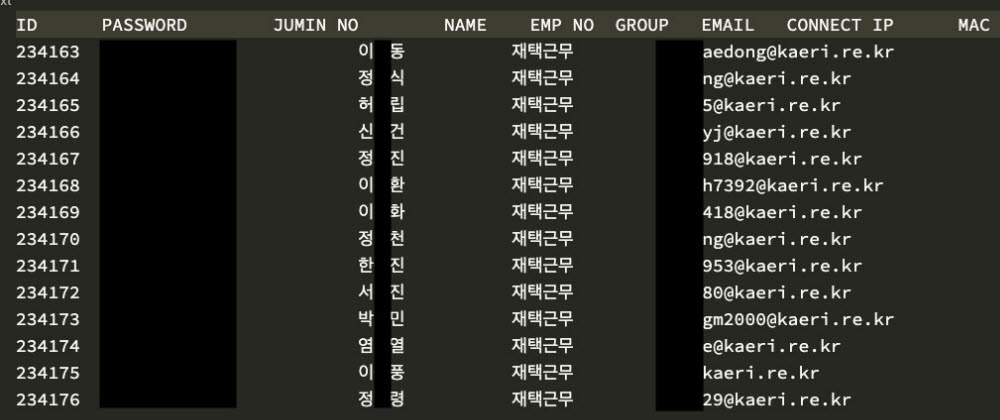

21일 대만 인텔리전스 업체 팀티파이브가 본지에 제공한 자료에 따르면 원자력연 직원의 이름과 이메일 주소, 사내 연번(아이디), 비밀번호, 부서, 직책 등이 기재된 명단이 북한 해킹조직 '김수키'(또는 '탈륨')에 의해 공유된 것으로 나타났다.

팀티파이브는 최근 김수키 움직임을 추적·감시하던 과정에서 김수키 소속 해커들이 원자력연 직원의 계정정보를 이메일로 공유한 사실을 발견했다.

팀티파이브 관계자는 “북한 해커들 간 이메일 트래픽에서 특이점을 발견하고 주고받은 내용을 분석한 결과 원자력연 도메인으로 된 직원 목록이 대량 확인됐다”면서 “김수키가 원자력연 이메일 서버를 해킹한 뒤 직원 관리록을 확보한 것으로 추정된다”고 말했다. 이메일 내용에는 원자력연 도메인 'kaeri'가 포함된 이메일 계정, 직원 정보가 연번 순으로 기재된 목록이 포함됐다.

김수키가 주고받은 정보에는 연구로핵연료부 책임연구기술원 등 최근 세간의 주목을 받은 부서의 인력 계정정보가 포함됐다. 연구로핵연료부는 이달 초 벨기에 원자력연구소와 국제 공동 연구 협약을 체결하는 등 연구로 핵연료의 세계 시장 수출 사실이 대외에 공개되면서 이목을 끌었다.

이보다 앞서 원자력연은 지난달 14일 가상사설망(VPN) 시스템의 취약점을 악용한 해킹 공격을 받은 뒤 과학기술정보통신부·국가정보원 등과 협력해 VPN 운영 중단, 공격자 IP 차단 등 대응에 나섰다. 김수키가 지난달 공격에서 이 같은 직원 계정 목록을 확보했는지는 확인되지 않았다.

과기정통부와 국정원 등 당국은 '조사 중'이라는 답변을 내놨다.

과기정통부 관계자는 “초동 조사에서는 접속 이력에 대한 분석을 우선 수행했으며, 이외 사안에 대해서는 아직 조사하고 있다”면서 “침해사고 대응 지침에 따라 조사를 수행하겠다”고 밝혔다. 국정원 관계자 역시 “관련 부처와 합동으로 정확한 피해 규모, 공격 배후에 대해 확인하고 있다”고 설명했다.

원자력연 측은 “조사 중인 단계여서 추가 사실 확인은 어렵다”면서 “직원 계정정보 유출에 관해서도 답변할 수 없다”고 말했다.

한편 북한 해킹조직은 올 상반기 대우조선해양을 겨냥한 해킹 공격도 수행한 것으로 알려졌다. 북한 해킹조직은 대우조선해양이 검토해 온 원자력추진잠수함 연구 내용을 노린 것으로 전해졌다.

해킹 공격과 관련해 문종현 이스트시큐리티 시큐리티대응센터장은 “북한 해킹 조직은 사이버공간에서 우리와 일상을 함께 보내고 있다”면서 “사이버 위협이 상존한다는 경각심을 개개인이 스스로 가져야 한다”고 강조했다.

오다인기자 ohdain@etnews.com