북한 배후로 추정되는 '김수키(Kimsuky)' 해커 조직이 청와대 행사 견적서를 사칭한 악성파일을 유포, 지능형지속위협(APT) 공격을 감행한 것으로 나타났다.

이번 공격은 지난달 27일 오후 청와대 상춘재에서 실제로 개최된 베트남 영부인 친교 행사를 악용했다는 점에서 청와대 관계자를 겨냥한 것으로 분석된다. 청와대 관계자가 이번 공격에 당했는지는 아직 확인되지 않았다.

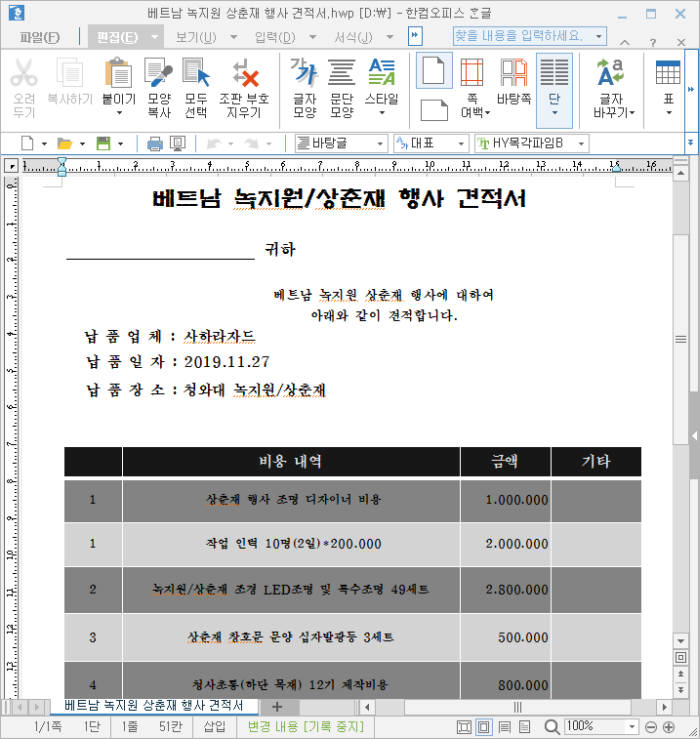

4일 이스트시큐리티 시큐리티대응센터(ESRC)에 따르면 3일 한글 문서파일(hwp)처럼 위장한 악성 실행파일(exe)이 발견됐다. '베트남 녹지원 상춘재 행사 견적서'라는 제목의 파일은 한국 시간으로 2일 오후 6시경 만들어졌다. ESRC는 이번 공격을 '블루 에스티메이트'라고 명명했다.

실제 파일 형식은 'exe'지만, 'hwp'라고 표기한 뒤 공백을 다수 포함해 한글 문서파일처럼 보이게 위장했다. 아이콘 역시 한글 문서처럼 만들었다. 윈도 운용체계(OS) 폴더 옵션에 따라 'hwp'만 보일 수 있다는 점을 악용한 것이다.

악성파일이 실행되면 화면도 정상적인 한글 문서 내용처럼 보이게 해 사용자를 오인하게 만든다. 실제로는 숨겨져 있던 파일이 은밀하게 생성, 작동을 시작하도록 설계됐다. 악성 활동이 시작되면 숙주 파일을 자가 삭제했는데, 이는 '김수키' 조직 지난 공격과 정확히 일치한다.

악성파일은 국내 특정 웹사이트를 통해 명령 제어(C2) 서버 통신을 수행, 공격자 명령에 따라 추가 위협에 노출될 수 있도록 했다. 공격자가 원하는 맞춤형 추가 악성파일을 몰래 설치해 원격제어, 기밀정보 탈취를 시도한다.

ESRC는 분석 결과 이번 악성파일이 정치·사회적 이슈를 활용한 사회공학적 APT 공격에 사용된 것이며, 공격자는 2014년 한국수력원자력 공격 배후로 지목된 '김수키' 조직으로 최종 분류했다. 이와 함께 지난 1월 20일 보고된 APT 변종 공격 '오퍼레이션 페이크 캡슐' 캠페인 연장선이라고 설명했다.

문종현 ESRC 센터장은 “공격자는 파일 내용에 관심을 가질 만한 사람에게 악성파일을 보낸다는 점에서 정부기관 관계자를 겨냥한 것이라는 합리적 추정이 든다”면서 “현재 상황을 예의주시하면서 관련 기관에 (공격 시도를) 긴급하게 전달했다”고 말했다.

이어 “발신자로 표기된 국내 업체도 실제 관련 행사를 맡아 온 업체로 보인다”면서 “공격자가 견적서 자체를 새로 만든 것인지, 해당 업체에서 실제 견적서 포맷을 빼돌린 뒤 조작한 것인지도 확인해야 할 부분”이라고 덧붙였다.

오다인기자 ohdain@etnews.com