북한정부로부터 지원받는 것으로 추정되는 사이버범죄조직 움직임에 변화가 감지된다. 국내를 겨냥한 공격 규모와 범위가 확대되는 추세다.

이스트시큐리티 시큐리티대응센터(ESRC)는 '금성121'로 명명한 위협조직이 지난 18일 수행한 APT 공격을 발견했다. 공격자는 이력서 원본을 보내는 것처럼 위장한 스피어피싱 이메일을 유포했다. 대북관련 분야에 활동하는 인사를 주요 타깃으로 삼았다.

이스트시큐리티에 따르면 금성121 조직은 주로 한국 외교·안보·통일·국방 분야나 대북단체, 탈북민 등을 상대로 첩보활동을 펼친다. 2014년 한국수력원자력 공격 배후로 지목되는 위협그룹 '김수키'와 활동반경이 유사하다. 이스트시큐리티는 두 조직이 공격 목적·대상을 공유하거나, 동일 조직일 가능성을 제기한다.

안랩도 이달 초 '김수키의 귀환'을 주제로 보고서를 발표했다. 안랩시큐리티대응센터(ASEC)는 국내 기업·기관을 지속 노려온 이 조직 움직임에 최근 변화가 있는 것으로 분석했다. 주로 정치적 목적 해킹과 정보 수집에 주력했던 과거와 달리, 국내 일반 기업과 암호화폐 분야까지 공격영역을 확대한 정황이 포착됐다. 대북제재로 북한 경제상황이 악화됨에 따라 이 조직도 금전적 수익을 위한 공격에 나선 것으로 풀이된다.

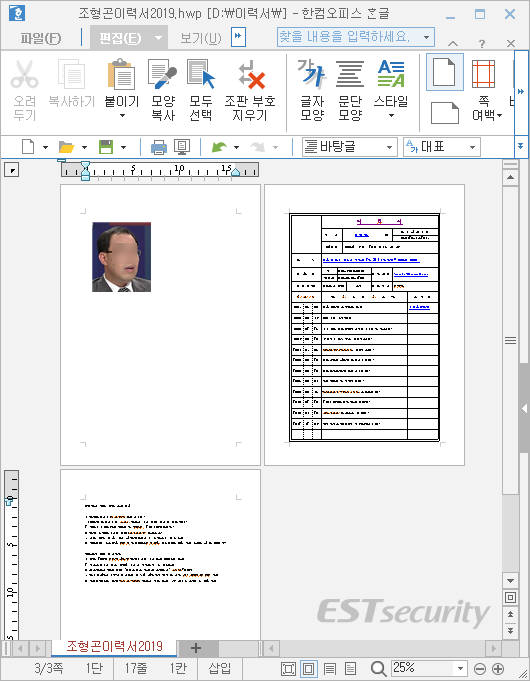

안랩은 김수키 조직이 암호화된 파일로 보안 솔루션 탐지를 피하고, 자가 삭제와 가변적 파일명 사용 등 다양한 기법으로 추적을 따돌린다고 지적했다. 이스트시큐리티가 이번에 발견한 금성121 조직의 공격 또한 암호화된 압축파일로 탐지 회피를 꾀했다. 이력서로 위장한 한글(hwp)문서파일 내 일부 문구에 하이퍼링크를 걸어, 사용자가 링크를 클릭하면 압축파일에 함께 첨부된 악성파일이 실행되도록 구현했다. 이 악성파일은 화면보호기 파일로 위장했다.

이러한 표적형 APT 악성코드는 감염된 PC에서 각종 시스템 정보 등을 수집해 명령제어(C2) 서버로 은밀히 탈취해간다. 공격자 명령이나 의도에 따라 원격제어 등 예기치 못한 피해로도 이어질 수도 있다.

문종현 ESRC 센터장은 “김수키 조직은 한글 프로그램 자체 취약점을 주로 악용하고, 2014년 한수원 공격 때 사용한 쉘코드를 꾸준히 쓴다. 반면 금성121 조직은 한글문서 OLE기능 관련 취약점이나 이번처럼 하이퍼링크 방식을 쓰는 등, 공격패턴에서는 차이를 보인다”면서도 “두 조직이 동일한 데이터를 쓰는 경우가 목격됐고, 공격을 받는 사람이나 조직이 겹친다는 점에서 의심이 가는 상황”이라고 말했다.

이어 문 센터장은 “특정 정부 지원 조직들의 사이버공격이 갈수록 거세지고 있다”며 “최근 움직임을 살펴보면 대북 관련 단체에 대한 사이버 첩보전 양상이 증대됐고, 암호화폐 코인관련 개인정보 수집에도 집중하는 모습을 보인다”고 덧붙였다.

팽동현기자 paing@etnews.com