#반도체 소재전문 A기업은 최근 갠드크랩(GandCrab) 랜섬웨어 감염으로 공장이 10시간가량 멈췄다. 서버 40대, PC 100여대가 암호화 됐다. 시스템 장애를 고려해 2차 백업 파일을 뒀지만 이마저도 모두 랜섬웨어에 감염돼 쓸 수 없었다. 결국 사고 두 시간 만에 관계사에 연락 후 사고 처리했다. A기업은 사고 후 10억원가량을 투자해 담당인력을 채용하는 등 대책마련에 나섰다.

#국내 대표 난방기기 업체 B사도 최근 랜섬웨어에 당했다. 전국 보일러에서 수집되는 정보를 모아두는 데이터베이스(DB)가 감염됐다. 전산장애 등 직접적 서비스 장애는 발생하지 않았지만 전국 보일러에서 수집되는 데이터를 활용할 수 없게 돼 고심에 빠졌다.

20일 보안업계에 따르면 최근 중견기업을 표적한 랜섬웨어 공격이 연이어 발생했다. 디지털 저작권관리(DRM), 안티바이러스(백신) 등 기본 보안 대책을 갖추고 있는 중견기업도 해커가 목표를 두고 무차별 공격하는 탓에 속수무책으로 당했다. 2차 보안 백업과 직원 보안교육 등이 강화돼야 한다는 지적이다.

A기업은 스피어피싱을 통한 갠드크랩 랜섬웨어에 당했다. 올해 초 등장하기 시작한 갠드크랩 랜섬웨어는 현재 5.0.9 버전까지 나왔을 정도로 고도화했고 확산 속도가 빠르다. 안티바이러스 업체가 복호화 도구를 내놓으면 2주 내 감염 방식 등을 바꾼 새로운 버전을 내놓는다. 사실상 복호와가 어려워 데이터를 되찾기 위해 해커에 돈을 지불하는 방법밖에 없다.

B기업은 지난해 국내를 흔들었던 '인터넷 나야나' 사건과 유사한 공격을 받았다. 공격자는 사전에 탈취한 계정정보를 활용해 B기업 DB서버를 탈취했고 추가 악성코드를 내려 받는 방식으로 랜섬웨어에 감염시켰다.

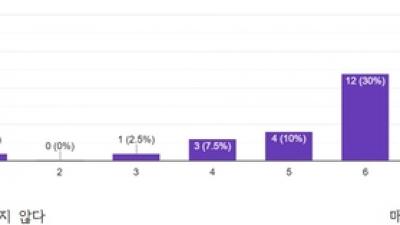

한국랜섬웨어침해대응센터에 따르면 2015년 랜섬웨어 피해접수는 2678건이었으나 2016년 3255건, 지난해 4475건으로늘었다. 올해는 4283건(추정)으로 지난해보다 소폭 감소될 것으로 보이지만 위협은 여전하다.

업계 관계자는 “최근 갠드크랩 랜섬웨어 등 공격방식은 지능, 표적화됐을뿐 아니라 악성코드 배포자와 개발자가 나눠 조직적으로 움직인다”면서 “무차별 데이터 암호화, 서버 DB표적 공격 병행으로 치밀해졌으며 윈도PC뿐 아니라 방어 취약 리눅스 서버 공격으로 공격범위가 확대됐다”고 말했다.

랜섬웨어 피해확산과 달리 대비책은 허술하다. 체계적인 보안대책이 없어 이메일, 웹사이트 등 어떤 경로로 PC, 서버가 감염됐는지 조차 파악 못했다. 게다가 백업시스템은 망분리된 형태 '보안백업'이 아닌 일반 저장장치에 파일을 별도로 내려 받는 수준이다. 일반 재해복구용은 악성코드 공격 대비가 어렵다.

이형택 한국랜섬웨어침해대응센터장은 “최근 한국계 해커 등이 랜섬웨어 유포에 가담해 보안취약 중견기업을 목표로 삼고 무차별 공격을 감행하는 것이 포착됐다”면서 “무차별·표적 랜섬웨어 공격에 대비하기 위해 철저한 백업체계를 갖추고 의심되는 메일 등은 열어보지 않는 것이 중요하다”고 조언했다.

정영일기자 jung01@etnews.com