깃허브에 1TB가 넘는 트래픽을 보냈던 맴캐시드 분산서비스거부(DDoS·디도스) 공격은 점점 줄어들 전망이다.

카스퍼스키랩은 1분기 디도스 결산 보고서를 내고 맴캐시드 디도스 공격이 오래 지속되지 않을 것으로 예상했다. 맴캐시드 디도스 대상에게 영향을 미치지만 공격 수행 시 다른 기업이 의도치 않게 개입되는 탓이다.

지난 2월 카스퍼스키 디도스 프로텍션 기술 지원 팀은 통신채널에 과부하가 걸렸다는 고충을 접수했다. 기술 지원 팀은 해당 기업이 디도스 공격에 노출된 것으로 의심했다. 해당 업체 서버에서 맴캐시드 취약점이 존재해 해킹 조직이 다른 서비스를 공격하는 데 사용했다. 막대한 규모 발신 트래픽이 생성돼 해당 기업 웹 리소스가 손상됐다. 이런 공격은 오래 지속되지 못할 수밖에 없다. 의도치 않게 맴캐시드 공격 공범이 된 기업은 트래픽 부하 증가를 눈치 채고 신속히 취약점을 패치한다. 범죄자가 공격에 동원할 수 있는 서버 수가 점점 줄어든다.

오래 지속되는 디도스 공격이 잠시 중단되는 듯했으나 1분기에 다시 나타났다. 1분기에 가장 오래 지속되었던 DDoS 공격은 297시간(약 12일)이 넘도록 지속됐다. 2015년 말 이후로 가장 긴 공격이다.

증폭 공격도 성행했다. 경량 디렉터리 액세스 프로토콜(LDAP)과 맴캐시드 서비스가 증폭기로 사용됐다. LDAP 서비스는 맴캐시드, 네트워크 타임 프로토콜(NTP), 도메인 네임 서버(DNS)와 함께 증폭률이 큰 서비스다. 맴캐시드와 달리 LDAP 정크 트래픽으로 인해 발신 채널이 막히는 일이 없다. 취약점이 있는 서버 소유주가 이상 상황을 파악하고 치료하기 어렵다. 공격에 이용할 수 있는 LDAP 서버가 소수이기는 하지만 이런 유형 공격이 앞으로 다크넷에서 인기를 끌 가능성도 있다.

1분기 동안 디도스 봇넷의 온라인 리소스 공격이 79개국에서 발생했다. 공격을 가장 많이 경험한 국가는 중국과 미국, 한국 순이다. 이들 국가 모두 해킹 집단이 이용할 수 있는 서버 대수가 세계 최고 수준이다.

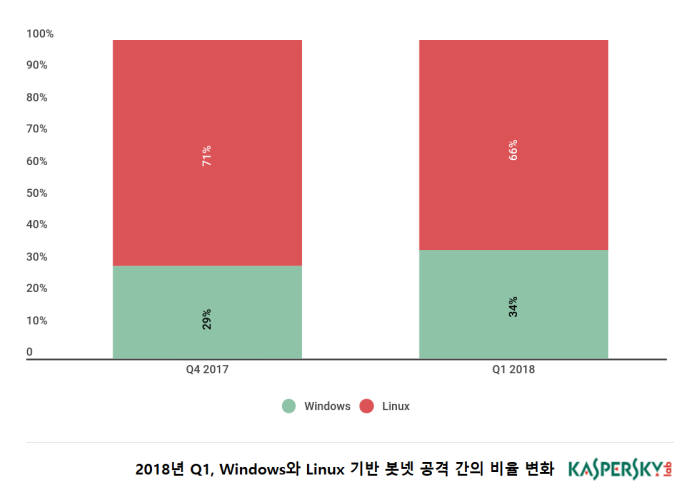

명령&제어(C&C) 서버 최다 호스팅 부문 10위권 변화는 더욱 뚜렷하다. 캐나다, 터키, 리투아니아, 덴마크가 순위에서 사라지고 이탈리아, 홍콩, 독일, 영국이 대신했다. 사물인터넷 봇넷의 대명사 '미라이' 복제본 '다크에이아이(Darkai)'와 'AESDDoS' 봇 활성 C&C 서버 수가 급격히 증가했다. 이들 봇넷은 대부분 리눅스 기반이다.

이창훈 카스퍼스키랩코리아 대표는 “취약점 악용은 디도스 봇넷 생성을 비즈니스로 삼는 사이버 범죄자가 즐겨 사용한다”면서 “디도스 공격 대상 기업은 물론 취약한 인프라를 운영하는 기업도 피해를 입는다”고 말했다.

김인순 보안 전문기자 insoon@etnews.com