랜섬웨어는 지난 수년간 진화를 거듭하며 힘을 키웠다. 위장 애플리케이션과 가짜 백신, 사법 기관을 사칭한 로커 랜섬웨어 등을 지나 본격적인 인질극 시작은 2013년부터다. 컴퓨터 중요 파일을 암호화하고 암호 해독을 빌미로 돈을 요구하는 ‘크립토 랜섬웨어’가 공격을 개시했다.

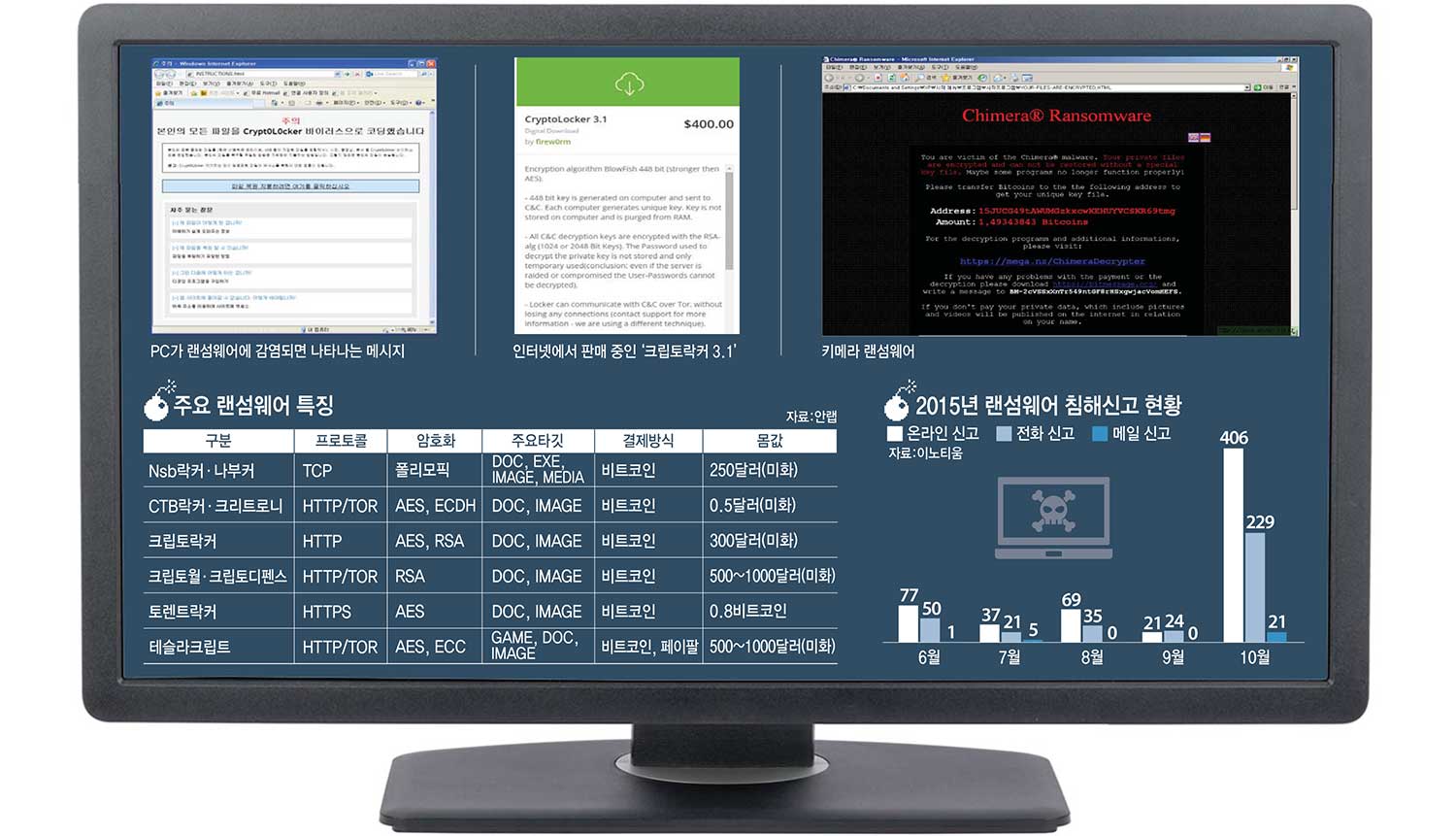

안랩은 최근 가장 이슈가 되는 랜섬웨어를 6개로 분류했다. 나부커(Nabucur), Ctb락커, 크립토락커, 크립토월, 토렌트락커, 테슬라크립트다. 나부커를 제외하곤 대부분 RSA와 AES 등 암호화 기법을 사용한다. 복호화 키 없이는 복원이 어렵다. 추적이 어려운 비트코인을 암호화 해지 대가로 제시하는 점도 유사하다.

나부커는 시스템에 있는 이미지 파일과 문서 파일, 미디어 파일, 실행 파일, 압축 파일 등을 인코딩된 형태로 백업하고 실행파일로 변경한다. 변경 실행 파일에는 나부커 감염코드도 함께 포함돼 그 자체가 다른 파일을 감염시키는 랜섬웨어 악성코드다. 암호화 방법으로 변경된 것이 아니기 때문에 백신으로 복원 가능하다.

지난해 7월 공개된 랜섬웨어 Ctb락커는 스팸메일로 유포된다. 첨부 파일에 ‘.zip’나 ‘.cap’ 형태로 압축돼 들어 있다. 압축 해제해 파일을 실행하면 ‘%TEMP%’ 폴더에 정상 ‘.rtf’ 파일을 생성해 문서 파일로 위장한다. 백그라운드에서는 사용자 몰래 악성코드를 내려 받아 오피스 문서 파일부터 이미지, 소스 파일 등을 암호화한다. 암호화 후에는 감염 메시지와 함께 96시간 내에 비트코인을 요구하는 페이지가 화면에 뜬다.

크립토락커는 스팸메일 첨부파일이나 P2P방식 ‘게임오버 제우스’ 봇넷으로 유포된다. 자신을 레지스트리에 자동 실행하도록 등록해 놓는다. 제어명령(C&C)서버에 접속해 공개키를 받아와 시스템 파일을 암호화한다. 현재 해당 서버가 다운돼 랜섬웨어 기능은 중지된 상태다. 지난해 글로벌 보안 전문가가 악성코드 제작자 서버를 다운시키고 파일 복원 복호화 키를 다수 획득했다.

크립토월은 크립토락커와 마찬가지로 하위 프로세스를 생성한 후 PE이미지를 실행시켜 작동한다. C&C서버로부터 공개 키를 받아온 후 랜섬웨어 기능을 실행한다.

토렌트락커 역시 크립토락커, 크립토월과 비슷하지만 “HKCUSoftwareBit Torrent Applicationconfiguration” 레지스트리에 암호화한 파일 리스트를 등록하는 특징이 있다. 해외에선 과속 벌금 통지서(호주), 전기요금 고지서(영국), 택배사(유럽) 등을 사칭하는 다양한 사회공학적 기법으로 감염을 유도했다.

테슬라크립트는 게임 기능과 저장 데이터를 공격한다. 아이프레임 대신 태그(div)를 이용한 플래시 플레이어 취약점을 악용해 사용자 PC에 설치된다. 문서파일뿐만 아니라 프로필, 세이브 데이터, 지도, 모드 등 게임 관련 파일도 암호화 하는 점이 특징이다. 바탕화면에 생성되는 ‘HELP_RESTORE_FILES.txt’ 파일에 암호화된 파일을 풀기 위해 비트코인을 지급하는 과정 설명이 담겨 있다.

이외에도 최근 사용자 안티바이러스 솔루션이 ‘적절한지’ 테스트해 보겠다는 이유를 들어 파일을 암호화하는 ‘크립토월 4.0’이 재등장해 사용자 주의가 요구된다. 데이터와 파일 이름까지 암호화해 사용자를 당황시킨다.

PC뿐 아니라 스마트폰을 대상으로 한 랜섬웨어도 등장했다. 사용자가 늘고 있는 웨어러블 기기를 노리는 랜섬웨어 등장도 예상돼 위협 대상과 범위는 점차 더 넓어질 전망이다.

<주요 랜섬웨어 특징(자료:안랩)>

박정은기자 jepark@etnews.com