지난해 말 우크라이나에서 발생한 대규모 정전사태 원인은 사이버 테러로 드러났다. 사회 혼란을 노린 조직이 국가 주요 기반시설을 마비시켰다. 사이버보안이 취약한 한국도 예외가 아니라는 우려다.

6일 시만텍과 ESET 등 보안 기업은 지난달 23일 우크라이나 이바노프란키우시크주 정전사태 원인이 악성코드 감염이라고 밝혔다. 우크라이나 에너지부는 지방 전력공급회사가 사이버 테러를 받아 대규모 정전사태가 발생했다. 악성코드가 정전을 일으킨 최초 공격으로 기록될 전망이다.

보안업계는 이번 공격에서 ‘블랙에너지(BlackEnergy)’라는 악성코드를 발견했다. 블랙에너지는 과거 미국을 비롯한 전력사 공격에 쓰인 악성코드다.

ESET는 공격자가 우크라이나 전력회사 여러 곳에 블랙에너지 악성코드 패밀리인 킬디스크(KillDisk) 백도어를 유포했다고 밝혔다. 대규모 정전사태가 발생한 주 외에 다른 곳도 동시다발로 노렸다.

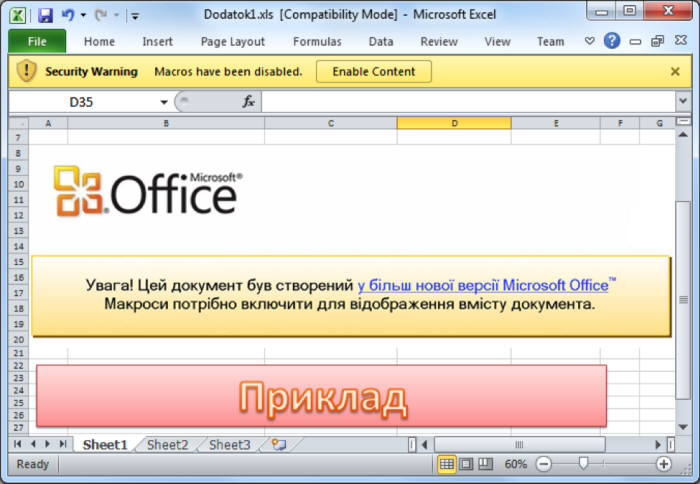

공격자는 전력회사 직원에게 악성코드가 담긴 마이크로소프트 오피스 문서 파일을 이메일(스피어피싱)로 보냈다. 문서를 열면 블랙에너지 악성코드에 감염된다. 국내 주요기반시설을 노린 공격에 자주 사용되는 한글 문서 파일 취약점 악용과 같다. 해당 악성코드는 독립된 망에 설치된 산업제어시스템(ICS)을 원격 관리하는 윈도CE와 윈도 기반 솔루션 프로세스를 종료시켰다. ICS가 사실상 인터넷과 연결된 것이나 마찬가지다. 악성코드는 특정 ICS에서 쓰는 프로세스를 종료하는 명령을 내렸다.

블랙에너지는 2014년 12월 9일 한국수력원자력에 뿌려진 악성코드처럼 PC 하드디스크를 파괴하는 공격도 수행했다. 특정 확장자 파일을 파괴하고 하드디스크를 포맷했다. 복구를 어렵게 하는 작업이다.

블랙에너지는 2007년부터 사이버전 공격에 쓰인 악성코드다. 공격자는 2014년 발전소와 주요 기반시설을 운영하는 ICS를 표적으로 삼았다. 미국 침해사고대응팀(CERT)은 블랙에너지와 킬디스크가 연관관계가 있다고 분석했다. 미국 CERT는 러시아 정부 지원을 받는 그룹 소행으로 추정했다.

김용대 KAIST 교수는 “주요기반시설이 인터넷에 연결되면서 사이버 공격 표적이 됐다”며 “국내도 예외는 아니다”라고 말했다. 그는 “독립된 망에서 운용 중인 주요기반시설이라도 지속적 감시와 점검이 필요하다”며 “취약점을 분석하고 인터넷 연결을 지속적으로 모니터링해야 한다”고 덧붙였다.

김인순기자 insoon@etnews.com