NHN클라우드는 편리한 퍼블릭 클라우드의 맹점인 보안성을 강화하는 방안으로 제로 트러스트 보안 도입을 제시했다.

박관규 NHN클라우드 이사는 14일 서울 강남구 GS타워 아모리스홀에서 열린 '제로 트러스트 실증 사업 컨퍼런스'에서 “접속과 관리가 자유로운 클라우드 인프라는 새로운 유형의 자원과 서비스가 많고 다양한 관리 도구와 방법을 제공하다 보니 이용이 자유로운 동시에 공격도 자유롭다”고 밝혔다.

박 이사는 “클라우드 네이티브 및 레거시 보안 기능들이 대부분 제공되지만 기술적·관리적·구조적 허점이 발생한다”며 “클라우드와 제로 트러스트는 유기적으로 동작하며 존재하는 모든 인프라를 더 안전하게 보호한다”고 강조했다.

NHN클라우드는 지난해 과학기술정보통신부와 한국인터넷진흥원(KISA)가 실시한 제로 트러스트 실증 사업에서 SGA솔루션즈 컨소시엄의 수요기관으로 참여했다.

박 이사는 “SGA솔루션즈 컨소시엄은 글로벌 기술력에 국내 환경까지 맞춘 제로 트러스트 아키텍처 특화 보안 시스템을 연계했다”면서 “방대한 영역의 제로 트러스트 아키텍처 요소를 단독 공급하기 어려우며, K-제로 트러스트 실증과 함께 긴밀한 협업에 착수했다”고 설명했다.

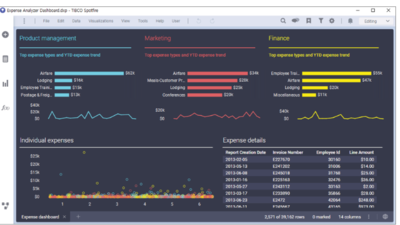

실증 결과, 계정·단말 상태 측정부터 단말 변조 예방 강화, 유기적 대응 확장, 영역 세분화, 통제영역 및 보안수단 확장, 마이크로서비스 아키텍처(MSA) 보안까지 풀스택 제로 트러스트 아키텍처 서비스를 위한 조합을 완성했다.

먼저 단말 영역 기본 보안은 강화하는 한편 백신·패치관리·데이터 암호화 등 필수 보안 기능을 검증하며 단말기 보안 수준을 지속 평가한다. 또 IP/MAC 주소, 시스템 식별자 등을 포함한 조건부 네트워크 통제나 락다운 등으로 단말 무결성 검증을 강화한다. 아울러 행위 기반 분석으로 제로데이 위협에 의한 피해 확산을 예방한다.

네트워크 이용 시에도 파이도(FIDO) 패스키를 이용한 생체 인증을 우선 수행한 뒤 지속적인 보안 측정을 통해 기준 이하의 스코어링 또는 상태를 가진 단말을 격리하도록 한다.

시스템 접근 통제도 강화했다. 클라우드나 레거시망 내 시스템 접근은 모두 정책이행 게이트웨이(PAM GW)를 경유하며 다중인증(MFA) 수행 후 스코어링에 기반한 통제정책을 적용한다.

웹과 애플리케이션도 마찬가지다. 클라우드 가상자원 영역, 웹콘솔을 포함한 웹·앱 서비스는 모두 앱·웹 게이트웨이를 경유하며, 계정·단말 상태와 점수 등을 반영해 세밀한 통제정책을 적용한다. 또 웹서비스 접근 시 브라우저 가상화를 적용해 변조된 단말에 의한 리소스의 피해를 봉쇄하며 파일 교환 시 암호화를 적용한다.

클라우드 콘솔 계정과 통합 관리서버 인증 체계를 연동해 네이티브 클라우드 서비스별 세분화된 제로 트러스트 아키텍처 기반으로 권한을 통제하도록 했다. 또 호스트 및 컨테이너, 데브섹옵스(DevSecOps) 보호를 강화했다.

박 이사는 “국내 컴플라이언스나 제로 트러스트 아키텍처 구조 특성상 K-제로 트러스트 체계는 추가적인 장점을 제공한다”면서 “제로 트러스트 아키텍처는 단기간에 완성되지 않으며, 이용자·클라우드서비스공급자(CSP)와 보안 전문 벤더의 끝없는 연구와 실현으로 지속 강화해나가야 한다”고 말했다.

조재학 기자 2jh@etnews.com