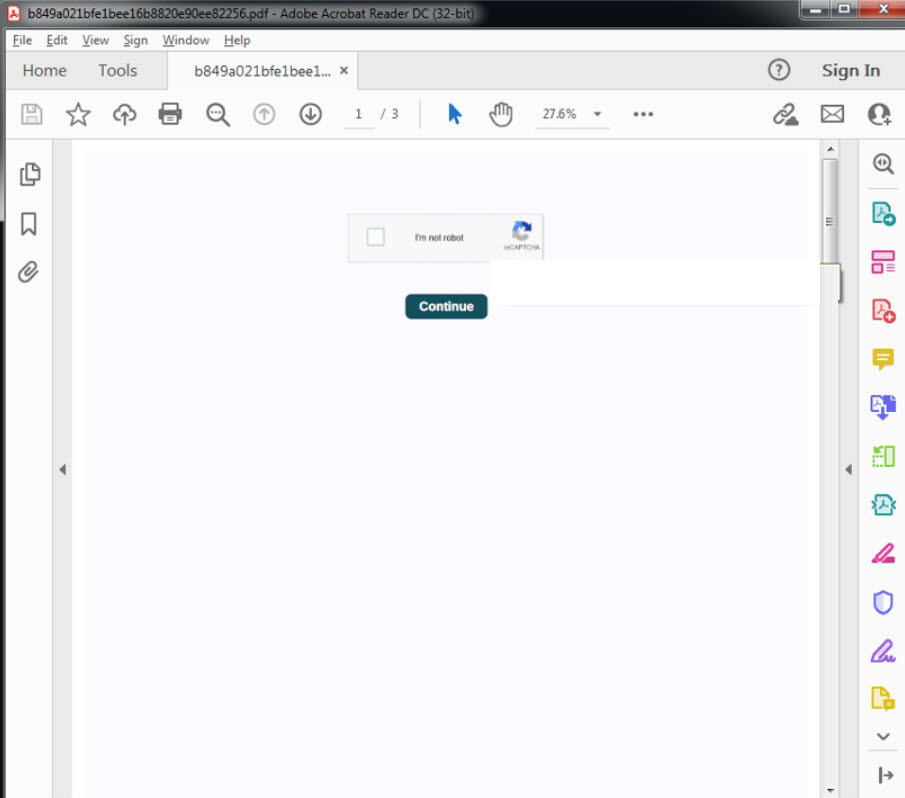

사람과 로봇을 구별하기 위한 인증 수단을 위장한 피싱 수법이 등장, 각별한 주의가 요구된다.

안랩은 '캡챠'를 위장한 이미지로 악성 웹사이트 접속을 유도하는 '피싱 PDF' 문서를 발견, 주의가 필요하다고 9일 밝혔다.

캡차는 사용자가 실제 사람이 아니라 봇 등에 의한 비정상적 이용자인지 판별하기 위해 사용하는 인증 기술이다. 문자 입력하기, 그림 맞추기 등 다양한 방식 활용해 정상 이용자를 판별한다.

안랩이 발견한 피싱 PDF 문서의 첫 페이지에는 악성 링크로 연결되는 캡챠 위장 이미지가 포함돼 있다. 이어지는 페이지에는 의미 없는 내용의 문자가 무작위로 적혀있다.

만약 사용자가 속아 캡챠 인증 이미지를 클릭하면 사용자의 접속 환경에 따라 공격자가 미리 설정한 악성 웹사이트로 자동 연결된다. 연결되는 악성 웹사이트는 사용자 PC에 '트로이목마 악성코드(Trojan)' 다운로드, 악성 크롬 확장프로그램 설치 등을 유도하는 웹사이트부터 도박, 불법 성인물 사이트, 광고 웹사이트까지 다양하다. 안랩은 V3로 해당 피싱 PDF 문서 파일을 진단 및 실행 차단하고 있다고 설명했다.

안랩은 △출처 불분명 파일 실행금지 △인터넷 상 파일 다운로드 시 정식 다운로드 경로 이용 △오피스 SW, OS(운영체제) 및 인터넷 브라우저(IE, 크롬, 파이어폭스 등) 등 프로그램 최신 보안 패치 적용 △백신 최신버전 유지 및 실시간 감시 기능 실행 등 보안 수칙 준수를 당부했다.

최수진 안랩 분석팀 선임연구원은 “가짜 캡챠 이미지를 이용하는 수법의 악성 PDF 문서 파일이 문서의 내용만 조금씩 바꾸면서 퍼지고 있다”며 “사용자는 출처가 불분명한 파일이라면 호기심이 생기더라도 실행하지 말아야 한다”고 당부했다.

최호기자 snoop@etnews.com