#직장인 A씨는 최근 USB에 저장해 둔 자료를 사용하려고 PC에 꽂았다가 황당한 일을 겪었다. USB 안에 있던 자료가 모두 사라지고 바로가기 아이콘만 남았다. 발표에 쓸 자료를 모두 잃어버린 A씨는 사내 보안팀에 문의, 오토런(Autorun) 악성코드의 존재를 알았다.

이동식 저장 매체를 감염시킨 오토런 악성코드는 치료해도 또다시 나타나는 좀비다. 안전하다고 믿고 있던 이동식 저장장치가 악성코드의 또 다른 서식처로 떠올랐다. 오토런 악성코드는 2000년대 후반에 등장해 10여년이 지났지만 여전히 영향력을 미치고 있다. 오토런은 PC에 설치된 안티바이러스 솔루션이 이동식 저장장치를 검사하기 이전에 실행돼 예방이 무엇보다 중요하다.

오토런 악성코드는 휴대가 간편해 주요 저장 매체로 이용되는 이동식 저장장치를 PC에 꽂는 것만으로도 감염된다. 오토런 악성코드는 감염된 PC에 숙주 파일을 갖고 이동식 저장장치를 전염시킨다. 감염된 PC에 숨겨진 숙주 파일은 이동식 저장장치에 저장된 오토런 악성코드를 치료해도 그대로 남는다. 다른 이동식 저장장치가 접속하면 또다시 감염을 일으킨다. 감염된 숙주 PC를 치료해야 추가 전염을 막을 수 있다.

오토런이란 CD나 USB를 PC와 연결했을 때 특정 프로그램을 편리하게 사용하도록 자동 실행하는 기능이다. 오토런 악성코드는 `autorun.inf` 파일이나 시스템 레지스트리에 등록돼 자동 실행하게 설정된 악성코드다. 주로 USB 같은 이동식 저장장치에 복사돼 전파된다. 무심결에 공용 PC에다 이동식 저장장치를 연결했다가 감염되는 사례가 빈번하다. P2P 등 파일 공유 프로그램을 이용하다 감염되는 사례도 있다. USB에 저장된 파일을 숨기고 바로가기 파일만 보여 주는 악성 행위를 한다.

오토런 악성코드는 PC 작동 자체에는 크게 영향을 미치지 않는다. PC 사용에 불편을 초래하면서 이동식 장치에 저장된 파일을 못 쓰게 한다. 오토런 악성코드에 감염되면 PC 윈도 익스플로러에서 오른쪽 버튼을 눌렀을 때 메뉴에서 글씨가 깨져 나온다. 숨김 파일 및 폴더 표시, 보호된 운용체계(OS) 파일 숨기기 설정 변경이 되지 않는다. 내 컴퓨터에서 저장장치를 누르면 새 창에서 열리는 증상이 나타난다. USB 저장장치뿐만 아니라 외장하드, 휴대폰, 메모리카드 등이 감염되면 autorun.inf 파일과 정체를 알 수 없는 실행 파일이 생긴다. RECYCLER라는 폴더가 생기기도 한다.

최근 발견된 오토런 악성코드는 분석을 방해한다.

안랩은 자바스크립트로 작성된 오토런 악성코드를 발견했다. 확장자가 `js`인 악성코드는 자바스크립트 파일이다. 이 악성코드는 분석이 어렵도록 난독화했다. 악성코드를 실행하면 파일 생성, 레지스트리 변경, 네트워크 연결 등을 이용해 악성 행위를 한다. 악성코드 제작자는 레지스트리 항목 값을 변경, 감염된 시스템에서 보호된 운용체계 파일을 숨긴다. 숨김 파일과 폴더도 표시되지 않도록 했다.

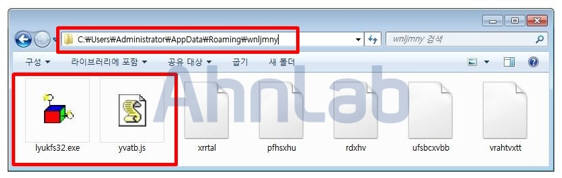

악성코드는 숨김 폴더를 생성하고 lyukfs32.exe, yvatb.js, xrtal, pfhsxhu, rdxhw, ufsbcxvbb, vrahtvxtt 등 파일을 생성한다. 이 가운데 lyukfs32.exe(랜덤명)는 윈도 정상 프로그램 Wscript.exe를 다른 이름으로 변경한 것이다. Wscript.exe는 윈도 OS에서 스크립트 파일을 실행할 때 구동하는 프로그램이다. 악성 js 파일은 윈도 정상 프로그램인 Wscript.exe로 실행된다.

오토런 악성코드는 시스템 재시작 때 악성 행위 지속을 위해 시작 프로그램에 등록된다. 해당 악성코드는 탐지를 방해하고자 분석도구, 레지스트리 편집기, 시스템 구성 프로그램 등 분석이나 보안 관련 프로그램이 실행되면 즉시 종료시킨다.

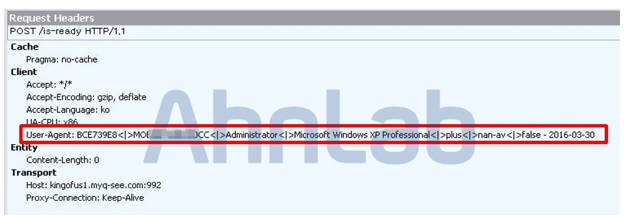

해당 악성코드는 특정 주소로의 접속 시도를 지속한다. 네트워크 연결에 성공하면 감염된 시스템 정보와 악성파일 내려받기 등 추가 작업이 이뤄진다.

윈도 스크립트로 작성된 오토런 악성코드도 발견됐다. 윈도 스크립트는 자바스크립트나 비주얼 베이식 스크립트와 같이 윈도 기반의 호스트 프로그램으로 실행되는 언어다. 해당 악성코드 역시 분석하기 어렵도록 난독화됐다. 이 악성코드는 레지스트리 항목을 변경해 시스템 재시작 때 실행되고, 네트워크를 연결해 감염된 시스템 정보를 공격자에게 전송한다.

김인순 보안 전문기자 insoon@etnews.com