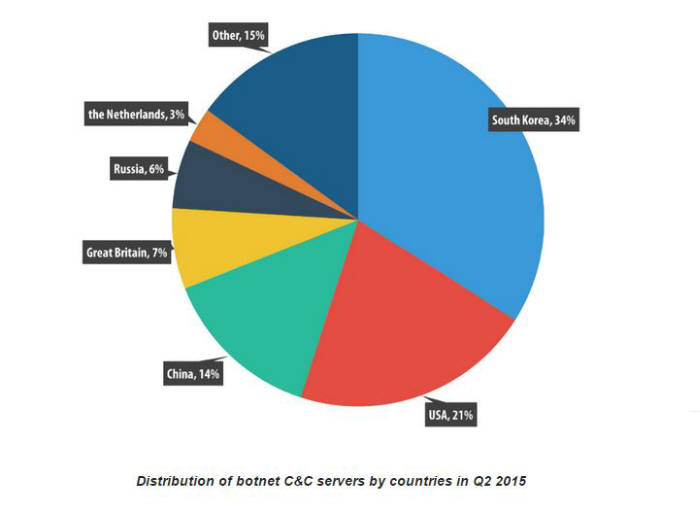

관련 통계자료 다운로드 국가별 봇넷 C&C 서버 현황

관련 통계자료 다운로드 국가별 봇넷 C&C 서버 현황 한국에 해커 명령의 받아 사이버 공격을 지시하고 제어하는 봇넷 서버(C&C)가 가장 많은 것으로 나타났다. 국내 기업이 운영 중인 PC와 서버 보안이 매우 취약하다는 증거다.

카스퍼스키랩코리아(대표 이창훈)는 2분기 한국에서 가장 많은 봇넷 C&C서버가 운영됐다고 밝혔다. 34%에 달하는 봇넷 C&C서버가 한국에 있었다. 불명예스러운 1등이다. 봇넷은 악성코드에 감염된 PC나 무선공유기가 형성한 공격 네트워크다. 공격자가 명령을 내리면 일제히 특정 서비스를 마비시키는 트래픽을 발생한다.

미국에 21%, 중국에 14% C&C서버가 운영됐다. 국내 PC는 스펙이 높은 데다 네트워크 대역폭이 넓어 속도가 빠르다. 반면, 보안 수준은 낮다. 공격자가 PC를 장악해 사이버 공격 명령을 내리는 데 최상의 환경이다.

한국을 대상으로 한 분산서비스거부(DDoS) 공격도 증가했다. 미국이 가장 많은 DDoS 공격을 받았으며 중국이 뒤를 따랐다. 한국은 캐나다를 밀어내고 3위에 올랐다.

DDoS 공격을 일으키는 좀비는 PC를 넘어 라우터와 DSL모뎀까지 확장됐다. 이에 따라 봇넷 운용체계(OS)도 윈도보다 리눅스가 증가했다. 1분기 윈도 봇이 55.2%, 리눅스 봇이 44.8%였는데 2분기는 역전됐다. 리눅스 봇이 62.4%로 급증했으며 윈도 봇이 37.6%에 머물렀다.

리눅스 OS를 많이 쓰는 무선공유기와 CCTV 등 사물인터넷 기기를 악용한 사례가 증가한 탓이다. 리눅스 봇은 윈도 봇과 달리 찾아내기 어렵고 빠른 대응이 어렵다. 공격자는 더 강력하고 표적화된 공격 방식을 사용했다.

DDoS 공격은 더욱 강력하고 지능화했다. 좀비 PC를 이용하기보다 네트워크 프로토콜을 이용한 방법이 증가했다. 공격자는 주로 NTP(Network Time Protocol)와 SSDP(Simple Service Discovery Protocol) 등을 이용해 트래픽을 급격히 증가시키는 증폭(amplification) 공격을 감행했다.

김인순기자 insoon@etnews.com