해커는 4개월 이상 잠복하며 최적의 공격 기회를 노려 중요 정보를 빼내거나 시스템을 마비시키는 것으로 나타났다. 단기 땜질식 처방으로 장기적인 공격에 대응할 수 없는 셈이다.

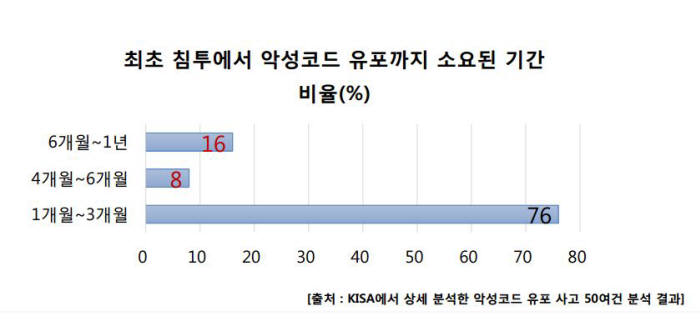

한국인터넷진흥원(KISA)은 악성코드 유포 사건 50건을 상세 분석한 결과, 4개월 이상 잠복기를 갖는 공격이 24%에 달했다고 25일 밝혔다. 공격자(해커)는 기관이나 기업 침투 후 내부 정보 수집과 전체 시스템을 장악하려고 장기간 작업한 것으로 분석됐다.

이번 조사 대상인 50건 중 16%는 최초 침투에서 악성코드 유포까지 소요된 기간이 6개월에서 1년이나 됐다. 4개월에서 6개월 사이는 8%였다.

특정 목표를 대상으로 오랜 기간에 걸쳐 지능적으로 공격하는 지능형지속위협(APT)이다. 공격자는 이메일로 스피어 피싱을 하거나 웹사이트를 이용하는 워터링 홀 수법을 쓰는 것으로 나타났다.

스피어 피싱은 특정 개인이나 조직을 표적으로 잘 아는 지인이 보내는 것처럼 위장한 메일을 보내 악성코드에 감염시키는 방법이다. 표적이 감염되면 기업 전체 네트워크를 서서히 장악한다. 침투가 발각되지 않도록 조금씩 기업 내 시스템 정보를 빼돌리고 명령&제어(C&C) 서버와 통신하며 2차 공격을 노린다.

공격자는 웹사이트나 소셜네트워크(SNS)에서 정보를 수집 후 피싱 메일을 전송한다. 제목은 주로 조직 내 업무에 관련된 내용이다. 실제 활동 중인 기자를 사칭해 연구기관 고위급 인사에게 악성코드가 담긴 메일을 보낸 사례가 파악됐다. 기업 기밀정보를 탈취하려고 임원에게 협력사를 가장해 제품을 문의하는 메일을 발송하기도 한다. 인사담당자에게 악성코드가 담긴 이력서 파일을 전송하는 방법이 최근 자주 발견된다.

스피어 피싱 메일에 첨부된 파일은 주로 조직에서 사용하는 워드, 엑셀, 한글 등 문서 파일이다. 실행파일은 보안솔루션에 탐지 차단돼 공격자는 실행 파일 대신 압축파일을 쓴다.

또 다른 장기적인 공격 수법은 워터링 홀이다. 워터링 홀 공격이란 알려지지 않은 웹 취약점을 악용해 사용자를 노리는 기법이다. 제로데이 취약점을 이용해 악성코드를 특정 웹 사이트에 심어두고 접속할 때 감염시키는 방법이다. 주로 특정 시기 많은 방문이 예상되는 웹사이트를 공격해 악성코드 유포지로 만든다.

정현철 KISA 인터넷침해사고대응본부 침해사고분석단장은 “공격자는 인내심이 강하고 끈질기다”며 “여기에 아이폰 보안성을 역이용한 앱카드 공격법을 시도할 정도로 독창적인 아이디어로 무장했다”고 설명했다. 정 단장은 “보안 관리자는 공격자 못지않게 끈질기고 창의적인 방법으로 대응해야 한다”며 “신규 취약점에 항상 관심을 쏟아야 한다”고 덧붙였다.

김인순기자 insoon@etnews.com