지난주 싱가포르에서 열린 'ISS Systems World Asia' 콘퍼런스에 참석했다. ISS는 'Intelligent Support Systems for Electronic Surveillance, Social Media/Darknet, Monitoring and Cyber Threat Detection'의 약자로, 전자 감시, 소셜 미디어·다크넷, 모니터링 및 사이버 위협 탐지를 위한 지능형 지원 시스템을 의미한다.

이 콘퍼런스는 각국 법 집행 기관, 정보 기관, 통신 회사, 금융 범죄 분석 기관과 관련 장비 및 제품 전시를 주내용으로 하고 있다. 특히 마약 밀매, 사이버 자금 세탁, 인신매매, 테러리즘 등 현대 통신망과 인터넷을 통해 이루어지는 범죄 활동 대응에 필요한 방법론과 도구를 제시한다. 최근 한국 보안 회사가 다루는 위협 정보(Threat Intelligence) 기술도 주요 기술로 소개됐다.

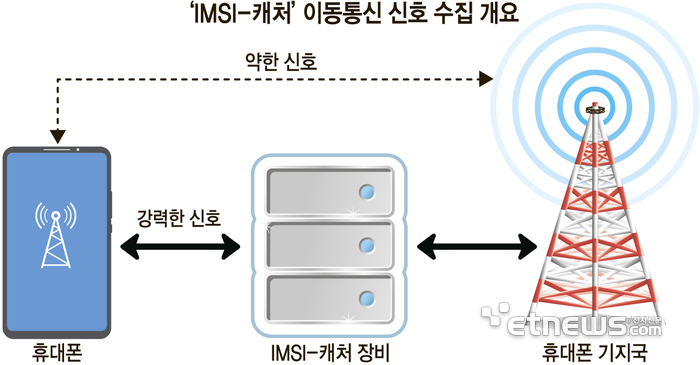

필자는 이동통신 기반 기술들의 현주소를 정확히 이해하고자 이 행사에 참여했다. 특히 신호정보(SIGINT·Signals Intelligence)에 관심을 가졌는데, 이는 통신 신호를 수집하고 분석해 정보를 얻는 기술을 말한다. 이동통신 SIGINT는 휴대폰 통신을 대상으로 하는 특수한 형태로, 통화 내용 감청부터 위치 추적까지 다양한 정보 수집이 가능하다. 이와 관련해 학계에선 IMSI-캐처(Catcher)라 불리는 가짜기지국과 이를 이용한 공격에 대한 연구가 활발히 진행 중이다. 필자의 연구실에서도 가짜 기지국을 이용한 취약점 탐지에 관한 많은 연구를 하고 있다. 이번 콘퍼런스는 이러한 SIGINT 기술의 실제 제품을 볼 수 있는 첫 기회였기에 큰 기대를 안고 참석했다.

이동통신 표준은 2세대(G)부터 현재의 5G까지 발전했으며, 곧 6G 표준이 만들어질 예정이다. 이 과정에서 합법적 감청 기술(Lawful Interception)이 세계 표준으로 제공되고 있다. 근본적으로 휴대폰의 암호화된 통화 내용은 기지국에서 복호화되므로, 각 국가의 법·제도에 따라 기술적으로 감청이 가능하다. 1990년대 초 유럽 통신 표준원(ETSI)이 2G 이동통신인 GSM에 처음 도입한 이후, 3G부터 5G까지 3GPP에서 표준화해 각국에 제공되고 있다. 초기엔 통화 내용 도청에 국한됐으나, 최근에는 단말기 위치 추적까지 기능이 확대되고 있다.

한편, 학계와 산업계에선 이동통신 보안 관련 다양한 취약점들을 발표해 왔다. 2009년 독일 보안회사 SRL은 2G에 사용되는 A5/1 암호 알고리즘을 거의 실시간으로 해독하는 시연을 했다. 2012년 이후 학계에선 2G, 3G, 4G에서 특정 단말의 기지국 접속 여부를 확인할 수 있는 알고리즘을 개발, 기지국 셀 반경 정도의 정확도로 위치 추적이 가능함을 입증했다.

IMSI-캐처는 2003년 로데슈바르즈(Rohde & Schwarz)에서 처음 개발된 이후 이동통신 기술 발전에 따라 다양한 변화를 거쳤다. 초기엔 기지국이 단말을 인증하나 단말이 기지국을 인증하지 않는 취약점과 A5/1 같은 취약한 암호 알고리즘을 해독하는 방식이 주를 이뤘다. 3G, 롱텀에벌루션(LTE)으로 발전하면서 이러한 취약점들은 해결됐으나, 여전히 단말을 강제로 2G로 다운그레이드시켜 도청하는 것은 가능하다. LTE에서도 단말의 식별자 수집은 여전히 가능하지만, 도청 취약점은 2G 이후로는 없는 것으로 알려져 있다.

이번 콘퍼런스에서 확인한 제품들도 대부분 유사한 기능을 제공하고 있었다. 대부분의 IMSI-캐처는 LTE까지는 USIM에 포함된 개인 식별자인 IMSI를 수집하고, 5G의 경우 LTE로 다운그레이드한 후 IMSI를 수집한다. 또 2G로 다운그레이드한 후 암호 해독을 통한 도청 기능도 대부분 보유하고 있었다. 최근 구글과 애플은 휴대폰이 2G로 다운그레이드되는 것을 방지하는 기능을 추가해 이러한 도청 방법에 대한 방어책을 마련했다.

전시된 장비 중엔 수십 개의 이동통신 채널을 가지고 동시에 수십 대의 단말기를 추적할 수 있는 기능과 채널별로 40W급 송신 파워를 가진 1~2Km 내의 신호 수집 기능을 갖춘 강력한 장비들도 있었다. 지향성 안테나를 연결하여 휴대폰의 물리적 위치를 추적하는 기술도 새롭게 개발되고 있었다. 특히 차량탑재형의 경우 특정 휴대폰 사용자를 차량에서 추적할 수 있는 기능을 갖추고 있었고, 드론 탑재형 IMSI-캐처를 통해 빠른 시간 내에 휴대폰을 비행하며 추적하는 기술도 소개됐다.

카메라와 연동해 이동통신 신호와 그 휴대폰을 들고 있는 사용자 얼굴을 매핑하는 기술은 특정 휴대폰 사용자를 특정할 수 있다는 점에서 충격적이었다. 일부 회사는 이동통신 신호와 소셜 네트워크 아이디(ID)를 매핑하는 기술도 선보였는데, 이는 최근 우리나라에서 이슈가 되고 있는 텔레그램 사용자 추적 수사에 유용하게 쓰일 수 있을 것으로 보인다.

IMSI-캐처를 탐지하는 캐처-캐처(Catcher-catcher) 같은 방어 기술도 소개됐다. 정보기관 직원들도 IMSI-캐처로 추적될 수 있기 때문에, 주변에 IMSI-캐처의 존재 여부를 판단하는 이 기술은 이미 선진국의 정보기관에 공급되고 있다고 한다. 또 IMSI-캐처에 쓰레기 정보를 제공해 추적을 어렵게 하거나, 대량의 통신을 발생시켜 IMSI-캐처의 성능을 저하시키는 기술은 매우 혁신적으로 다가왔다. 이를 통해 공격과 방어 사이의 SIGINT 군비 경쟁을 이해할 수 있는 좋은 기회가 됐다.

2G에서 5G까지 이동통신 보안은 지속적으로 발전했다. 그러나 오랜 기간 패치되지 않은 취약점들과 신호 분석 기술의 발전은 이동통신에 대한 SIGINT 기술의 발전을 가져오고 있다. 우리나라의 경우 통신비밀보호법에서 법원의 허락을 받은 합법적 감청을 허용하고 있으나, 통신사들이 감청 설비를 설치하지 않아 이동통신 감청은 허용되지 않고 있다.

주제의 민감성과 국내 산업의 미비로 인해 이동통신 신호에 대한 SIGINT 기술은 다른 연구 분야에 비해 관심을 덜 받고 있다. 그러나 정보 기관 직원, 외교관, 첨단 산업 연구원들은 해외 출장 시 여전히 감청을 허용하는 국가의 합법적 감청 또는 불법적 도청 대상이 될 수 있다. 따라서 캐처-캐처와 같은 방어 기술, 그리고 보이스피싱 같은 범죄자를 추적할 수 있는 위치 추적 기술에 대해 이제부터라도 관심을 갖고 깊이 있는 연구가 필요하다고 생각한다.

김용대 한국과학기술원(KAIST) 과학치안연구센터장·전기및전자공학부·정보보호대학원 교수 yongdaek@kaist.ac.kr

〈필자〉30여년간 보안을 연구했다. 국가보안기술연구소 전신인 한국전자통신연구원(ETRI) 부호기술부를 거쳐 미국 미네소타대 교수를 지냈다. 2012년 귀국해 한국과학기술원(KAIST) 전자공학부 및 정보보호대학원에서 보안 연구를 이어 가고 있다. 주요 연구 분야는 자율주행차, 드론, 이동통신, 블록체인 등 미래에 각광 받을 신기술의 보안 취약점이다. 김 교수는 세계 보안 최우수 학회 가운데 하나인 ACM CCS를 한국에 유치하는 등 한국과 세계 각국의 보안 연구를 연결하기 위해 노력하고 있다.