최근 전 세계 프로그래밍제어장치(PLC)를 비롯한 산업자동화 제어기기에서 취약점이 잇따라 발견되면서 관련 산업계에 경고등이 켜졌다.

산업자동화 제어기기는 공장자동화 인프라는 물론 국가 기간시설·국방시설·주요 산업시설까지 영향을 끼치기 때문에 운영기술(OT) 보안을 반드시 확보해야 한다는 지적이 나온다.

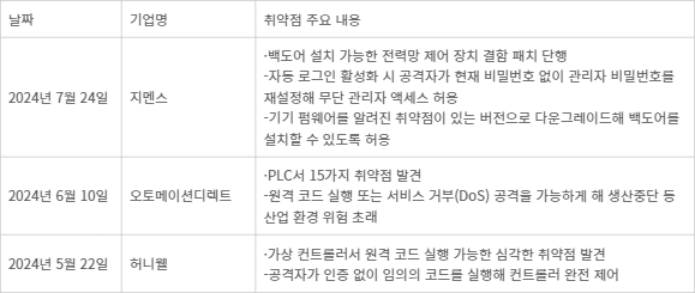

4일 정보보호산업 업계에 따르면, 글로벌 산업자동화 시장 1위 기업 독일 지멘스는 지난달 Sicam 전력망 장치의 2개 심각한 취약점을 해결하는 패치에 대한 보안 권고를 발표했다.

심각한 취약점(CVE-2024-37998)은 자동 로그인 기능이 활성화한 경우, 공격자가 현재 비밀번호를 알지 못해도 관리자 계정의 비밀번호를 재설정해 무단 관리자 액세스를 허용할 수 있다. 또 다른 취약점(CVE-2024-39601)은 공격자가 기기 펌웨어를 알려진 취약점이 있는 버전으로 다운그레이드해 백도어를 설치할 수 있도록 허용한다.

시스코의 위협 인텔리전스 조직 '탈로스'는 지난 6월 미국 산업자동화 공급사인 오토메이션디렉트의 프로덕티비티 시리즈 PLC에서 '높음' 또는 '심각함' 등급으로 분류되는 취약점 15개를 발견했다. 이러한 취약점은 원격 코드 실행 또는 서비스 거부(DoS) 공격에 악용될 수 있어, 생산 중단 등 산업 환경에 상당한 위험을 일으킬 수 있다.

공개출처정보(OSINT) 대표 사이트 '쇼단'에 따르면, 인터넷에 연결될 수 있는 약 50개의 잠재적 장치가 발견됐다. PLC는 일반적으로 인터넷에 직접 노출되지 않아 공격자가 PLC 취약점 악용에 앞서 타깃 조직의 네트워크를 뚫어야 하는데, 외부에 장치가 노출해 있다면 손쉽게 악용할 수 있다는 의미다.

글로벌 산업용 장비·자동화 선도기업인 미국 허니웰의 리눅스 기반 가상머신으로 작동하는 장치에서도 취약점이 발견됐다. 심각한 취약점(CVE-2023-5389)으로 인해 OT 네트워크에 접근할 수 있는 공격자가 인증 없이 임의의 코드를 실행해 공격자가 컨트롤러를 완전히 제어할 수 있도록 한다.

산업자동화 선도기업인 로크웰 오토메이션도 지난 5월 고객사에 네트워크 차단을 권고했다. 악의적 사이버 공격을 막기 위해서다.

산업자동화 업계에서 '외부 침입 위협'에 대응하기 위한 보안성 강화가 선결과제로 떠올랐다. LS일렉트릭를 비롯해 일본 옴론, 프랑스 슈나이더 일렉트릭 등도 선제적 대응책을 마련하고 있다.

정보보호산업계 관계자는 “정보기술(IT) 영역에서 OT영역으로 넘어가는 PLC와 같은 구간에서 기기당 고정된 패스워드 하나로 접속하는 병목현상이 있고, 해커는 이를 집중 공격하고 있다”며 “오랜 기간 인프라 개선이 되지 않은 IT환경에서 제로 트러스트 정책을 적용하기엔 현실적으로 불가능하다는 것이 현장의 목소리”라고 지적했다.

조재학 기자 2jh@etnews.com