관련 통계자료 다운로드 전자적 제어 시스템 파괴사례

관련 통계자료 다운로드 전자적 제어 시스템 파괴사례 방송사와 금융기관의 전산망을 마비시킨 3.20 사이버 공격이 2007년 에스토니아 사태, 2008년 그루지아 공격 및 2009년 7·7 디도스 사건과 유사하다는 분석이 나왔다.

9일 애틀라스리서치앤컨설팅이 내놓은 `3.20 사이버 공격, 세계 군사전략적 이해가 중요`라는 제목의 보고서에 따르면 이번 공격은 악성코드와 공격루트, 지능형 지속위협공격이 복합적으로 드러난 사이버전 양상을 띄었다고 분석했다. 특히 그루지아-러시아 사이버 전쟁, 이란의 핵 시설을 노린 스턱스넷 사건과 유사하다고 덧붙였다.

◇해킹 보다 사이버 전쟁 전초전

보고서는 3.20 공격이 일반적 해킹 보다는 사이버 전쟁에 가깝다고 분석했다. 사이버 전쟁은 전통적 전쟁과 달리 아주 빠르게 무기체계가 교체되며 특정한 공격 목표를 위한 무기체계를 신속하게 교체하거나 변형할 수 있다.

보고서는 또한 3.20 공격과 같은 성격의 사이버 스파이나 사이버 전쟁은 어떤 시간과 비용을 들여서라도 특정한 공격 대상을 공격해야 하는 이유가 분명하다. 다른 대상을 공격하는 것은 이들의 목적에 부합하지 않기 때문이라고 언급했다. 그런 점에서 사이버 공격은 일반적 해킹 또는 무차별적 교란 행위와 다르다는 것이다.

◇누구(Who) 보다 왜(Why)가 중요

보고서는 `누구의 소행인가`를 밝히는 것보다 `그들의 목적이 무언인가?`를 밝히는 게 중요하다고 지적한다. 특히 이번 공격의 주체가 북한이건, 아니건 간에 우리 국가 주요시설을 마비시킬 수 있을 정도로 공격 능력이 상당했다는 사실에 주목한다.

장중혁 애틀라스리서치앤컨설팅 부사장은 “이번 3.20 공격은 목표 지향적이면서 불꽃놀이로 마무리 되는 방식으로 수행됐다”며 “이는 공격자들의 공격 목적이 단순한 해킹이 아니라는 것을 방증한다”고 말했다. 사이버화 된 전쟁에 가깝다는 지적이다.

◇사이버 전쟁 전운 감도는 한반도

애틀라스 보고서는 우리 정부의 대응 방식도 안티 해킹에서 벗어나 대 사이버전 체제제로의 전환이 필요하다고 권고한다. 현대 사이버전에서 기술적 방어 솔루션이 할 수 있는 역할은 한계가 있으며, 실제 무기는 다양한 사이버전 환경을 가정해 훈련된 조직이라는 지적이다.

장중혁 부사장은 “현재 우리나라 사이버 안보 체제는 주로 안티해킹 관점에 머물러 있다”며 “사이버전 국면에서 실제 무기는 다양한 사이버전 상황을 고려한 환경에서 훈련된 조직이 만들어 내는 전술 적응형 무기 개발이 필요하다”고 강조했다.

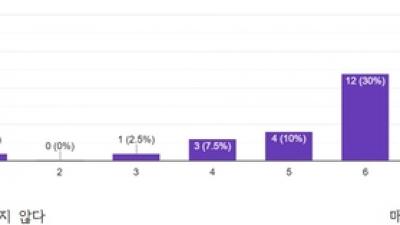

전자적 제어 시스템 파괴사례

![[정보보호]3.20 공격, 사이버 전쟁 전초전 양상-아틀라스 보고서 분석](https://img.etnews.com/cms/uploadfiles/afieldfile/2013/04/09/414024_20130409131936_154_T0001_550.png)

김원석기자 stone201@etnews.com