대기업이 `스캠(Scame)` 공격에 당해 240억원을 날렸다.

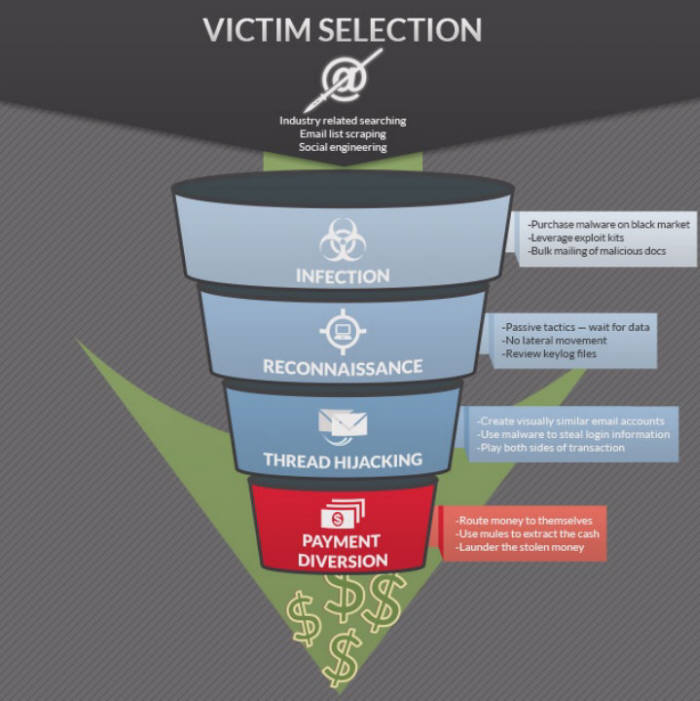

스캠은 기업 이메일 정보를 해킹하고 거래처로 둔갑, 무역 거래대금을 가로채는 범죄 수법이다. 신종 범죄가 아닌 1980년대부터 나타났다. 예전에는 편지를 이용했지만 최근에는 이메일로 수법이 달라졌다.

대기업 A사는 평소 사우디아라비아에 위치한 B사와 거래했다. B사로부터 납사(나프타)를 수입해 석유화학 제품을 만들었다. A사는 지난달 B사측 거래 상대방 명의로 납품대금 계좌가 변경됐다는 이메일을 받았다. A사는 이메일과 계좌 명의를 확인하고 거래대금 240억원을 송금했다. 하지만 해당 계좌는 B사와 전혀 상관없는 제3자의 계좌였다.

전형적 스캠 공격이다. 파이어아이가 내놓은 스캐머 보고서에 따르면 주로 공격자는 나이지리아에 위치한다. 나이지리안 스캐머들은 비영어권 가운데 특히 아시아 지역 중소기업을 선호한다. 이메일을 해킹, 무역 거래 대금을 빼돌린다.

스캐머는 피해 대상 기업에 악성코드를 감염시켜서 피해 대상 업체가 지불 결제 방식을 바꾸도록 유도한다. 스캐머는 이메일 해킹으로 거래 업체 간에 주고받는 내용을 오랫동안 면밀히 지켜보다가 송금과 관련된 내용이 있을 때 중간에 끼어든다. 거래처가 메일을 보낸 것처럼 속이고 바뀐 계좌 정보를 보내 거래 대금을 빼돌린다. 스캐머에 의한 피해 규모는 54개국 2328명(2015년 8월 기준)에 이른다. 스캐머는 거래처 이메일 주소 가운데 글자 하나만 바꿔서 비슷한 이메일 주소를 만든다.

예를 들어 한 스캐머의 int.glass@yahoo.com 주소에서 g를 q로 바꾸는 식이다. 자세히 보지 않으면 거래처로 착각하기 쉬워 피해를 볼 수 있다.

김현준 파이어아이 상무는 “알 수 없는 출처의 첨부 문서는 열면 안 된다”면서 “해외 거래 업체의 이메일 주소를 면밀히 확인해야 한다”고 조언했다. 김 상무는 “이메일 계정에 민감한 기업 정보가 포함됐을 경우 해커가 유포한 악성코드를 사전에 차단할 수 있는 보안 장치를 설치해야 기업 내부 정보 유출 사고를 막고 경제 손실을 줄일 수 있다”고 덧붙였다.

이에 앞서 A사는 국제 이메일 해킹으로 무역대금 사기를 당했다며 지난달 말 서울지검에 수사를 의뢰했다고 28일 밝혔다.

A사는 B사와 거래 이메일이 해킹당한 것으로 추정했다. 이메일 내용에는 거래 내용과 대금 규모 등 상세한 내용이 담겨 있었다.

A사는 “사고 인지 후 즉각 검찰에 수사를 의뢰했다”면서 “대응 방안을 강구하고 있다”고 전했다.

김인순 보안 전문기자 insoon@etnews.com