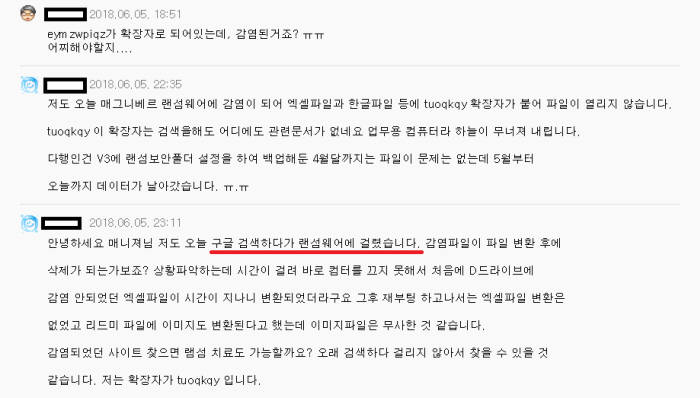

올해 초 기승을 부린 뒤 자취를 감췄던 매그니베르(Magniber) 랜섬웨어가 다시 등장했다. 과거와 달리 복호화가 불가능한 파일리스 형태로 무차별 배포돼 사용자 주의가 요구된다.

7일 안랩, 체크멀 등 보안업계 따르면 최근 매그니베르 랜섬웨어가 윈도, 플래시 등 취약점을 이용해 다시 배포되는 것으로 나타났다. 각종 인터넷 커뮤니티 중심으로 감염 피해사례도 속출했다. 윈도7 이용자 피해가 크다.

매그니베르 랜섬웨어는 4월 자취를 감췄던 방식과 달리 파일리스 형태로 파일 암호화 시 사용되는 키와 벡터값이 가변적이다. 공개키로 암호화해 공격자 개인키를 알지 못하면 복구가 어렵다.

체크멀 관계자는 “지난달 말까지 국내서 기승을 부린 갠드크랩 랜섬웨어는 외부 C&C(Command & Control) 서버와 통신에 성공해야 암호화됐다”면서 “매그니베르 랜섬웨어는 외부 서버와 통신 없이도 암호화가 진행돼 감염 시 복호화가 사실상 불가능하다”고 말했다.

매그니베르 랜섬웨어는 익스플로러(IE), 자바(JAVA), 플래시(Flash) 등 매그니튜드 익스플로잇킷(EK) 내 취약점을 악용한다. 웹사이트 광고 등에 악성코드를 심는 멀버타이징 방식을 이용한다. 웹사이트 내 드라마 다시보기 등을 이용하기 위해 광고를 본 것만으로도 매그니베르 랜섬웨어에 감염된다.

배포된 매그니베르 랜섬웨어는 파일리스 형태다. 사용자 PC에 별도 실행파일을 다운로드하지 않는다. 취약점을 이용해 사용자 PC 시스템 폴더 등에 랜섬웨어 코드를 덧씌운다. 응용소프트웨어에 랜섬웨어 코드가 삽입되기 때문에 파일 암호화뿐 아니라 PC 사용에도 오류를 일으킬 가능성이 높다.

매그니베르 랜섬웨어는 이전 배포형태와 마찬가지로 감염 PC의 한국어 환경을 확인해 작동한다. 공격자는 파일 암호화 후 복호화 키를 제공하는 대가로 비트코인, 대시코인을 요구한다.

보안업계는 랜섬웨어 피해를 최소화하기 위해 각종 소프트웨어(SW)를 최신버전으로 업데이트할 것을 당부했다. 안랩 관계자는 “파일리스 형태 랜섬웨어를 예방하기 위해 확인되지 않은 페이지 접근을 피하고 주기적 보안 업데이트를 실시해야 한다”고 덧붙였다.

정영일기자 jung01@etnews.com